PACK Kiosk GNU/Linux Magazine 2019

Chroot, machine virtuelle ou conteneur ?

Que choisir et pourquoi ?

- Les différentes solutions disponibles

- Mise en œuvre avec des exemples concrets

Actus & Humeur

p. 06 Empaquetez (facilement) votre projet avec upt

p. 12 Après le code source, le code moral !

p. 16 Faut-il nécessairement réfléchir pour programmer ?

IA, Robotique & Science

p. 24 Confrontation de plans cadastraux et de photos satellite avec OpenCV

IoT & Embarqué

p. 42 Retrouvez le plaisir du test HDL avec Cocotb

Kernel & Bas niveau

p. 52 Une introduction à LuaJIT

Système & Réseau

p. 58 Chroot, machine virtuelle ou Kubernetes ?

p. 71 Imprimer en ligne de commandes

Mobile & Web

p. 78 Le langage Dart et les Web Apps

Sécurité & Vulnérabilité

p. 92 Découvrez ou redécouvrez Ansible-Vault

Pendant longtemps je n'ai utilisé que les commandes « naturelles » du Shell. Jamais un alias ni de scripts ne contenant ne serait-ce que deux ou trois lignes pour être certain d'être opérationnel en toute situation, sur n'importe quelle machine. Pourtant il est possible de devenir beaucoup plus productif en utilisant ces outils correctement. Pourquoi alors se restreindre à un usage somme toute fort limité du Shell ?

Pendant mes études, dans ce qui s’appelait alors une Licence d’Informatique (et qui est maintenant un L3), j’ai eu la chance d’avoir un professeur en « Système et Réseau » qui nous a obligés à n’utiliser que les commandes naturelles du Shell, à n’écrire nos programmes qu’à l’aide de Vi (ou à l'extrême rigueur avec Xemacs), à utiliser Awk, Sed et autres outils indispensables, mais peu engageants de prime abord. S’il n’avait pas été là à nous pousser dans cette direction qui n’était pas la voie la plus simple, aurions-nous réellement découvert tout le potentiel de ces outils ? Les aurions-nous simplement utilisés alors qu’ils semblaient si rébarbatifs ? Bien entendu, comme dans chaque promotion il y a bien eu le groupe des « petits rigolos » qui utilisaient nedit en douce et faisaient semblant d’employer Vim. Les mêmes qui, passant de Pascal à C, ajoutaient des macros pour pouvoir continuer à écrire du Pascal, mais en C :

Oui, c'est horrible, mais il y a vraiment des gens qui ont fait ça dans leur vie et ne se sont jamais remis en question… et même certains qui ont eu leur diplôme et continuent probablement à sévir en contribuant au développement de diverses applications et services que nous utilisons (et là ça fait peur, même si tout de suite on comprend mieux bon nombre de dysfonctionnements).

Je pense en tout cas que pour la majorité des étudiants de l'époque, le fait d'être contraints à une utilisation stricte de ces outils a été bénéfique. Et tant pis pour les autres...

Ce n'est pourtant que 20 ans après (ouch !) que je me rends compte de l’intérêt pédagogique de cette approche... mais j’en ai peut-être été tellement marqué que j'ai tardé à utiliser des scripts et des alias. La peur de ne pas être capable de se débrouiller sans Internet (qui en était à ses balbutiements à l'époque), d’oublier les commandes ? Et puis un jour ce fut la révélation : il était désormais trop tard pour oublier ces commandes, elles étaient ancrées en moi. Ma décision fut prise et je passai aux alias et aux mini-scripts qui me firent gagner un temps non négligeable !

Cette réflexion m’a amené plus loin : dans mes enseignements, je propose régulièrement à mes étudiants de les aider pour tester Linux (ils sont bien sûr majoritairement sous Windows), de les accompagner dans l’apprentissage de Vim ou de LaTeX. Sans succès ! Mes UEs portent sur des projets algorithmiques, de la Programmation Orientée Objet ou du développement Web et je me voyais mal imposer quelque chose sans lien direct avec le cours. Mais finalement, il y a des cas où si personne n’est là à nous pousser, à nous faire « mal », nous n’avançons pas. Donc cette année mes étudiants vont souffrir : ils rendront leur projet sous LaTeX ! Ainsi, ils pourront choisir en connaissance de cause avant d’utiliser LibreOffice ou même Word. Une fois dans leur vie, ils auront goûté à LaTeX et peut-être qu’un jour, après m’avoir haï pour certains, ils me remercieront...

Apprendre, ça fait mal. Espérons que vous ne souffriez pas trop à lire GNU/Linux Magazine :-) !

Tristan Colombo

« Compiler » ses scripts Python

Pour Windows, Linux et macOS

- Embarquez l'interpréteur Python dans vos scripts

- Distribuez vos programmes quelle que soit la plateforme

- Générez des paquets autonomes exécutables avec fbs

Actus & Humeur

p. 06 Are you safe ?

Système & Réseau

p. 14 La livraison continue avec Gitlab CI

IoT & Embarqué

p. 20 Yocto/OE et Qt MQTT : le duo gagnant

Kernel & Bas niveau

p. 39 Implémentation et exploitation de la fonction backtrace() en C

Hack & Bidouille

p. 48 Gérer son argent avec un fichier texte

Libs & Modules

p. 64 Comment distribuer des exécutables Python ?

p. 76 Du Lua dans du LaTeX ? C’est LuaLaTeX !

Quel est l'intérêt des avancées technologiques ? Étrange question pour débuter un magazine dédié à l'informatique, non ?

Pourtant, nous avons des ordinateurs capables d'effectuer de plus en plus rapidement un nombre impressionnant de calculs, nous pouvons accéder à Internet pratiquement depuis n'importe où grâce à nos smartphones qui ont eux aussi des microprocesseurs multicœurs très performants… mais à quoi cela sert-il vraiment ? Ne sommes-nous pas finalement asservis par la technologie ?

En se promenant simplement dans la rue, on peut se rendre compte de certains comportements aberrants : lecture/écriture de textos/mails par certains automobilistes, voire certains piétons qui, absorbés par la consultation d'un site de réseau social traverseront sans se rendre compte qu'une voiture vient de les éviter (sans le faire exprès puisque le conducteur consultait lui-même son smartphone). Vous pouvez voir à ce sujet une publicité venant d'Afrique du Sud qui résume bien la situation : https://youtu.be/h5lkvQSJiZ4.

Cet asservissement à l'information (mails, textos, réseaux sociaux, etc.) provoque également des dégâts collatéraux : qui n'a pas été confronté de nos jours au cas d'un préposé quelconque (secrétariat médical, caisse de supermarché, etc.) qui utilise son smartphone (quel qu'en soit l'usage) au lieu d'accomplir son travail. Le lien à la réalité est brisé.

Mais peut-être n'est-ce que la partie émergée de l'iceberg. Quand on rentre dans le code de certains programmes ou plus simplement que l'on utilise certaines applications (souvent Web), on se dit que les développeurs ne devaient pas être pleinement concentrés sur leur tâche. Surtout que pour nous la distraction, l'appel des notifications incessantes, est encore plus oppressant, étant quasiment soudés au Web par le biais de nos doigts s'agitant à longueur de journée sur le clavier. La procrastination guette : je ferai ça tout à l'heure, je vais vite jeter un coup d’œil aux actus. Une heure plus tard, après avoir analysé l'ensemble des actualités, juste au moment de se remettre au travail, paf, une notification Facebook ! Ça serait dommage de ne pas aller voir, non ? Oh, un nouveau tweet ! Et ainsi passe la journée…

À la base la technologie n'est-elle pas là pour servir l'être humain, lui permettre de faire d'autres découvertes en lui libérant du temps de réflexion ? Mais que se passe-t-il lorsque de grands groupes vont chercher à happer du temps de concentration humain pour y intégrer de force de la publicité numérique, pour « reprogrammer » l'humain pour qu'il soit toujours disponible à ingérer ces données ? Comme la drogue, l'utilisateur prend goût aux différentes sollicitations et réagit par instinct lorsqu'une notification de son téléphone l'interpelle, un peu comme un animal dressé à répondre à un stimulus. Et comme avec la drogue, on se laisse dévorer par elle ou on se bat avant qu'il ne soit trop tard. Il n'est pas difficile de désactiver l'ensemble des notifications et de se rendre sur une application quand on l'a décidé et non pas au moment où « Diablo42# vous a attaqué ! Allez vite vous venger ! », « Samantha a également commenté sa photo », etc.

Allez, il est l'heure ! N'avez-vous pas reçu la notification de votre smartphone ? « Votre GNU/Linux Magazine vient de paraître ! Allez vite le lire ! ». Et si vous coupez vos notifications, votre lecture n'en sera que meilleure… :-)

Tristan Colombo

SDR, Radio logicielle, Traitement de signaux

Mettez Linux à l'écoute des ondes !

- Comprendre les bases

- Quel matériel choisir

- Utilisez les bons outils

Actus & Humeur

p. 06 Petite réflexion sur le typage en Python

p. 11 Browser Wars - Nouvel épisode

IA, Robotique & Science

p. 14 Quelques fondements théoriques pour aborder la radio logicielle

p. 30 Matériel pour la radio logicielle

p. 48 Quelques outils en ligne de commandes pour la SDR

Système & Réseau

p. 54 Mesh Arena : Istio par l'exemple

Hack & Bidouille

p. 66 Modifier un programme pour y cacher des traitements

Mobile & Web

p. 70 Plongée dans l’OPcache

L'autre jour, alors que je consultais un site internet, quelle ne fut pas ma surprise de voir s'afficher une publicité ! Le coup fut rude : on s'habitue très vite à ne plus être importuné par ces affichages parasites grâce à la mise en place d'un bloqueur de publicités et là, après des années d'usage intensif de différents plugins, c'est le drame ! Le cadre de pub qui passe à travers les filtres ! Ni une, ni deux, je m'attelle à la tâche : comment cette pub a-t-elle pu passer à travers les mailles du filet ?

Tout d'abord, je remarque qu'il s'agit d'une catégorie particulière de pubs : le système adyoulike (https://www.adyoulike.com/). Comme si on pouvait liker les ads qui finissent par prendre plus de place sur la page que le contenu lui-même ! Pourquoi uBlock Origin a-t-il laissé passer ce cadre qui réapparaît à chaque rafraîchissement de la page, en changeant de pub, comme pour me narguer ? J'ai voulu en savoir plus sur cet adyoulike.

Adyoulike effectue du marketing comportemental (on peut lire « Native Advertising » sur leur site), c'est-à-dire qu'ils vont analyser votre comportement sur le Web en faisant simplement du tracking, en analysant vos cookies : https://www.adyoulike.com/privacy_policy_fr.php. On pourrait penser qu'il suffit alors de bloquer tous les cookies, mais on ne peut malheureusement pas (ou difficilement) le faire de nos jours sans pâtir d'une dégradation de notre expérience utilisateur sur de nombreux sites. De même, effectuer un ménage régulier des cookies apporte beaucoup d'inconvénients avec la suppression de cookies d'authentification et du coup pratiquement personne ne le fait.

En allant sur une page du National Geographic qui liste les cookies qu'ils utilisent (https://www.nationalgeographic.fr/les-cookies-test), j'ai pu constater qu'il y a seulement 3 cookies de fonctionnalités pour 17 cookies de ciblage publicitaire ! Pratiquement 6 fois plus ! C'est certainement un reflet de ce qui se pratique sur la plupart des sites, mais lorsque l'on utilise un bloqueur de pubs, on est bien loin de s'imaginer cela, étant « protégé » de ce type d'espionnage.

Les recherches que j'ai effectuées pour éclaircir ce problème de publicité apparaissant malgré uBlock Origin m'ont amené à prendre connaissance du cas Adblock Plus, le bloqueur de pubs... qui laisse passer les publicités des annonceurs qui le payent : c'est une sorte de parrain mafieux de la pub sur Internet ! Si c'est le bloqueur que vous utilisez, ne vous étonnez pas si des pubs apparaissent : elles se seront acquittées de la « taxe ».

Pour en revenir à mon problème, comment l'ai-je résolu ? Simplement en ajoutant un filtre dans uBlock Origin... un faux positif a dû échapper au programme pour la première fois en deux ou trois ans d'utilisation. J'en ai profité pour vérifier la configuration de mon navigateur et je me suis rendu compte que j'avais même installé Privacy Badger, le bloqueur de trackers tiers de l'EFF (Electronic Frontier Fondation) : je ne peux pas faire beaucoup plus.

Cet affichage inopportun de publicité n'était donc finalement pas très grave et m'a permis de me rendre compte de la réalité du tracking publicitaire. N'ayez crainte, vous pouvez continuer à lire GNU/Linux Magazine sans anti-tracker sur papier (cela va de soi) ou même sur Connect : il n'y a aucun tracker publicitaire ou plutôt, en termes plus marketing, de système de natural advertising ! Bonne lecture !

Tristan Colombo

Découvrez Prometheus :

Le monitoring simple, efficace et scalable !

Actus & Humeur

p. 06 Comment bien transmettre ses mots de passe...

p. 10 Découvrez en avant-première l’opérateur « morse » du futur Python 3.8

IA, Robotique & Science

p. 14 Les bases des communications numériques avec GNU Radio

Système & Réseau

p. 24 Soyez en feu grâce à Prometheus

Hack & Bidouille

p. 34 Utilisation d’une « corbeille » avec vidage automatique en CLI

Libs & Modules

p. 38 Pensez à l’ergonomie de vos scripts CLI en Python -épisode 1/2 : PyInquirer

p. 44 À la découverte de gRPC

Portabilité

p. 58 Les limites du développement d’applications mobiles multi-plateformes avec Cordova

Sécurité & Vulnérabilité

p. 68 Sécurisez vos noms de domaine avec DNSSEC

Ce mois-ci je vous propose de nous attarder quelque peu sur un monde féerique, un monde magique : le Cloud ! En effet, qu’y a-t-il de plus beau qu’un service disponible dans le Cloud ? Rien ! Vous n’avez plus à passer des heures en installation et configurations diverses, plus à vous soucier de la sécurité de votre infrastructure, tout fonctionne immédiatement et sans accroc ! Les utilisateurs ne s’y sont pas trompés et ils usent et abusent de services variés : gestion de mails / photos, traitement de texte / tableur en ligne, etc. Il suffit de se connecter au service où que l’on soit pour avoir accès à toutes les données qui sont conservées avec amour par les différentes entreprises proposant ces services, parfois même gratuitement ! Comment avons-nous pu vivre sans Cloud ?

Bien entendu, il se trouvera toujours des esprits chagrins qui viendront dénigrer cette magnifique avancée sociétale et qui poseront des questions qui n’ont pas lieu d’être :

- Qu’est-ce qui se passe sur un service de musique si le service décide qu’une chanson qui nous plaît ne doit plus figurer dans le catalogue (conflit avec l’éditeur, etc.), comment l’écouter ? N'y a-t-il pas comme la possibilité pour la société de service d'exercer une censure ?

- Dans le cas d’un service proposant des outils bureautiques en ligne, l’entreprise peut décider, du jour au lendemain, de modifier complètement l’interface, impactant par là même les habitudes de travail (suppression de la classification des documents en répertoires par exemple, etc.). Des milliers de personnes ne vont-elles point se retrouver ralenties ?

- Et que dire de la propriété des données si l’on imagine des conditions d’utilisation qui auraient la forme suivante : « Lorsque vous importez, soumettez, stockez, envoyez ou recevez des contenus à ou à travers nos Services, vous accordez à notre entreprise une licence, dans le monde entier, d'utilisation, d'hébergement, de stockage, de reproduction, de modification, de communication, de publication, de représentation publique, etc. » ?

Le fait de pouvoir profiter très simplement de certains services qu'il fallait précédemment installer, sécuriser et maintenir est très certainement une grande avancée... mais il ne faudrait pas perdre de vue que si ces services sont le plus souvent gratuits, c'est que nos données ont une valeur financière. Notons au passage que certains fabricants de disques durs vont encore plus loin en proposant des disques durs NAS intégrant une gestion des données via leur service dans le Cloud... service qui est donc payé lors de l'achat du disque dur !

Et si nous imaginions qu'après des années d'utilisation d'un service « gratuit » comme un gestionnaire de mails, les utilisateurs se rendent compte que, finalement, l'espace disque qui leur était fourni et donné pour « quasiment infini » ne l'était pas tant que ça... quelle serait leur réaction si on leur proposait de pouvoir continuer à profiter de leur service « gratuit », celui sur lequel se trouvent toutes leurs données, avec lequel ils ont leurs habitudes, contre paiement ? Ne seraient-ils pas tentés de payer pour conserver tous leurs avantages et cela ne s'apparenterait-il pas à une sorte de vente forcée ?

Nous utilisons tous au moins l'un de ces services. Si, si, ne le niez pas, vous aussi ! Même si nous savons mettre en place ces solutions de gestion de mails et autres, il est tellement tentant de se décharger d'une activité ingrate pour pouvoir se consacrer à d'autres tâches plus « nobles ». Donc nous aussi, nous les employons, mais le tout est de les utiliser avec parcimonie, en étant bien conscient des conséquences et puis d'aller lire de temps à autre quelques contrats d'utilisation : ça remet toujours les idées en place rapidement... Sur ce, nos conditions d'utilisations étant extrêmement concises : tournez les pages pour poursuivre votre lecture de GNU/Linux Magazine !

Tristan Colombo

Déploiement automatique de Linux

grâce à PXE, BOOTP & TFTP

Actus & Humeur

p. 06 Prise en main de TLS 1.3 avec OpenSSL 1.1.1

IA, Robotique & Science

p. 16 Décodage d’images numériques issues de satellites météorologiques en orbite basse : le protocole LRPT de Meteor-M2 (partie 1/3)

Système & Réseau

p. 36 Automatisez vos installations : TFTP et DHCP

Kernel & Bas Niveau

p. 46 Interfaçage de code C++ pour Ruby et Python avec SWIG

Libs & Modules

p. 58 Pensez à l’ergonomie de vos scripts CLI en Python - épisode 2/2 : prompt_toolkit

p. 66 Introduction rapide à Ruby

Portabilité

p. 76 Adosser des services Kerbérisés Linux à Active Directory

Je pensais que nous avions encore quelques années devant nous avant de voir fleurir diverses offres nous proposant des réductions en échange de nos données… mais en fait c'est déjà le cas (et visiblement les assureurs s'y essayent depuis quelques années). Pour ceux qui, comme moi, tomberaient des nues, voilà de quoi il est question : acceptez d'être espionné (il n'y a pas d'autre terme), et en échange, si vous conduisez correctement, vous aurez droit à une réduction sur le montant de votre assurance auto. Grâce à une application installée sur votre smartphone, l'assurance récoltera votre position GPS, vos accélérations et freinages et, à l'aide de prestataires, vous attribuera un score. Bien entendu, ces informations ne sortiront pas de la société d'assurance ni des prestataires sélectionnés par celle-ci (promis, juré, craché !).

Avec ces offres d'assurance dégressives, ne nous retrouvons-nous pas un peu dans le même cas de figure que ces personnes condamnées à des peines de prison ferme qui peuvent bénéficier d'une mesure d'aménagement leur permettant d'effectuer leur peine à domicile en acceptant de porter un bracelet électronique ? Si vous ne pouvez pas payer l'assurance au prix fort, alors il vous suffit d'accepter de porter un « bracelet électronique » pour revenir à un montant plus en adéquation avec vos moyens. Avec un tel système, il est évident que certaines personnes renonceront à une part de leurs libertés pour bénéficier d'avantages financiers arguant des classiques « je n'ai rien à cacher », « ça ne me dérange pas que l'on sache où je vais, ce n'est pas secret », ou plus prosaïquement « je ne peux pas faire autrement, je n'ai pas les moyens de payer plus cher ».

Pour l'instant, nous pouvons encore choisir, mais que se passera-t-il lorsque les assurances parviendront à des accords avec les constructeurs de voitures et que ceux-ci installeront le matériel de traçage directement dans les véhicules ? Il ne nous restera plus qu'à rouler en voiture de collection ou en vélo électrique. Le côté positif de la situation serait d'y voir une solution malicieuse à la pollution... pourtant ça ne fonctionnera pas avec les voitures de collection qui, bien que particulièrement esthétiques, ont tendance à consommer beaucoup d'essence !

Tout ceci, c'est pour l'assurance auto, une assurance qui n'a rien d'obligatoire puisque l'on peut justement choisir de ne pas posséder de voiture. Par contre, le même schéma se dessine pour les assurances santé : faites du sport et vous dépenserez moins. Du coup, en tant que sportif justement, j'ai une question un peu naïve : quand on fait du sport, malheureusement, il arrive que l'on se blesse et, suivant la blessure, la convalescence peut durer plusieurs mois. Que se passe-t-il alors ? Je vais être pénalisé (ou pas) parce que j'ai suivi les directives qui m'étaient imposées ?

Pour se défendre, les assureurs certifient que ces systèmes de contrôle ne pénalisent pas les personnes qui ne les acceptent pas. Mais rien ne nous garantit que le montant « standard » ne sera pas augmenté pour que la remise obtenue permette seulement d'atteindre cet ancien montant.

Puisque pour le moment vous n'avez pas encore à scanner vos lectures pour vous assurer qu'elles soient « saines » et fassent diminuer le montant de votre assurance maladie, profitez-en pour lire votre GNU/Linux Magazine en toute quiétude (vous pouvez même manger des chocolats en même temps ; promis, nous ne dirons rien !).

Tristan Colombo

Sécurisez votre code Java avec des conteneurs grâce à Quarkus

Actus & Humeur

p. 06 Comment pourrir sa Debian

p. 10 L’amplification de tests pour DevOps

p. 22 K3s : mini, mini, mini, tout est petit dans notre vie

IA, Robotique & Science

p. 35 Décodage d’images numériques issues de satellites météorologiques en orbite basse : le protocole LRPT de Meteor-M2 (partie 2/3)

Système & Réseau

p. 52 Ansible en local ou comment ne plus perdre de temps lors des réinstallations

Hack & Bidouille

p. 60 Synchronisez votre ordinateur fixe et votre portable pour vos déplacements

Libs & Modules

p. 66 Quarkus : sécurisez votre code Java avec des conteneurs

Sécurité & Vulnérabilité

p. 76 Validez vos certificats avec DANE

C'est le matin. Comme tous les matins, j'allume mon ordinateur et je commence par consulter mes mails. Mais ce matin-là, une surprise m'attend :

Your account is hacked ! Modify your pswd right now !

Ouhla, ça à l'air sérieux ! Continuons :

I'm ahacker who openedyour email boxand digital devicesa few months ago.

Donc si je comprends bien, un « hacker » handicapé ayant sans doute subi une amputation du pouce de la main droite et ne pouvant pas utiliser correctement la touche <Espace>, a piraté ma boîte mail. Bien entendu tout cela s'est déroulé il y a quelques mois, mais il a préféré attendre un peu avant de m'alerter. Pourquoi ? Lisons la suite pour comprendre :

I have installed special program to the adult vids (porno) site and suppose that you visited this site to have a good time (you realize what I really mean).

During you were taking a look at content, your internet browser started functioning as a RDP (Remote Control) that have a keylogger that granted me access to your display and camera.

…

You have put passwords on the websites you visited, I already caught all of them.

Mais c'est vraiment sérieux ! Le gars s'y connaît, c'est sûr, on peut voir des termes hyper techniques ! En plus avec son keylogger, il a récupéré tous mes mots de passe ! Et s'il a attendu quelques mois sans les utiliser, c'est par bonté d'âme, pour ne pas vider tous mes comptes en banque et commander sur des dizaines de sites. En plus il est tellement fort qu'on peut cliquer sur le texte de son mail et qu'on ne peut pas sélectionner le texte… c'est une image ! Ça c'est vraiment de la maîtrise technique !

En poursuivant le mail, le « hacker » demande 1000 $ en bitcoins sous deux jours sans quoi il transmettra des fichiers vidéos compromettants à tout mon entourage. Ça fait peur !

Mais qui, en 2019, peut encore tomber dans le panneau ? Même si on ne comprend rien à l'informatique, comment imaginer qu'un type disposant de tous vos mots de passe attende patiemment quelques mois pour vous extorquer seulement 1000 $ alors qu'il pourrait sans doute obtenir bien plus par ailleurs ? Pourtant, ces pratiques doivent fonctionner puisque ce genre de spam continue à proliférer et que de nouvelles versions en français, allemand, espagnol, etc. ont été détectées. Ce type de spam, qualifié de « sextorsion », est toujours aussi mal fait que les spams indiquant un remboursement des impôts ou d'un service quelconque pour peu que l'on fournisse bien entendu quelques menus renseignements confidentiels. Si le nombre d'envois de ces spams de sextorsion augmente, c'est qu'ils doivent être plus efficaces que leurs prédécesseurs et que le pourcentage de consommateurs de sites pornographiques doit être suffisamment conséquent pour pouvoir atteindre aléatoirement les gens qui se sentiront visés, qui prendront peur à l'idée que leurs connaissances puissent apprendre qu'ils consultent en secret ces sites... et qui paieront. Le thème étant sensible, les gens auront d'autant plus tendance à se laisser duper. Et pendant ce temps nous recevons des mails inutiles...

55% à 95%, ce serait, d'après les éditeurs de solutions anti-spam, le pourcentage de spam par rapport à l'ensemble des mails envoyés (les données détaillées de signal-spam.fr sont intéressantes à ce sujet) : la dépense énergétique est vraiment considérable pour du déchet ! Alors plutôt que de perdre du temps à effacer les spams qui passent à travers les mailles des filets anti-spams, lisez votre GNU/Linux Magazine !

Bonne lecture !

Tristan Colombo

Simulez un ordinateur quantique

- Découvrez les fondements de la logique quantique

- Réalisez votre tout premier programme quantique et exécutez-le !

Actus & Humeur

p. 06 KubeCon EU 2019 - Rétrospective

p. 12 Simulez un calculateur quantique sur votre ordinateur

IA, Robotique & Science

p. 22 Quantum Computing : et si on passait aux tests avec IBM Q Experience ?

p. 28 Décodage d’images numériques issues de satellites météorologiques en orbite basse : le protocole LRPT de Meteor-M2 (partie 3/3)

Système & Réseau

p. 42 Les Opérateurs Kubernetes

Kernel & Bas Niveau

p. 50 Gestion de timers en langage C

Mobile & Web

p. 60 Automatiser la production de PDF avec Chromium

Sécurité & Vulnérabilité

p. 68 Le VPN du pauvre…

IoT & Embarqué

p. 74 Démarrez avec MicroPython

Au début, il n’y avait rien. Puis le Big Bang, les étoiles, les planètes, notre planète, les bactéries, les invertébrés, les vertébrés, les dinosaures, les mammifères et enfin, les humains. Les Hommes se sont développés en exploitant leur environnement : dans un premier temps, sans réel impact sur celui-ci puis, dans un second temps, en laissant des traces indélébiles de leur passage : exploitation de ressources non renouvelables, pollution atmosphérique, etc. Les Hommes préhistoriques [1] laissaient des traces de leur passage en peignant les murs des grottes, l’homme moderne préfère laisser derrière lui des immondices ; jusque dans l’espace où nombre de débris de satellites et fusées sont en orbite autour de la Terre [2].

Mais tout cela ne se limite pas à des espaces physiques, il en va de même pour les espaces virtuels qui impactent par la suite notre environnement. Les services de Google, par exemple, qui sont si pratiques à utiliser :

- Gmail stocke vos mails sans que vous ayez à faire le ménage ;

- Google Photo stocke vos photos (automatiquement si vous n’avez pas modifié les paramètres par défaut) et Apple n’est pas en reste avec Photos pour iOS ;

- La barre de recherche sur les smartphones permettant à une bonne majorité d’utilisateur de ne plus taper directement une URL connue, mais d’effectuer une recherche avant de cliquer sur un lien qu’il connaissait déjà ;

- L’assistant vocal Google Home (ou Amazon Echo, ou Apple Homepod) qui vous espionne^W^W^W^W^W^W^W^W écoute en permanence [3] ;

- etc.

Vous êtes-vous déjà questionné sur l’impact de ces technologies ? L’empreinte carbone relative à la conservation des données et les multiples recherches est loin d’être nulle : les capacités de stockage et de traitement augmentent et requièrent de plus en plus de matériel qui devra être refroidi et entraînera une consommation énergétique supplémentaire. Alors, si vous utilisez ces services pour leur côté pratique puisqu’en tant que lecteur de GNU/Linux Magazine vous ne pouvez ignorer les risques liés à la confidentialité des données [4], pourquoi ne pas profiter des vacances pour faire un peu de ménage ? En seulement deux minutes j’ai par exemple éliminé environ 10 000 mails de pub qui dormaient bien sagement dans une boîte, correctement étiquetés « Pub ». En passant quelques minutes de plus on peut retrouver toutes les annonces de livraison, ou les mails de notification de diverses applications : l’occasion de créer de nouveaux filtres pour éliminer tous ces contenus qui n’ont aucune raison d’être archivés… et ne pas sombrer une fois de plus dans la facilité en utilisant des services de nettoyage (CleanFox, Unroll Me, etc.) qui auraient eux aussi accès à l'ensemble de vos données sous prétexte de supprimer les mails inutiles…

Et puis supprimer des mails sur des boîtes de type Gmail c'est retirer une source d'information sur vos activités (voir l'historique des achats en ligne conservé par Google sur https://myaccount.google.com/purchases). C'est les vacances ! Prenez un peu de temps pour faire le ménage… et lire votre Linux Mag ! Je vous souhaite une bonne lecture et je vous retrouverai avec plaisir à la rentrée !

Tristan Colombo

[1] D’après de récentes études, il s’agirait d’empreintes laissées par des femmes préhistoriques : https://www.hominides.com/html/actualites/mains-prehistoire-realisees-par-des-femmes-0762.php

[2] Space Debris - NASA Headquarters : https://www.hq.nasa.gov/office/hqlibrary/pathfinders/debris.htm

[3] Amazon paie des employés pour écouter et analyser les conversations pour améliorer l’assistant vocal Alexa : https://edition.cnn.com/2019/04/11/tech/amazon-alexa-listening/index.html

[4] On savait que Google analysait les mails, et certains résultats comme les achats effectués sont accessibles depuis votre compte : https://www.cnbc.com/2019/05/17/google-gmail-tracks-purchase-history-how-to-delete-it.html

Tirez le meilleur de GIT

Intervenez à chaque étape du traitement des données avec les hooks

Actus & Humeur

p. 06 European GNU Radio Days 2019

p. 14 Pourquoi Docker est obsolète

Système & Réseau

p. 20 Du bon usage du sémaphore

p. 24 Personnalisez Git à l’aide d’un git hook

Hack & Bidouille

p. 40 Créez une commande de sonorisation pour vos scripts Shell

Libs & Modules

p. 44 (Re-)Découvrir Fortran

p. 58 Service ReST ultrarapide avec Quarkus

Mobile & Web

p. 74 Automatisation de l’extraction d’information d’une page web nécessitant une authentification

Lorsqu’un élément matériel se met brusquement à dysfonctionner, c’est agaçant (qui plus est en rentrant de congés). Lorsque ce matériel est utilisé de manière continue pour travailler, c’est énervant. Et si en plus, ledit matériel ne peut pas être réparé, ça devient rageant !

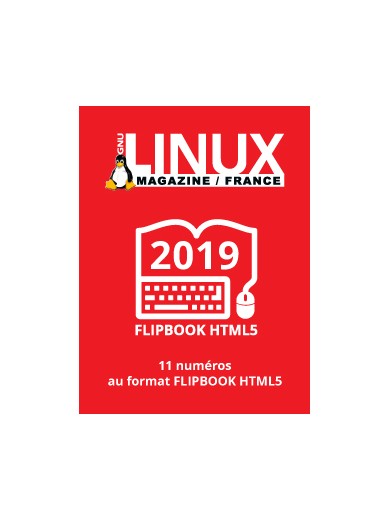

Après 5 ou 6 ans de bons et loyaux services, mon clavier m’a « lâché ». Attention, il est toujours utilisable… mais la touche <Backspace> ne tient en place plus que d’un côté et à chaque appui elle se relève, ce qui est particulièrement horripilant :

Quel est le problème ? Deux minuscules ergots au dos de la touche ont cassé. Quelle est la solution ? Changer la touche ? Cela me paraissait évident !

Mon clavier n’est pas un clavier chinois, c’est le fer de lance d’une grande marque suisse de périphériques informatiques. Plus de 80€ pour un clavier de bureau c’est un peu cher, mais il faut reconnaître que c’est un très bon produit. J’ai donc contacté le SAV pour pouvoir réparer mon clavier :

« J'ai acheté mon clavier il y a 5 ou 6 ans et l'une des touches (backspace) vient de se casser. L'ensemble du clavier fonctionnant correctement, j'aurais souhaité acheter une touche de remplacement, mais je ne trouve pas sur quelle page effectuer mon achat. »

À quoi il m’a été répondu qu’il n’y avait plus de pièces en stock, car mon modèle de clavier était obsolète. Je pouvais donc aller voir sur Amazon ou Ebay pour acheter une touche de rechange, mais que l’entreprise ne pouvait garantir la provenance des pièces…

Ce fameux clavier est toujours en vente sur le site du constructeur (normal, c’est leur meilleur clavier). Donc c’est un peu comme si l’acheteur d’une Bugatti Chiron crevait et qu’on lui répondait que son modèle est obsolète et qu’il n’y a plus de pneus disponibles…

Le constructeur ne veut pas que l’on répare ses claviers donc essayons leur suggestion et passons par le Web. On y trouve soit des touches génériques chinoises (avec l’incertitude d’acheter un bout de plastique inutile), soit un vendeur sur Ebay qui propose des touches d’occasion à… 10€ la touche ! Le calcul est vite fait, mon clavier de 105 touches coûte plus de 1050€ ! Et si une de mes touches s’est cassée, les autres risquent de suivre et rien ne me dit qu’il n’en sera pas de même sur les touches d’occasion…

J’ai donc acheté un nouveau clavier et je possède dorénavant un véritable trésor : un jeu de 104 touches de rechange issues de mon précédent clavier. Vive la société de consommation !

Que vous achetiez votre Linux Magazine en version papier ou numérique, même en cas de défaillance de votre clavier vous pourrez continuer à le lire ! C'est quand même une bonne nouvelle… tant que nous avons des claviers pour l'écrire :-)

Tristan Colombo

Reconnaissance d'objets :

Créez votre premier cortex visuel

Actus & Humeur

p. 06 Et si nous calculions « mieux » que les machines ?

IA, Robotique & Science

p. 14 Réseaux de Neurones Convolutifs : un cortex visuel virtuel pour la reconnaissance d’image

p. 30 Informatique quantique : c’est simple avec les nombres complexes

Système & Réseau

p. 40 RISC-V, une architecture de microprocesseur libre et ouverte

Hack & Bidouille

p. 56 Organisez le lancement de vos applications au démarrage avec WmCtrl

Libs & Modules

p. 60 Validez vos données avec Cerberus

p. 64 Exécutez des commandes Shell depuis vos scripts Tampermonkey/Greasemonkey

Mobile & Web

p. 76 Introduction à socket.io

« Windaube ? Ben justement, c’est de la daube ! »

« Linux ? Mais rien ne marche ! Il faut tout faire en ligne de commandes comme au siècle dernier ! »

« Moi si c’est pas Mac, je ne regarde même pas, ça pique les yeux ! »

La petite guéguerre Windows/Linux/Mac a toujours existé et continuera sans doute à perdurer encore longtemps. Pourtant, force est de constater que les temps ont (légèrement) changé. En effet, si l’opposition règne toujours quant au système d’exploitation lui-même, nos amis windoziens et maqueux se rendent-ils comptent qu’ils utilisent de plus en plus de technologies open source ? Je ne vais pas parler ici de bureautique, mais de développement :

- pour les technologies web ? HTML, JavaScript, CSS, NodeJS, AngularJs, Dart, etc.

- les bases de données ? MySQL/MariaDB et PostgreSQL.

- pour les conteneurs ? Docker, Ansible et autres.

- les serveurs ? Apache, NGinx et consorts !

- les langages de programmation ? Python, C/C++, etc.

- et pour les smartphones ? Là effectivement, en dehors de la plateforme Android qui utilise Java, il faudra soit utiliser des solutions propriétaires pour du développement natif, soit se tourner vers le multiplateforme avec PhoneGap, Xamarin, etc.

Ainsi, l'ensemble des technologies énumérées précédemment sont sous licence open source et sont multiplateformes. Je me sens nécessairement plus à l'aise à développer sous Linux, mais s'il me faut utiliser Windows pour un travail spécifique où mes utilisateurs n'auront accès qu'à cette plateforme, je le ferai sans rechigner et ceci sera d'autant facilité par les nombreuses technologies multiplateformes qui tissent une trame entre les différents systèmes d'exploitation.

Ce rapprochement est d'autant plus criant que Microsoft a annoncé la disponibilité prochaine d'un véritable noyau Linux dans Windows 10 ! Alors, n’hésitez pas à faire lire GNU/Linux Magazine à votre voisine windozienne ou à votre collègue maqueux, ils devraient y trouver un certain intérêt… Bonne lecture !

Tristan Colombo

Créez votre première application Blockchain

Actus & Humeur

p. 06 Réalisez votre première application décentralisée sur Ethereum

IA, Robotique & Science

p. 26 Les filtres de Bloom : un peu de bruit pour beaucoup !

Système & Réseau

p. 36 Isolation de conteneurs : You Are NOT Safe

Kernel & Bas Niveau

p. 44 C++ Moderne : C++11 & C++14

Libs & Modules

p. 58 Créez des templates pour vos projets Python avec Cookiecutter

p. 66 Utiliser Quarkus avec Panache

p. 78 Pytype versus Mypy : quel outil pour vérifier les types en Python ?

« [...] dans le passé, aucun gouvernement n'avait le pouvoir de maintenir ses citoyens sous une surveillance constante. L'invention de l’imprimerie cependant, permit de diriger plus facilement l'opinion publique. Le film et la radio y aidèrent encore plus. Avec le développement de la télévision et le perfectionnement technique qui rendit possibles, sur le même instrument, la réception et la transmission simultanées, ce fut la fin de la vie privée. »

George Orwell, 1984

Lorsqu’il y a quelques semaines nous apprenions via un article sur le site de la Nasa (retiré ensuite) que des chercheurs de Google affirmaient avoir atteint la « suprématie quantique », les réactions ont pu être variées :

- certains ont pu se dire, à l’instar de Sheldon Cooper dans « The Big Bang Theory », « La physique quantique me comble de bonheur. C’est comme regarder l’univers tout nu. J’en ai des frissons. » ;

- d’autres ont pu y voir une avancée majeure pour la recherche, le fait que la publication ait lieu sur le site de la Nasa n’étant pas anodin ;

- et les derniers ont pu simplement s’interroger sur ce que pouvait bien signifier la juxtaposition des mots « suprématie » et « quantique ».

Voir les termes « suprématie » et « Google » associés nous ramène nécessairement à « 1984 » de par les connotations politiques et militaires auxquelles ce terme nous ramène : suprématie de la race aryenne, suprémacisme blanc, suprématie des chevaliers au Moyen-Âge, etc. Mais essayons de rester objectifs et de définir précisément la suprématie quantique : il s’agit du nombre de qubits au-delà duquel aucun super calculateur ne peut rivaliser avec son équivalent quantique (un calculateur équivalent, mais utilisant la technologie quantique). À partir de 50 qubits, cette rivalité est donnée pour physiquement impossible et c’est donc à partir de là que l’on atteint la fameuse « suprématie quantique ». Intel avait déjà atteint 49 qubits en 2018, mais l’informatique quantique était sans doute moins à la mode pour que cela ait autant de répercussions qu’avec Google.

Depuis la publication de l'information, l'équipe de chercheurs de Google se mure dans le silence et ne valide ni ne dément l'information. En retirant l'article (en le « dépubliant »), Google réalise un beau coup de pub et crée le buzz tout en gagnant du temps avant de publier un article dans un journal scientifique.

Mais revenons aux implications du fait que Google aurait donc atteint la suprématie quantique (vous noterez le conditionnel, les délais de publication faisant que cet édito est écrit bien avant que vous ne le lisiez et l’article de l'annonce initiale de Google n’étant plus en ligne à cette heure, début octobre). L’ordinateur de Google aurait réussi à effectuer un calcul en 3 minutes et 20 secondes là où le plus puissant de nos super calculateurs actuels mettrait quelque 10 000 ans. Concrètement, cela signifie que lorsque ces machines seront réellement fonctionnelles, il ne servira à rien de chiffrer des données qui pourront être déchiffrées quasiment instantanément. Et, surtout, Google ayant amassé des Pio et des Pio de données personnelles depuis des années, le seul véritable frein à leur exploitation restait jusqu'alors la puissance de calcul permettant de les traiter et de les analyser. Avec un ordinateur quantique, Google atteindra peut-être effectivement la suprématie, mais pas nécessairement seulement quantique...

Tristan Colombo

Découvrez les 10 principales nouveautés de Python 3.8 !

Actus & Humeur

p. 06 Python 3.8 : beaucoup mieux qu’une simple mise à jour !

p. 16 Témoignage : Golang vs Python... le retour de l’XP !

IA, Robotique & Science

p. 22 Informatique quantique : jouez au billard quantique !

Système & Réseau

p. 34 Tests unitaires pour script avec Bats

p. 48 Toute votre infrastructure Debian en YAML avec DebOps

Kernel & Bas Niveau

p. 58 C++ Moderne : C++17 (partie 1)

Hack & Bidouille

p. 70 Conservez l’historique de vos commandes pour chaque projet

Mobile & Web

p. 76 Conservez l’historique de vos commandes pour chaque projet

La démocratisation des smartphones 4G et le développement de l’ADSL et de la fibre optique ont permis de faciliter l’accès à Internet. Désormais, pratiquement où que l’on soit, il est possible de se connecter au réseau dans de bonnes conditions, de consulter des pages web et d’avoir ainsi accès à des tonnes d’informations. C’est pratique, cela permet de travailler beaucoup plus vite, mais cela présente également quelques inconvénients…

Devant la masse de données, certains ont tendance à « baisser les bras » et on retrouve de plus en plus souvent des informations non vérifiées, partielles, voire complètement erronées sur des sites censés être fiables. Par effet boule de neige ces informations sont ensuite relayées via les différents réseaux sociaux que sont Twitter, Facebook et autres et gagnent ainsi leurs galons de véracité aux yeux du grand public : « si tout le monde le dit, c’est que c’est vrai ».

Autre phénomène : devant la multiplication d’hoaxes tous plus gros les uns que les autres, même les gens avertis finissent par ne plus vérifier l’information et la propagent d’autant plus facilement que l’information en question abondera dans le sens de leurs convictions. Pourtant, généralement quelques secondes suffisent pour faire éclater la vérité : une recherche sur https://hoaxbuster.com/ et le tour est joué ! En effet, ces canulars circulent pour la plupart sur la toile depuis des années et ont bien été identifiés.

Ces hoaxes ne sont pas nécessairement réalisés de manière pernicieuse : tout le monde peut écrire ce qu’il veut et propager ainsi des informations non valides. Cet été par exemple un agriculteur a malencontreusement déversé sur ses terres en Camargue un mélange noirâtre [1]. Aussitôt les réseaux sociaux se sont emballés, dénonçant une immonde pollution dans un parc protégé ! Alors bien entendu, si c’est noir, c’est que c’est malsain, ça représente les ténèbres voire le diable (si en plus on avait pu en mesurer la radioactivité, ça aurait été encore mieux) ! Il se trouve qu’en fait il s’agissait de « jus de cave », un mélange de jus de raisin et de compost, quelque chose de tout à fait naturel. Mais le mal ayant été fait, les tentatives de « rétro-pédalage » tardives ne peuvent pas venir corriger la vision du plus grand nombre des internautes ayant vu l’information initiale et qui ne liront pas le rectificatif. Il est facile d’agir avant de réfléchir, surtout lorsque l’on fait partie de la masse…

Pour aller plus loin, l'information précédente est issue d'un journal national et je devrais donc la considérer comme véridique, d'autant plus qu'elle sert mon propos… Pourtant des zones d'ombre subsistent :

- une recherche d'image se basant sur l'article ne donne qu'un seul lien : l'article lui-même ;

- une recherche de discussion sur le sujet ou d'une référence quelconque (image ou vidéo) ne donne aucun résultat.

Il s'agit donc sans doute d'un groupe à accès restreint, mais du coup, il est impossible de vérifier l'information et je propage peut-être un hoax tout simplement, car l'information va dans le sens qui m'arrange. Ici cet exemple nous montre que même sur une information a priori sans enjeu particulier, lorsque les sources ne sont pas clairement mises à disposition, il est intéressant de s'interroger quelque peu.

Pouvoir communiquer, transmettre simplement des informations à des milliers de personnes est fort séduisant. Pourtant, à bien y regarder, on s’aperçoit que les réseaux sociaux servent majoritairement d’espace de critique non constructive. Avez-vous déjà envisagé de féliciter un SAV sur Twitter pour leur réponse rapide et satisfaisante ? Il est toujours plus simple de critiquer, la preuve en est… cet édito :-)

Tristan Colombo

Nouveaux produits

Hackable Magazine 53

Bus / Interfaces / Open Hardware : Hydrabus, connectez-vous à tout !...

Lire plus ➤GNU/Linux Magazine 268

Comment exploiter pleinement la puissance de Rust ? Maîtrisez les macros...

Lire plus ➤Linux Pratique HS 57

Administration système : Comprendre et utiliser les nouvelles pratiques...

Lire plus ➤Hackable Magazine 44

Arduino / RP2040 / STM32 / ESP Programmez vos microcontrôleurs en...

Lire plus ➤