Misc 80

8,90 € TTC

Anciens Numéros

Au sommaire de ce numéro :

Exploit Corner

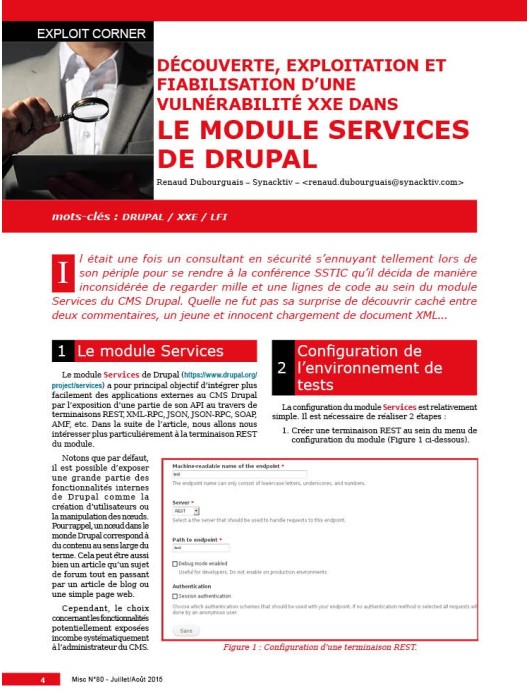

p. 04 Découverte, exploitation et fiabilisation d'une vulnérabilité XXE dans le module Services de Drupal

Pentest Corner

p. 12 Test d'intrusion couplé physique et logique

Forensic Corner

p. 18 Recherche de fichiers connus

Dossier

p. 24 Préambule

p. 25 Se protéger : introduction aux artefacts Windows

p. 32 Présentation et contournement des mitigations du noyau Windows 8.1

p. 42 Forensics Windows par l’exemple – le remplacement de process

p. 52 WMI : la menace silencieuse

Code

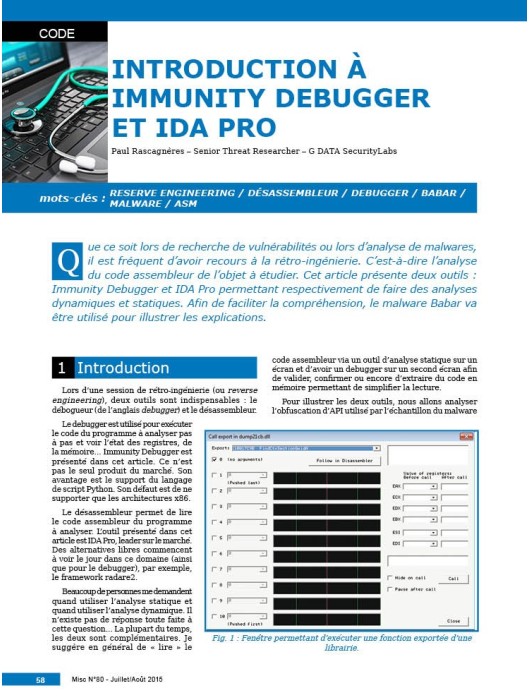

p. 58 Introduction à Immunity Debugger et IDA Pro

Société

p. 64 APT et questions juridiques

Système

p. 68 XaaS et stratégie d’entreprise

Science & technologie

p. 74 Mots de passe, le mieux est l’ennemi du bien

EDITO :

« Il y a 40 ans, les climatologues sont sortis de leur labo pour parler du changement climatique… Et vous ? » [1]

Stagiaire durant l’été 2001 dans un cabinet de conseil en sécurité des systèmes d’information, je m’étais vu confier la tâche de répondre aux questions des journalistes pour toutes les demandes d’information sur « Code Red », le dernier virus à la mode. Pour les plus jeunes de nos lecteurs (ou les plus âgés atteints de pertes de mémoire), il s’agissait d’un virus infectant les serveurs Microsoft IIS grâce à un « buffer overflow » exploitable à distance.

Au cours de l’entretien téléphonique d’une dizaine de minutes, je me suis vu expliquer à une journaliste particulièrement sympathique - mais de toute évidence béotienne - qu’en raison de la nature de la vulnérabilité, aucune action de l’utilisateur n’était requise pour contracter le virus. Contrairement à une infection comme « I love you », la contamination n’était pas la conséquence d’une imprudence de l’utilisateur, mais pouvait survenir alors que personne ne se trouvait devant sa machine, par exemple en pleine nuit ou pendant un week-end.

Deux jours plus tard, j’achetais dans le premier kiosque le quotidien dans lequel la journaliste m’avait promis de me citer nommément pour y lire « Cédric Foll indique que Code Red peut infecter un ordinateur éteint ».

Quelques années plus tard, alors que j’étais RSSI dans une grande administration, je répondais au débotté entre deux réunions avec des commerciaux, à un journaliste de 01informatique me demandant par téléphone ce que je pensais de la menace des botnets. Pas spécialement inspiré sur le moment, considérant l’échange comme étant informel et ne voulant pas faire attendre la seconde équipe de commerciaux patientant devant mon bureau, je répondais en substance que la problématique des botnets m’en touchait une sans faire bouger l’autre. Quelques semaines plus tard, parcourant distraitement la presse spécialisée, je m’étranglais en découvrant un verbatim approximatif de notre échange et quelques phrases mises en exergue comme « nous n’avons aucune stratégie de défense pour le cas où nos machines seraient embrigadées dans un réseau botnet » [2].

Ces deux expériences malheureuses m’ont agacé sur le moment, mais, à la décharge des journalistes, j’ai certainement fait preuve d’un manque de clarté et de pédagogie dans le premier cas [3] et d’une certaine désinvolture (voire d’une extrême naïveté) dans le second.

Pourtant, ce qui est à mon sens le plus désespérant, ce n’est pas la méconnaissance de l’informatique par certains journalistes ou leurs pratiques parfois malicieuses, mais l’absence dans les médias d’experts lorsque des sujets tels que les codes malveillants ou la surveillance de masse sont abordés. Les spécialistes invités font certainement autorité dans leur cercle familial lorsqu’il faut installer un anti-spyware, mais un ancien vendeur de chez Surcouf n’est pas forcément le mieux placé pour porter un avis éclairé sur la sécurité des systèmes d’information. Il serait facile de faire porter la responsabilité sur les journalistes, gogos ne sachant pas discerner un spécialiste au milieu des amateurs, mais comme le regrettait Martin Untersinger dans la conférence de clôture de SSTIC « ceux qui nous parlent veulent nous vendre des trucs, ceux à qui on voudrait parler ne nous parlent pas ».

Il est donc nécessaire que nous fassions un effort de pédagogie et de vulgarisation pour ne plus laisser l’espace médiatique confisqué par de pseudo-experts présentant un ouvrage sur le langage C++ comme un manuel de terrorisme numérique [4], Internet comme un Far West, le « cryptage », un outil pour les pirates ou que, pour éviter les problèmes, il suffit d’acheter l’antivirus conseillé par le vendeur.

N’oublions pas que les énormités qui peuvent être relayées dans les médias touchent le grand public comme les décideurs économiques et les politiques. Concourir à ne pas laisser diffuser des messages erronés par méconnaissance ou pire, biaisés par les lobbyistes est un enjeu pour nous tous.

Cedric Foll / cedric@miscmag.com / @follc

[1] Phrase tirée de l’excellente conférence de clôture de SSTIC 2015 par @martin_u

[2] Magie de l’internet, c’est toujours en ligne : http://pro.01net.com/editorial/502782/les-entreprises-sous-la-menace-de-cyberguerre/

[3] Oui, je suis vraiment magnanime...

[4] http://www.arretsurimages.net/breves/2010-07-27/L-etrange-document-terroriste-de-l-expert-Jacquard-F5-id8790

La publication technique des experts de la sécurité offensive & défensive

Face à la transformation digitale de notre société et l’augmentation des cybermenaces, la cybersécurité doit être aujourd’hui une priorité pour bon nombre d’organisations. Après plus de 20 années de publications et de retours d’expérience, MISC apporte un vivier d’informations techniques incontournable pour mieux appréhender ce domaine. Précurseur sur ce terrain, MISC a été fondé dès 2002 et s’est peu à peu imposé dans la presse française comme la publication de référence technique en matière de sécurité informatique. Tous les deux mois, ses articles rédigés par des experts du milieu vous permettront de mieux cerner la complexité des systèmes d’information et les problèmes de sécurité qui l’accompagne.

Ce dossier explore plusieurs spécificités de l’OS le plus utilisé : des cookies au noyau en passant par les WMI. Windows est très complexe : rares sont ceux qui connaissent parfaitement cet OS, qui a tant évolué depuis ses débuts. Par exemple, pourriez-vous lister toutes les façons de démarrer un exécutable sous Windows ? Probablement pas. L’outil « autoruns » de la suite SysInternals donne une liste exhaustive des méthodes possibles, et elle est plutôt longue. Regardons comment nous en sommes arrivés là.

Que ce soit lors de recherche de vulnérabilités ou lors d'analyse de malwares, il est fréquent d'avoir recours à la rétro-ingénierie. C'est-à-dire l'analyse du code assembleur de l'objet à étudier. Cet article présente deux outils : Immunity Debugger et IDA Pro permettant respectivement de faire des analyses dynamiques et statiques. Afin de faciliter la compréhension, le malware Babar va être utilisé pour illustrer les explications.

Windows et son API offrent de nombreuses fonctionnalités aux développeurs en général et, dans le cadre de cet article, aux développeurs de malwares en particulier. L'usage malveillant des fonctionnalités de l'OS Windows est bien établi et le présent article n'est qu'une introduction par l'exemple d'une des nombreuses mises à profit de l'API Windows pour réaliser ou masquer une activité malveillante.La technique de « remplacement de processus » n'est pas nouvelle, mais reste efficace pour masquer la présence d'un malware à un utilisateur non averti.L'idée de base du remplacement de processus est de démarrer un programme légitime et de remplacer son code en mémoire par le code malveillant. Cette technique est décrite (entre autres) dans le livre Practical Malware Analysis (practicalmalwareanalysis.com).Cet article a pour objectif de (re)présenter cette technique, de montrer comment il est possible de détecter des traces d'une telle activité et par ce biais de donner quelques informations de base sur le fonctionnement des binaires et processus Windows.