Misc 91

SMART CITIES :

Comment protéger les villes intelligentes?

- Quelles sont les vulnérabilités des smart cities ?

- La sécurité des infrastructures de vidéosurveillance

- L'IoT à l'échelle d'une ville : une bombe à retardement !

- Quand les villes se mettent à l'Open Data

8,90 € TTC

Anciens Numéros

Forensic Corner

p. 04 Détecter la persistance WMI

Malware Corner

p. 10 Botnet low cost

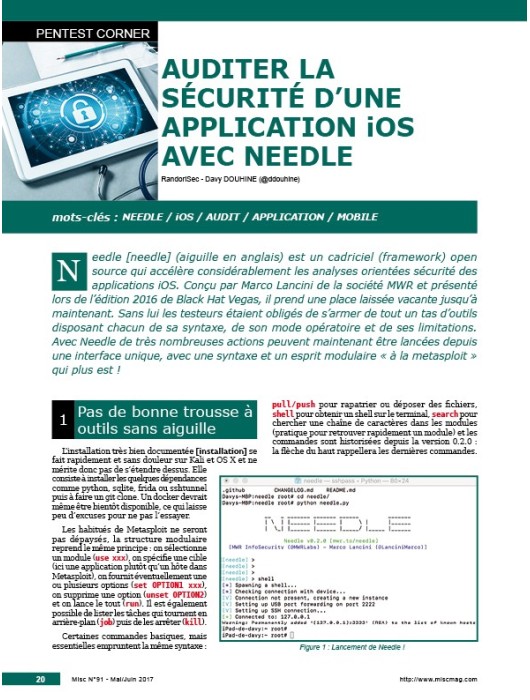

Pentest Corner

p. 20 Auditer la sécurité d’une application iOS avec Needle

Dossier

p. 30 Préambule

p. 31 Introduction au concept de smart city

p. 36 Le point sur la cybersécurité des systèmes de vidéosurveillance

p. 42 Les systèmes de vidéosurveillance et l’IoT : protocoles et vulnérabilités

p. 50 De l’Open data à la ville intelligente

Réseau

p. 54 SDN ou comment le réseau s’automatise à grande échelle

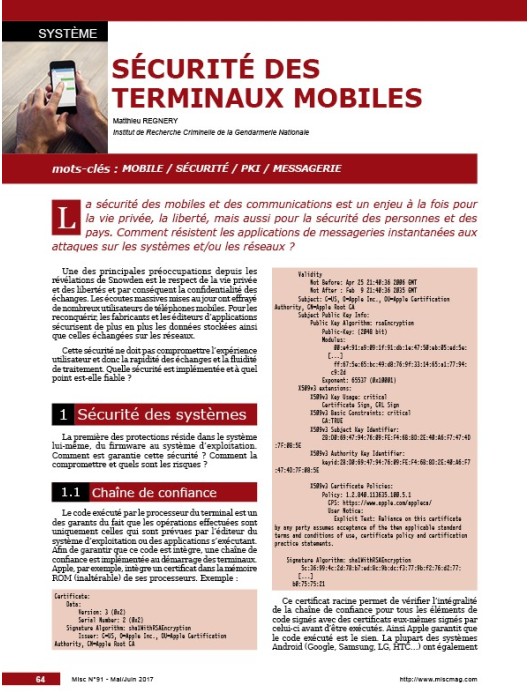

Système

p. 64 Sécurité des terminaux mobiles

Organisation & Juridique

p. 74 Les messageries sécurisées : enjeux sociétaux

p. 78 Faites vos jeux !

Pour ne pas se retrouver en slip sur Internet

Tout responsable informatique s’est probablement agacé un jour des contraintes imposées par la CNIL en matière de gestion des données personnelles. Qui n’a pas connu ce grand moment de frustration lorsque le CIL joue les trouble-fêtes alors que, miracle de la gestion de projet, une maîtrise d’ouvrage arrive à correctement formuler un besoin, que les équipes de développement et d’intégration sont super motivées par le challenge technique et que la direction a décidé d’engager des moyens humains et financiers ? S’entendre annoncer en fin de réunion quand tout semble calé qu’une déclaration simplifiée risque de ne pas être suffisante et qu’une demande en bonne et due forme doit être adressée à la CNIL peut être une situation crispante. L’idée d’indexer les primes des commerciaux sur leur nombre de pas quotidien, la durée de leur sommeil et la fréquence de leurs rapports sexuels avait beau enthousiasmer le nouveau Chief Happiness Officer, votre CIL ne se montrait pas exagérément optimiste quant à l’adhésion de la CNIL au concept.

Car si l’on prend un peu de hauteur de vue, l’existence en France d’une autorité administrative indépendante comme la CNIL évite bien des désastres quant aux respects de la vie privée numérique. C’est d’autant plus manifeste dans une période de crispation sécuritaire mâtinée d’une certaine incompréhension, voire une incompétence criante, des autorités politiques quant aux problématiques de sécurité des systèmes d’information et de chiffrement. Les acteurs privés, à grand renfort de big data, ne sont pas en reste dans leurs désirs de connaître nos vies dans les moindres détails. Que ce soient les assureurs, mutuelles ou banques qui aimeraient tout connaître de notre hygiène de vie et de nos dossiers médicaux ; ou encore les régies publicitaires qui voudraient précéder et susciter nos envies en croisant nos habitudes de navigation avec nos relevés bancaires.

Dans un monde sans CNIL, où les lobbies représentant les grands acteurs économiques tiendraient la plume des parlementaires, nos données privées pourraient être vendues au plus offrant sans aucune considération morale. Dans un tel monde, Google ou Facebook, avides de connaître les miettes de navigation qui leur échappent lorsque les internautes ont l’outrecuidance de s’aventurer en dehors de leur offre de service, pourront s’adresser aux fournisseurs d’accès pour déterminer si vous visitez un site proposant de l’optimisation fiscale avant de déclarer vos impôts en ligne [1]. D’un point de vue économique, c’est du « gagnant gagnant », le fournisseur de service pourra vendre l’historique de navigation, améliorant ses marges sans augmenter le coût des abonnements, et les régies publicitaires pourront améliorer le taux de conversion de leurs annonces. Les esprits fâcheux pourraient arguer que l’historique de navigation est une donnée privée, intime, au point que les éditeurs de navigateurs ont tous implémenté le concept de « navigation privée » pour ne pas divulguer ses habitudes de navigation aux autres membres de la famille. On pourra leur opposer que si par malheur, vous achetez un sex toy sans passer par les grands acteurs de la vente en ligne, Google ou Facebook pourront immédiatement vous proposer un lubrifiant.

Cedric Foll / cedric@miscmag.com / @follc

[1] http://www.lemonde.fr/pixels/article/2017/03/29/les-deputes-americains-autorisent-les-fournisseurs-d-acces-a-vendre-les-donnees-de-leurs-clients_5102255_4408996.html

La publication technique des experts de la sécurité offensive & défensive

Face à la transformation digitale de notre société et l’augmentation des cybermenaces, la cybersécurité doit être aujourd’hui une priorité pour bon nombre d’organisations. Après plus de 20 années de publications et de retours d’expérience, MISC apporte un vivier d’informations techniques incontournable pour mieux appréhender ce domaine. Précurseur sur ce terrain, MISC a été fondé dès 2002 et s’est peu à peu imposé dans la presse française comme la publication de référence technique en matière de sécurité informatique. Tous les deux mois, ses articles rédigés par des experts du milieu vous permettront de mieux cerner la complexité des systèmes d’information et les problèmes de sécurité qui l’accompagne.

L’autre jour, en passant dans le couloir, j’ai vu Peter apparemment très concentré sur son écran. Je me suis dit qu’il devait faire un truc intéressant, lui. En comparaison, moi j’avais épuisé les derniers travaux intéressants : il ne me restait plus qu’à écrire de la doc ou bien préparer mon entretien annuel. Clairement, la tentation était trop grande et je suis entré dans son bureau pour en savoir plus…

La mémoire cache est un composant majeur des processeurs et sa mauvaise utilisation peut entraîner une baisse importante des performances d’un programme. Nous allons voir dans cet article quelques astuces pour mesurer les performances liées aux caches et éviter certains écueils.

Dans les épisodes précédents, le « Single Stack Syndrome » a été décrit et poussé à son paroxysme en essayant (en vain) d’apprendre de nouveaux tours à GCC. Ensuite, après le « quoi », nous avons exploré le « pourquoi » de cette dystopie, tissée tout au long de l’histoire de l’informatique, du côté matériel comme logiciel. Devant une telle débâcle, c’est le moment ou jamais de garder ce qui marche et de faire l’inverse de ce qui ne va pas. Nous allons donc imaginer un « nouveau » type de pile qui pourrait trouver sa place dans de futurs microprocesseurs.