Misc 93

Outils, Frameworks, Obfuscations, Protocoles...

Wikileaks et les Shadow Brokers

- Vault 7 : analyse de Marble, le framework d'obfuscation de code de la CIA

- Shadow Brokers : courtiers ou agents d'influence ?

- Mise en place de services cachés Tor

- Lanceurs d'alertes : outils et modus operandi pour leaker en limitant la catastrophe

8,90 € TTC

Anciens Numéros

Malware Corner

p. 04 Petya or not Petya, that is the question

Pentest Corner

p. 10 Exploitation des injections de template dans Django

Forensic Corner

p. 16 Aller plus loin que l’événement 4624 : détecter les actions malveillantes sur un AD

Dossier

p. 24 Préambule

p. 25 106 shades of Marble

p. 34 Shadow Brokers : courtier ou agent d’influence ?

p. 40 Soupe à l’.onion

p. 48 Lanceurs d’alerte : premier contact

Code

p. 54 Voyage en C++ie : les symboles

p. 58 Devops, automatisation et gestion d’incidents

Système

p. 69 Active Directory : transformer une faiblesse en point fort

Cryptographie

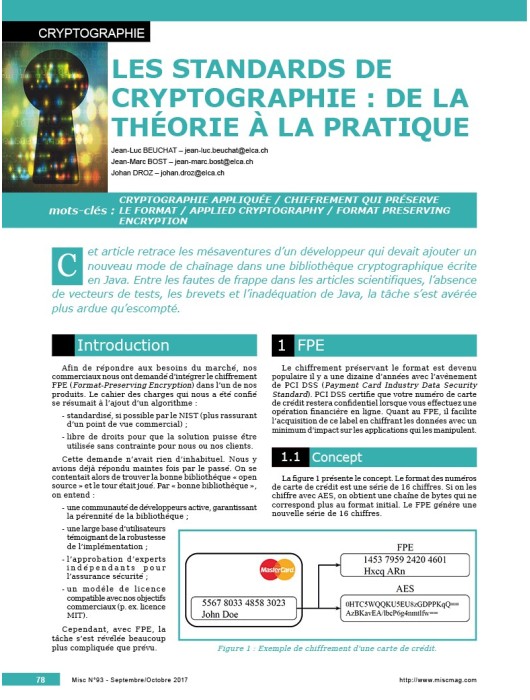

p. 78 Les standards de cryptographie : de la théorie à la pratique

Plusieurs événements liés à la sécurité ont pu vous sortir de votre torpeur ensoleillée cet été. Par chance, si vous avez posé vos congés en août, vous ne risquiez pas de couvrir l’écran de votre smartphone de crème solaire.

Une première lecture ayant retenu mon intérêt est la publication d’un billet sur le blog de Quarkslab [1] d’une faille sur microcontrôleur utilisé notamment dans l’industrie automobile. Un détail retient particulièrement l’attention sur ce billet : le parcours du combattant de Quarkslab avant de pouvoir communiquer la faille. La lecture de la timeline à la fin du billet est particulièrement instructive et révélatrice de ce que vivent la plupart des chercheurs s’étant engagés dans une procédure de responsible disclosureen vue de la publication d’une vulnérabilité découverte. Une attitude qui n’encourage malheureusement pas les chercheurs à adopter une démarche responsable. Il est dommage qu’il soit plus simple de vendre une vulnérabilité à un broker contre quelques bitcoins que de publier la faille avec l’accord de l’éditeur après qu’il ait pu développer un correctif.

Mais l’événement qui a fait bruisser tout le petit monde de la sécurité des systèmes d’information cet été est certainement celui de la mésaventure de MalwareTech inculpé à la sortie de l’avion alors qu’il rentrait de la Defcon [2]. MalwareTech s’est retrouvé sous les projecteurs quelques semaines auparavant alors qu’il stoppait presque par hasard la propagation de Wannacry, le malware décrit par les médias comme une apocalypse allant détruire l’ensemble des systèmes d’information de la planète en un week-end. Si l’on se souvient que le vecteur d’infection de ce code malveillant le rendant si dangereux était basé sur ETERNALBLUE, l’outil probablement conçu par la NSA pour compromettre les systèmes d’exploitation Windows, découvrir que MalwareTech était quelques semaines plus tard mis en accusation et interrogé par le FBI pour un obscur code malveillant datant de 2015 [3] est quelque peu ironique.

Passée la franche rigolade de voir le FBI s’attaquer à un geek britannique de 22 ans rémunéré en pizza [4] pour avoir bloqué un ver informatique utilisant un code de la NSA qui n’aurait jamais dû se retrouver dans la nature, on peut s'interroger sur l’impact de ce genre de pratique sur la recherche en sécurité. Si les spécialistes en sécurité doivent s’attendre à ce genre d’intimidation par les services étatiques des pays dont ils passent la frontière, et en tout premier lieu par les États-Unis, la recherche publique et le partage d’informations risquent de ne pas faire long feu. Et, ce que malheureusement ne comprennent pas les tenants d’une approche prohibitive, c’est que brider la recherche ouverte n’a jamais amélioré la sécurité des utilisateurs, mais fait le lit du marché noir.

Cedric Foll / cedric@miscmag.com / @follc

[1] https://blog.quarkslab.com/vulnerabilities-in-high-assurance-boot-of-nxp-imx-microprocessors.html

[2] https://www.wired.com/story/marcus-hutchins-arrest

[3] https://doublepulsar.com/regarding-marcus-hutchins-aka-malwaretech-650c99e96594

[4] http://www.numerama.com/politique/258637-langlais-qui-a-stoppe-wannacrypt-gagne-un-an-de-pizzas-et-10-000-dollars.html

La publication technique des experts de la sécurité offensive & défensive

Face à la transformation digitale de notre société et l’augmentation des cybermenaces, la cybersécurité doit être aujourd’hui une priorité pour bon nombre d’organisations. Après plus de 20 années de publications et de retours d’expérience, MISC apporte un vivier d’informations techniques incontournable pour mieux appréhender ce domaine. Précurseur sur ce terrain, MISC a été fondé dès 2002 et s’est peu à peu imposé dans la presse française comme la publication de référence technique en matière de sécurité informatique. Tous les deux mois, ses articles rédigés par des experts du milieu vous permettront de mieux cerner la complexité des systèmes d’information et les problèmes de sécurité qui l’accompagne.

Dans certains environnements, et notamment ceux multicloud, il peut être intéressant de disposer d’une solution d’interconnexion de vos serveurs, notamment dans un but d’administration. Dans cet article, nous traiterons d’une solution technique qui permet la mise en place d’un tel mécanisme : Nebula.

Bien choisir sa solution open source sans compromettre la sécurité de son SI / Un week-end dédié aux solutions libres avec le Capitole du Libre / OSXP : le rendez-vous des professionnels de l’open source / L’EDRIX, un indice pour mesurer le niveau de dépendance numérique des pays de l’UE vers les fournisseurs de services extérieurs

Dans un précédent article [1], nous avons commencé à aborder la thématique des « Day One Operations » avec Ansible. Nous continuons dans ce nouvel opus sur notre lancée, en évoquant d’autres cas d’utilisation de l’outil d’automatisation dans le contexte de la maintenance et l’évolution d’une infrastructure logicielle existante et complexe.