Misc 115

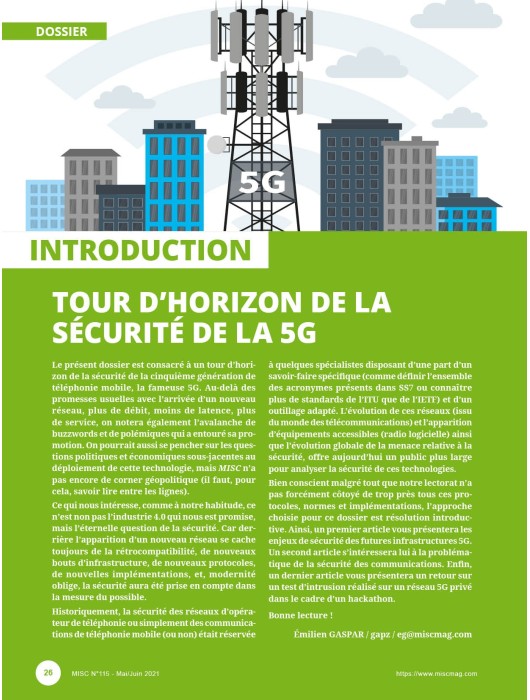

Tour d’horizon de la sécurité de la 5G

- Risques et menaces sur les infrastructures

- Sécurité des communications

- Retour d’expérience : test d’intrusion d’un réseau 5G privé

9,90 € TTC

Anciens Numéros

IoT Corner

p. 06 Exploitation avec Frida en environnement rooté et non rooté sous Android

Pentest Corner

p. 14 GitHub Actions pour l'outillage offensif

Forensic Corner

p. 20 Les dangers de pastebin

Dossier

p. 26 Introduction

p. 27 Sécurité des infrastructures 5G

p. 36 La sécurité des communications 5G

p. 44 Retours d’un hackathon 5G

Système

p. 58 Techniques de mouvements latéraux en environnement Windows : tâches planifiées

Cryptographie

p. 68 Résumé des attaques publiées sur les TPM

Organisation & juridique

p. 76 Feuilles de route des États pour le développement des technologies quantiques

Le troisième confinement a donné lieu à une nouvelle fermeture des écoles, collèges et lycées, et une bascule de l’enseignement en distanciel. Malheureusement, les espaces numériques de travail (ENT) devant permettre aux enseignants d’interagir avec leurs élèves sont pour la plupart tombés en panne rendant impossible tout travail s’il n’avait pas été transmis par un autre canal. Si cela pouvait être compréhensible lors du premier confinement, la patience des enseignants, élèves et parents n’était plus la même un an plus tard, ces dysfonctionnements donnant l’impression d’une totale impréparation.

Le ministre de l’Éducation nationale a misé sur la stratégie du parapluie en commençant par rejeter la responsabilité sur OVH qui avait subi un incendie dans un de ses data centers quelques semaines plus tôt avant de se faire sèchement recadrer par le directeur général de la société [1]. N’écoutant que son sens des responsabilités, il a ensuite justifié les dysfonctionnements par des cyberattaques chinoises et russes avant d’accuser les « tuyaux » sous-dimensionnés par la faute des régions et des départements [2]. Si cette histoire de « tuyaux » est totalement hors sujet, reconnaissons le mérite de l’évocation des attaques russes et chinoises d’avoir offert un moment de détente bienvenu pour les enseignants, élèves et parents excédés par ces pannes. Quant aux collègues qui ont dû faire le service après vente du ministre en allant faire l’exégèse sur les plateaux de ses annonces, ils ont certainement vécu un grand moment de solitude...

Passé l’agacement, il est intéressant de prendre un peu de recul pour analyser la situation et en tirer quelques enseignements. Il faut d’abord rappeler que la fourniture des ENT est du ressort des collectivités territoriales qui confient généralement cette mission à des opérateurs privés, le plus souvent de petites structures françaises dépendant uniquement de la commande publique et avec des équipes techniques réduites. Le cahier des charges ne prévoyait probablement pas une bascule possible à 100% en distanciel. Et sur ce type de dossier, par souci d’économie, les acheteurs privilégient le moins-disant proposant la couverture fonctionnelle demandée. Par conséquent, tout le monde tire les prix vers le bas. Et s’il n’est pas explicitement demandé de pouvoir gérer une exploitation du trafic lors d’événements tels qu’une bascule totale à l’échelle d’un pays sur du télé-enseignement, les prestataires ne vont pas concevoir leurs applications pour cela.

Car, il faut rappeler qu’une application conçue pour parfaitement fonctionner en rythme de croisière avec des choix d’architectures à l’ancienne, c’est-à-dire des serveurs d’applications s’appuyant sur une base de données relationnelle avec des montages réseaux partagés, ne pourra pas passer à l’échelle indéfiniment. De même que l’on ne va pas faire rouler une 2CV à 200 km/h en se contentant de remplacer le moteur, on ne décuple pas le nombre de connexions en se contentant de multiplier par le même facteur le nombre de CPU et de mémoire sur chacun des serveurs. Pour tenter de passer la crise, quand on a redimensionné les serveurs jusqu’à ce que ça n’apporte plus aucun gain, ajouté des index supplémentaires sur les tables, mis un memcached pour essayer de soulager les bases, il n’y a alors pas de miracles, il est nécessaire de réduire les fonctionnalités, mettre des files d’attente… ou attendre que, de guerre lasse, enseignants et élèves basculent sur des fournisseurs de services disposant d’armées d’ingénieurs (les GAFAM) pouvant proposer des architectures capables d’encaisser à peu près n’importe quel pic de charge. Cet épisode aura le mérite de rappeler une fois encore que les applications numériques coûtent cher et que les pouvoirs publics, à défaut d’avoir les moyens de leurs ambitions, continueront de faire fuir leurs usagers vers les géants du numérique américain qui leur tendent les bras.

Cedric Foll / cedric@miscmag.com / @follc

[1] https://twitter.com/michel_paulin/status/1379426031463895042

La publication technique des experts de la sécurité offensive & défensive

Face à la transformation digitale de notre société et l’augmentation des cybermenaces, la cybersécurité doit être aujourd’hui une priorité pour bon nombre d’organisations. Après plus de 20 années de publications et de retours d’expérience, MISC apporte un vivier d’informations techniques incontournable pour mieux appréhender ce domaine. Précurseur sur ce terrain, MISC a été fondé dès 2002 et s’est peu à peu imposé dans la presse française comme la publication de référence technique en matière de sécurité informatique. Tous les deux mois, ses articles rédigés par des experts du milieu vous permettront de mieux cerner la complexité des systèmes d’information et les problèmes de sécurité qui l’accompagne.