Linux Pratique s'appelle maintenant SysOps Pratique !

Anciens Numéros

LIVRAISON OFFERTE en France Métropolitaine à partir de 50€

Sommaire

- Témoignage [04 - 06]

- Tour d horizon du Wi-Fi à Paris

- Cryptographie [08 - 17]

- La carte à puce, cœur de sécurité des systèmes mobiles

- DOSSIER [18 - 57]

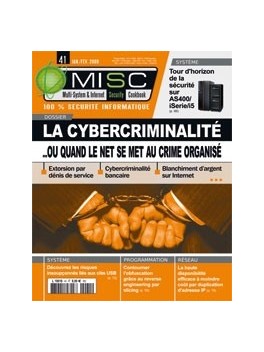

- [ La cybercriminalité ]

- La cybercriminalité aujourd’hui / 18 à 24

- Les hébergeurs bulletproof / 25 à 33

- Extorsion par dénis de service / 34 à 38

- Cybercriminalité bancaire / 41 à 51

- Blanchiment d’argent sur Internet / 52 à 57

- Programmation [58 - 65]

- L’obfuscation contournée (Partie 1)

- Système [66 - 76]

- Une introduction au système AS/400 et à sa sécurité / 66 à 71

- La sécurité des clés USB / 72 à 76

- Réseau [78 - 82]

- Une architecture réseau avec duplication d adresse IP pour une très haute disponibilité

La publication technique des experts de la sécurité offensive & défensive

Face à la transformation digitale de notre société et l’augmentation des cybermenaces, la cybersécurité doit être aujourd’hui une priorité pour bon nombre d’organisations. Après plus de 20 années de publications et de retours d’expérience, MISC apporte un vivier d’informations techniques incontournable pour mieux appréhender ce domaine. Précurseur sur ce terrain, MISC a été fondé dès 2002 et s’est peu à peu imposé dans la presse française comme la publication de référence technique en matière de sécurité informatique. Tous les deux mois, ses articles rédigés par des experts du milieu vous permettront de mieux cerner la complexité des systèmes d’information et les problèmes de sécurité qui l’accompagne.

Essayez la virtualisation économique avec Docker

SysOps Pratique n°91

Isolé dans un conteneur, le fonctionnement de certains processus du cœur du système permet de gagner en sécurité et en souplesse. En sécurité d'abord, car ces processus, s'ils sont compromis ou instables, ne peuvent nuire au système hôte. En souplesse ensuite, car ils peuvent être sauvegardés globalement et être déplacés facilement sur une autre machine physique au besoin. Docker se propose d'être la solution la plus économique pour construire une telle architecture.

RMLL 2015 : joyeux bazar devant la cathédrale

SysOps Pratique n°91 Free

La seizième édition des Rencontres Mondiales du Logiciel Libre, rendez-vous annuel incontournable des libristes de tous poils, a eu lieu du 4 au 10 juillet à Beauvais.

Sécurité de votre site web : TLS et au-delà !

SysOps Pratique n°91

Dans le numéro 90 de Linux Pratique, Sébastien Maccagnoni-Munch vous a présenté l'intérêt d'utiliser un certificat numérique et le protocole TLS pour sécuriser l'accès à votre site web. Voyons aujourd'hui la mise en œuvre pratique de TLS sur votre site web ainsi que celle de l'ajout des autres protections que sont HSTS et CSP. Nous toucherons aussi un mot au sujet de SRI.

Ce magazine est intégralement disponible sur Linux Magazine Connect

© 2026 - LES EDITIONS DIAMOND