Linux Pratique s'appelle maintenant SysOps Pratique !

Anciens Numéros

LIVRAISON OFFERTE en France Métropolitaine à partir de 50€

Sommaire

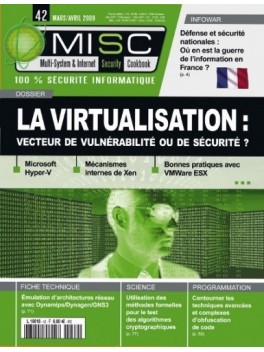

- Infowar [04 - 07]

- Vers une version française de la guerre de l’information ?

- Dossier [08 - 49]

- [La virtualisation : vecteur de vulnérabilité ou de sécurité ?]

- Introduction à la virtualisation / 08 --> 11

- Inside Microsoft Hyper-V / 12 --> 18

- Voyage dans l’antre de Xen / 19 --> 27

- Bonnes pratiques pour la virtualisation avec VMware ESX / 28 --> 39

- Détection opérationnelle des rootkits HVM (Partie 1) / 40 --> 49

- Programmation [50 - 59]

- L’obfuscation contournée (Partie 2)

- Système [60 - 67]

- La sécurité des clés USB (partie 2)

- Fiche technique [71 - 76]

- Émulation d’architectures réseau : présentation de Dynamips/Dynagen/GNS3

- Science [77 - 82]

- Sûreté de fonctionnement et sécurité des algorithmes cryptographiques

La publication technique des experts de la sécurité offensive & défensive

Face à la transformation digitale de notre société et l’augmentation des cybermenaces, la cybersécurité doit être aujourd’hui une priorité pour bon nombre d’organisations. Après plus de 20 années de publications et de retours d’expérience, MISC apporte un vivier d’informations techniques incontournable pour mieux appréhender ce domaine. Précurseur sur ce terrain, MISC a été fondé dès 2002 et s’est peu à peu imposé dans la presse française comme la publication de référence technique en matière de sécurité informatique. Tous les deux mois, ses articles rédigés par des experts du milieu vous permettront de mieux cerner la complexité des systèmes d’information et les problèmes de sécurité qui l’accompagne.

© 2025 - LES EDITIONS DIAMOND