Misc81

VIE PRIVÉE SUR LE WEB :

SOURIEZ, VOUS ÊTES TRACÉS !

1 - Comprendre les cookies et autres traceurs

2 - Exemples concrets et application de la réglementation

3 - Mettre son site en règle en quelques minutes

4 - La mise aux enchères en temps réel des espaces publicitaires

5 - Exploiter la richesse des navigateurs : le cas du fingerprinting

En savoir plus

8,90 € TTC

Anciens Numéros

Au sommaire de ce numéro :

Forensic Corner

p. 04 LaZagne : récupération de mots de passe sous Windows/Linux

Pentest Corner

p. 12 Contournement antiviral avec Metasploit : encrypter

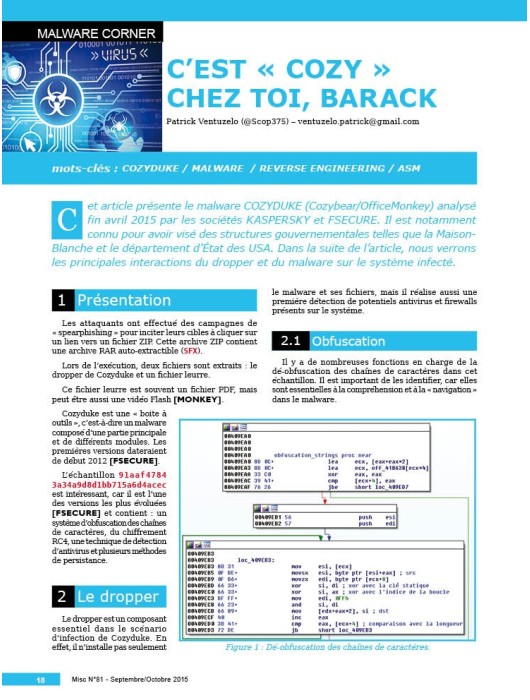

Malware Corner

p. 18 C'est « COZY » chez toi, Barack

Dossier

p. 24 Préambule

p. 25 Détecter et analyser les cookies et autres traceurs

p. 34 Cookies et autres traceurs : quelles règles ? Quelle protection pour la vie privée ?

p. 40 Mettre son site web en conformité avec la recommandation « cookies »

p. 47 Le Real Time Bidding (RTB) ou comment vendre les espaces publicitaires et les profils aux enchères

p. 52 Le fingerprinting : une nouvelle technique de traçage

Réseau

p. 58 Décadence du DNS illustrée en trois attaques symptomatiques

Science & technologie

p. 64 Spear phishing, la voie royale

Système

p. 72 Fingerprinting de smartphones : votre téléphone est-il traçable ?

Société

p. 78 Les aspects juridiques de la rétro-ingénierie

EDITO :

Summer Leak

L’été 2015 restera marqué par deux leaks massifs de données professionnelles et personnelles très largement relayés par la presse grand public. Deux événements encore relativement inhabituels, mais qui risquent de se reproduire et vont certainement changer profondément la perception des utilisateurs sur la sécurité de leurs données privées stockées en ligne.

La première divulgation ayant dérangé le petit monde de la sécurité en pleine torpeur estivale est celle du piratage de Hacking Team. Passés les quelques détails croustillants tels que l’usage de mots de passe assez faibles, la présence d’une backdoor dans leur backdoor ou des logiciels crackés dans leurs archives, d’autres informations relèvent moins de l’anecdote et méritent un peu plus que l’on s’y attarde.

Tout d’abord, il apparaît que l’informatique offensive se banalise et qu’en la matière, les agences gouvernementales ont massivement recours à des officines privées. La liste des clients d’Hacking Team est très éclairante et démontre que tous les continents et régimes politiques ont recours à ce nouveau mercenariat. La guerre s’est privatisée (lire l’excellent Pukhtu de DOA sur les sous-traitants de la CIA en Afghanistan aux éditions Gallimard) et la cyberguerre n’est pas en reste.

Le second point c’est que l’analyse des données d’Hacking Team montre que la société utilisait, entre autres, un zero day d’Adobe Flash Player comme vecteur d’infection. On pourrait arguer que même si HTML5 le remplace avantageusement, les développeurs web sont des fainéants et que sans le plugin honni, tous les sites, ou presque sont cassés. Eh bien non, de Netflix à Pornhub en passant par YouTube et Dailymotion, des sites de Libération, du Figaro ou du Monde, les Dropbox, Evernote, Twitter ou Facebook, tout fonctionne parfaitement sans Flash Player. À moins d’être un joueur en ligne invétéré ou <Troll> de devoir administrer VMWare vSphere via vCenter </Troll>, il est possible de naviguer pendant des semaines sans Flash sans même s’en apercevoir. Au regard du lourd passif en matière de vulnérabilités de Flash, étendre à ce point la surface d’attaque d’un terminal pour un outil qui ne sert à rien pour la plupart des utilisateurs est vraiment désespérant.

Le second leak très largement relayé par la presse grand public au point d’apparaître sur les unes des quotidiens est celui du site de rencontres Ashley Madison. Si la divulgation des données d’Hacking Team ne concerne que les documents internes de la société, celle d’Ashley Madison jette en pâture les données de 33 millions de « comptes » utilisateurs : boites mails, mots de passe, fiches de présentation, éléments de transactions bancaires… La nature du site quelque peu sulfureuse a vite attiré des hordes de curieux se répandant ad nauseam sur les réseaux sociaux sur le profil présumé des abonnés au site de rencontres. Évidemment, la présence supposée d’utilisateurs dans les administrations françaises ajoute au scandale et s’il s’agit de femmes, visiblement peu nombreuses sur ce site, c’est encore mieux.

Ce voyeurisme est déjà particulièrement malsain, mais s’ajoute à celui-ci la fiabilité sujette à caution des bases de données. Peut-être afin de gonfler sa base d’utilisateurs, Ashley Madison a dû considérer que vérifier la validité des boites mails était une sécurité superflue. Il est ainsi possible d’inscrire sur le site n’importe quelle boite mail et aucun lien de confirmation n’est envoyé pour vérifier que la demande vient du propriétaire de la boite. Pour peu que le message vous informant que vous avez été inscrit se retrouve dans votre répertoire spam vous pouvez être référencé sur ce site sans le savoir. RSSI à l’éducation nationale j’ai été plusieurs fois saisi par des collègues harcelées qui s’étaient faites inscrire à leur insu sur de multiples sites de rencontres (car visiblement Ashley Madison n’est pas le seul site où l’on ne vérifie pas l’authenticité des boites mails) avec fiches de présentations ordurières, leur adresse, des photos volées prises avec un smartphone. Le lendemain du leak, un courageux justicier anonyme de la moralité sur Twitter postait ceci lorsque je lui faisais remarquer la fiabilité toute relative des données: « En tous cas là j’ai le compte d’une prof, y’a sa date de naissance complète, ville + beaucoup d’autres infos pas faciles à avoir » [sic].

Je ne sais pas si finalement le plus désespérant est la présence de Flash sur la plupart des navigateurs...

Bonne lecture !

Cedric Foll / cedric@miscmag.com / @follc

La publication technique des experts de la sécurité offensive & défensive

Face à la transformation digitale de notre société et l’augmentation des cybermenaces, la cybersécurité doit être aujourd’hui une priorité pour bon nombre d’organisations. Après plus de 20 années de publications et de retours d’expérience, MISC apporte un vivier d’informations techniques incontournable pour mieux appréhender ce domaine. Précurseur sur ce terrain, MISC a été fondé dès 2002 et s’est peu à peu imposé dans la presse française comme la publication de référence technique en matière de sécurité informatique. Tous les deux mois, ses articles rédigés par des experts du milieu vous permettront de mieux cerner la complexité des systèmes d’information et les problèmes de sécurité qui l’accompagne.

L’autre jour, en passant dans le couloir, j’ai vu Peter apparemment très concentré sur son écran. Je me suis dit qu’il devait faire un truc intéressant, lui. En comparaison, moi j’avais épuisé les derniers travaux intéressants : il ne me restait plus qu’à écrire de la doc ou bien préparer mon entretien annuel. Clairement, la tentation était trop grande et je suis entré dans son bureau pour en savoir plus…

Dans les épisodes précédents, le « Single Stack Syndrome » a été décrit et poussé à son paroxysme en essayant (en vain) d’apprendre de nouveaux tours à GCC. Ensuite, après le « quoi », nous avons exploré le « pourquoi » de cette dystopie, tissée tout au long de l’histoire de l’informatique, du côté matériel comme logiciel. Devant une telle débâcle, c’est le moment ou jamais de garder ce qui marche et de faire l’inverse de ce qui ne va pas. Nous allons donc imaginer un « nouveau » type de pile qui pourrait trouver sa place dans de futurs microprocesseurs.

Dans GLMF 270, nous avons intégré au code de démarrage du noyau NetBSD, locore.S, les modifications nécessaires pour permettre à ce dernier de trouver les informations relatives à une VM et ainsi booter en mode PVH. Muni de ces informations et de cette nouvelle fonctionnalité, le code plus haut niveau du noyau va pouvoir avancer dans le processus de boot.