Misc 127

Bug Bounty

Quand les hackers deviennent chasseurs de primes !

- Tout ce que vous devez savoir pour choisir votre plateforme de Bug Bounty

- Bug bounty ou test d’intrusion : quels sont les critères pour choisir ?

- Devenir chasseur de primes : conseils et retours d’expérience

12,90 € TTC

Anciens Numéros

Exploit Corner

p. 06 HTTP : les aléas et faiblesses liés aux en-têtes saut par saut

Pentest Corner

p. 16 Are you (JSON Web) Token to me ?

Forensic Corner

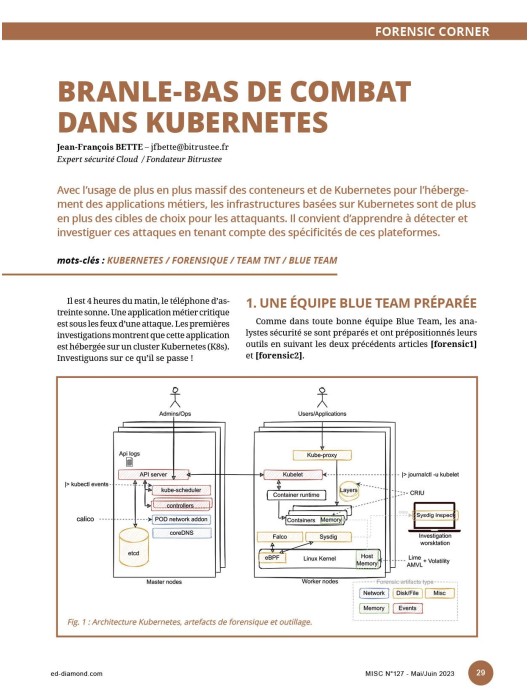

p. 29 Branle-bas de combat dans Kubernetes

Dossier : Bug Bounty

p. 34 Introduction

p. 35 Les plateformes de bug bounty

p. 44 Le bug bounty vu côté client

p. 52 Bug Bounty : le retour d’un chasseur

Système

p. 56 Coupe du Monde 2022 : Ehteraz, entre précaution et surveillance

Code

p. 70 -ftrivial-auto-var-init : le prix du progrès

Réseau

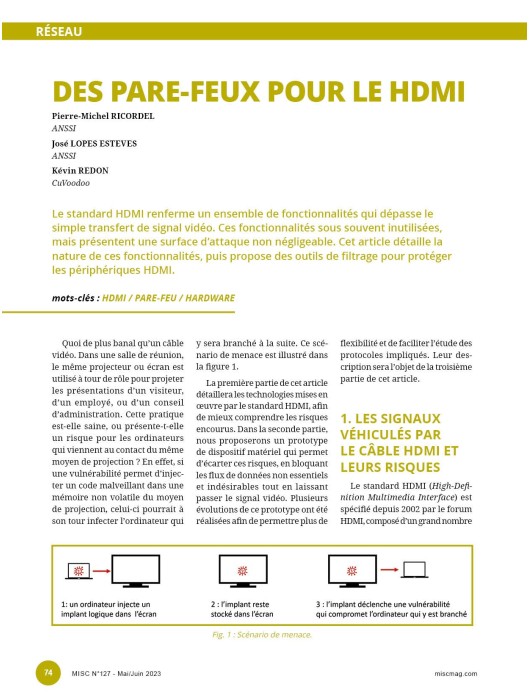

p. 74 Des pare-feux pour le HDMI

Vincent Strubel, le nouveau directeur général de l’ANSSI, a récemment souligné lors du FIC l’importance d’un Cloud de confiance et de la qualification SecNumCloud pour faire émerger des acteurs nationaux et garantir la sécurité du patrimoine informationnel des entreprises et des administrations françaises.

Cependant, malgré ces préoccupations, les directions numériques continuent de privilégier les acteurs américains, avec plus de 70% des contrats Cloud souscrits auprès d’AWS, Microsoft et Google, comme le souligne le CIGREF [1]. Lors de la conférence d’ouverture du FIC, le président d’Hexatrust a regretté l’absence d’une version européenne du « Small Business Act » [2], qui réserverait une partie de la commande publique pour les startups européennes. Cette posture européenne visant à favoriser la concurrence, même si cela se fait aux dépens de ses propres entreprises, peut aujourd’hui sérieusement questionner son efficacité. J’ai récemment échangé avec un collègue travaillant pour une entreprise française de retail très fortement implantée à l’international, qui m’a indiqué que pour leurs structures en Chine, ils utilisent le Cloud Alibaba, et qu’en Russie, ils sont contraints d’utiliser Yandex, mais pour l’Europe et le reste du monde, ils utilisent exclusivement GCP.

Sans réglementations qui favorisent les entreprises locales, il sera difficile de rivaliser avec les géants américains qui bénéficient d’une avance considérable en matière de recherche et développement, de financement et de marketing. Bien que l’État français ait pris des mesures pour bloquer les nouvelles migrations de ses administrations vers des solutions collaboratives américaines, telles que Microsoft 365, cela s’est souvent traduit par le maintien sous perfusion d’un vieux serveur Exchange en espérant que Microsoft ne retire pas le support de la solution avant que Capgemini et Orange ne puissent proposer une version administrativement souveraine [3] avec Bleu. Quelques positions différentes ont toutefois été signalées, comme l’Éducation nationale qui a développé une solution souveraine de visioconférence en s’appuyant sur des briques Open Source et un fournisseur de Cloud français [4], ainsi que son projet de créer une suite collaborative souveraine pour tous ses personnels, soit plus d’un million de comptes.

Malgré les efforts de certains acteurs pour favoriser l’émergence d’acteurs de Cloud européens, il reste encore beaucoup à faire pour rivaliser avec les géants américains ou maintenant chinois. Les stratégies visant à choisir des acteurs européens semblent encore très isolées et l’émergence d’opérateurs de Cloud européens majeurs ne pourra se développer sans une réglementation favorisant les acteurs locaux, comme cela se pratique dans d’autres pays disposant de géants du numérique tels que la Chine ou les États-Unis.

Cédric Foll / cedric@miscmag.com / @follc

[1] https://www.lemondeinformatique.fr/actualites/lire-fic-2023-le-cloud-de-confiance-au-centre-des-debats-90082.html

[2] https://fr.wikipedia.org/wiki/Small_Business_Act

[3] Du hardware américain et chinois faisant tourner du code Microsoft

[4] https://eduscol.education.fr/3209/le-service-de-classes-virtuelles-sur-la-plateforme-appseducationfr

La publication technique des experts de la sécurité offensive & défensive

Face à la transformation digitale de notre société et l’augmentation des cybermenaces, la cybersécurité doit être aujourd’hui une priorité pour bon nombre d’organisations. Après plus de 20 années de publications et de retours d’expérience, MISC apporte un vivier d’informations techniques incontournable pour mieux appréhender ce domaine. Précurseur sur ce terrain, MISC a été fondé dès 2002 et s’est peu à peu imposé dans la presse française comme la publication de référence technique en matière de sécurité informatique. Tous les deux mois, ses articles rédigés par des experts du milieu vous permettront de mieux cerner la complexité des systèmes d’information et les problèmes de sécurité qui l’accompagne.

Le secteur de l’aéronautique a intégré depuis longtemps une démarche poussée dans les domaines de la maîtrise des risques liés aux opérations à travers les initiatives visant à renforcer la sécurité aérienne ou la sûreté. Ainsi, la plus-value de la création d’un centre dédié à la prise en compte du risque cyber a été très rapidement comprise par les décideurs de la filière, regroupés au sein du Conseil pour la Cybersécurité du Transport Aérien qui est coprésidé par le Directeur Général de l’Aviation Civile et le Directeur de l’Agence Nationale de la Sécurité des Systèmes d’Information. Le défi réside en la mise en place d’un organisme financièrement viable et dont les apports répondent aux attentes du secteur. Cet article aborde la stratégie de développement technique adoptée.

Si beaucoup a déjà été fait ces dernières années pour former les « spécialistes cyber » de demain, la cybersécurité demeurait trop peu présente au collège et au lycée. C’est le point de départ de CyberEnjeux et DemainSpécialisteCyber, deux initiatives imaginées par l’Agence nationale de la sécurité des systèmes d’information et le ministère de l’Éducation nationale (MEN).

Une partie des téléphones professionnels sont enrôlés dans une flotte mobile. Cela permet à l’entreprise d’appliquer un durcissement sur le téléphone afin de réduire le risque de contamination par un malware. De plus, les applications destinées à un usage professionnel ont un besoin d’interactions plus important que celles destinées au grand public. Ce contexte métier complexe associé à un environnement durci peut amener l’équipe de développement à une baisse de vigilance lors de la conception de l’application, provoquant une exposition trop permissive d’un composant Android. Or, le durcissement n’est pas toujours sans faille. Paradoxalement, l’intrusion par un malware pourrait avoir un impact plus important pour l’entreprise que si les applications avaient été développées pour le grand public. Cet article détaille une exploitation possible quand un service est exposé à toutes les applications du téléphone.