Misc 130

Introduction pratique aux attaques par canaux auxiliaires

- Périmètre et définitions

- Analyse de la cible

- Attaques par corrélation et contremesures

12,90 € TTC

Anciens Numéros

Pentest Corner

p. 06 Les systèmes UNIX, vecteurs de compromission Active Directory

p. 16 Flutter : facilité rime avec sécurité !

Forensic Corner

p. 26 Étude en profondeur de l’implant KMD de pcileech sous Linux

Cryptographie

p. 40 Attaques par canaux auxiliaires : introduction et simulation

Système

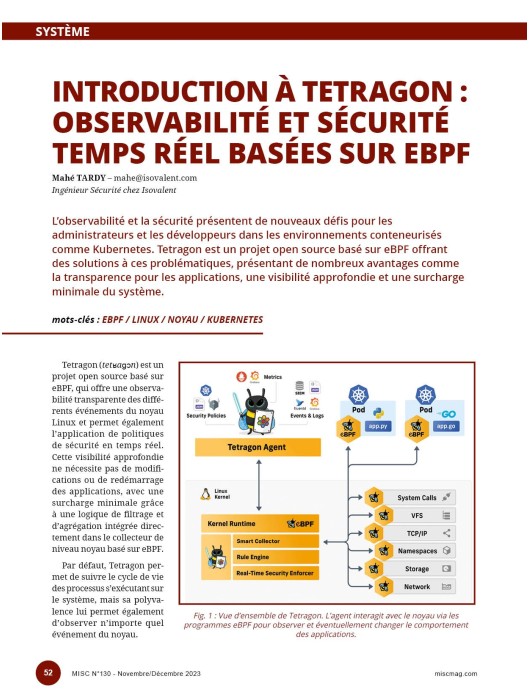

p. 52 Introduction à Tetragon : observabilité et sécurité temps réel basées sur eBPF

p. 62 Intel CSME – Étude du fonctionnement de la communication HECI

p. 72 Classification et création de fichiers bizarres

Au moment où j’écris ces lignes, la conception du magazine que vous tenez entre vos mains est presque terminée. Les auteurs et leurs relecteurs bienveillants ont fourni les versions finales des articles dans les temps. Aline, Denis et Kathrin, des Éditions Diamond, les ont relus, corrigés et mis en page. Durant ces huit dernières semaines, j’ai découvert le jargon du monde de la presse avec ses chemins de fer, et ses couvertures coulées. Les rituels de l’édition sont sans aucun doute bien rodés, mais pour ma part, j’ai peiné à écrire cet édito.

Était-ce de la procrastination ? Un déni d’assumer la responsabilité d’être le nouveau rédacteur en chef ? Je ne le sais toujours pas.

Pour trouver de l’inspiration, j’ai relu les éditos de Fred Raynal pour y rechercher des tournures de phrases drôles et subtiles, mais je n’ai pas son style. L’envie est quand même forte de le plagier pour encourager les jeunes cons à se bouger comme Cédric Blancher, l’un des piliers de la sécurité en France qui nous manque depuis déjà 10 ans. Pour trouver un sujet de fond, j’ai parcouru ceux écrits par Cédric Foll à la recherche d’une idée pour livrer une réflexion sur les évolutions du monde de la cybersécurité. Sans succès. J’imagine qu’avoir la responsabilité de milliers d’utilisateurs qui souhaitent juste accéder à Internet est une source inépuisable de sujets d’intérêts tant sur les aspects offensifs que défensifs.

J’aurais pu faire simple et vous parler de l’impact de l’intelligence artificielle dans la sécurité en énumérant les premiers usages pour la décompilation ou l’analyse de risques. Peine perdue, l’écriture de l’édito n’avançait pas. À ce stade, la tentation d’utiliser une IA générative a été grande. J’ai essayé, et le résultat était très correct, mais vous méritez quelque chose de plus personnel.

Le magazine MISC est pour moi un atout précieux pour notre communauté, et dont nous pouvons être fiers. C’est un espace unique qui nous permet de partager nos expériences, nos échecs, et nos succès depuis plus de vingt ans.

En tant que rédacteur en chef, je souhaite que MISC reste un espace où la technique est mise à l’honneur, où des solutions pragmatiques font écho à des problèmes réels, et où les articles ne sont pas seulement lus, mais également utilisés à côté de vos claviers. Je pressens que ce sera le cas avec ce nouveau numéro pour lequel j’ai pris plaisir à partager et à discuter avec les différents auteurs.

Jeunes, vieux, à vos claviers, nous attendons vos articles avec impatience ! MISC est une opportunité unique de partager vos expériences, et de leur donner de l’écho.

Guillaume VALADON @guedou – guillaume@miscmag.com

La publication technique des experts de la sécurité offensive & défensive

Face à la transformation digitale de notre société et l’augmentation des cybermenaces, la cybersécurité doit être aujourd’hui une priorité pour bon nombre d’organisations. Après plus de 20 années de publications et de retours d’expérience, MISC apporte un vivier d’informations techniques incontournable pour mieux appréhender ce domaine. Précurseur sur ce terrain, MISC a été fondé dès 2002 et s’est peu à peu imposé dans la presse française comme la publication de référence technique en matière de sécurité informatique. Tous les deux mois, ses articles rédigés par des experts du milieu vous permettront de mieux cerner la complexité des systèmes d’information et les problèmes de sécurité qui l’accompagne.

L’autre jour, en passant dans le couloir, j’ai vu Peter apparemment très concentré sur son écran. Je me suis dit qu’il devait faire un truc intéressant, lui. En comparaison, moi j’avais épuisé les derniers travaux intéressants : il ne me restait plus qu’à écrire de la doc ou bien préparer mon entretien annuel. Clairement, la tentation était trop grande et je suis entré dans son bureau pour en savoir plus…

Dans un précédent article [1], nous avons découvert qu'il était relativement facile de porter ses créations vers FreeBSD pour les intégrer proprement au système de ports de l'OS. Toujours dans mon exploration de cette fantastique, et incroyablement « propre » famille de systèmes, j'ai abordé OpenBSD serein et confiant, jusqu'à même l'installer sur un système embarqué ainsi que sur une ancienne station Sun Sparc64 [2], remplaçant au passage le NetBSD précédemment installé pour l'occasion. Bien entendu, il fut impossible de ne pas faire connaissance avec le système de ports et de packages, et c'est précisément ce que nous allons aborder ici...

La mémoire cache est un composant majeur des processeurs et sa mauvaise utilisation peut entraîner une baisse importante des performances d’un programme. Nous allons voir dans cet article quelques astuces pour mesurer les performances liées aux caches et éviter certains écueils.