Misc 101

Bonnes pratiques & développement

Sécurité des applications web

- Sécurité d'une architecture MEAN : MongoDB, Express, Angular, Node

- Mise en place de l'authentification avec Passport

- Protection des utilisateurs : durcissement des entêtes HTTP

- Industrialiser la sécurité dans vos développements web

8,90 € TTC

Anciens Numéros

Exploit Corner

p. 06 OpenSSH : une vulnérabilité existant depuis 20 ans a été détectée dans cet outil conçu pour sécuriser les communications

Pentest Corner

p. 14 Désérialisation Java : une brève introduction au ROP de haut niveau

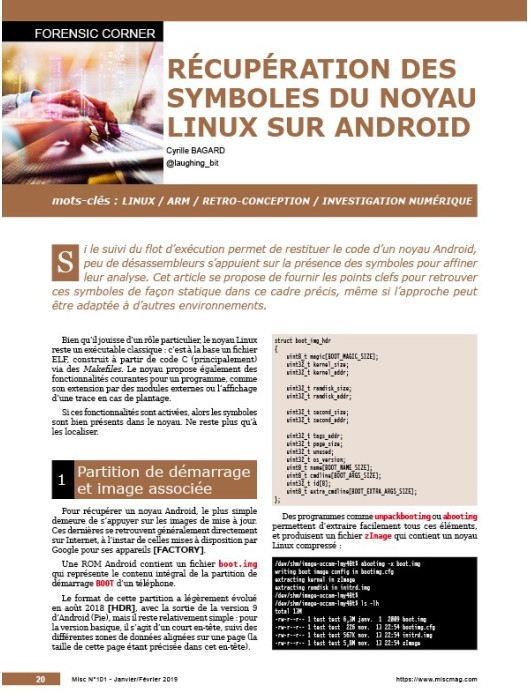

Forensic Corner

p. 20 Récupération des symboles du noyau Linux sur Android

Dossier

p. 28 Préambule

p. 29 Les fondamentaux pour sécuriser une (application) MEAN ?

p. 36 Contrôle d'identité avec Passport

p. 44 Vos entêtes HTTPS avec HELMET

p. 53 Intégrer la sécurité dans votre usine de développement JS

Réseau

p. 60 URL Interceptor pour milieu inerte

Organisation & Juridique

p. 66 Le piratage de logiciels dans le monde

Système

p. 74 Analyse d'un problème posé par Intel SGX : la communication sécurisée entre une enclave et un périphérique

Le coup de pouce bleu aux gilets jaunes

C’est avec une certaine fascination que j’ai suivi l’évolution du mouvement des gilets jaunes sur la Toile. La presse a largement commenté l’usage dont le mouvement a fait des réseaux sociaux et tout particulièrement Facebook. Mais avant de revenir sur ce mouvement, prenons un peu de recul pour remettre en perspective l’évolution de Facebook ces quinze dernières années, son usage et sa perception par le grand public.

Au milieu des années 2000, les réseaux sociaux étaient perçus comme une perte de temps, un symptôme d’une société matérialiste et égocentrée. Les fils d’actualité se sont vus envahir de publicités et de jeux en ligne. L’absence de hiérarchisation des billets commençait à rendre la consultation de plus en plus laborieuse et à lasser un certain nombre d’utilisateurs historiques.

Les printemps arabes ont certainement été un tournant dans la perception de ce nouveau média comme un possible espace politique libéré. En particulier, son utilisation comme nouvelle agora, une plateforme d’expression et de coordination échappant à la censure des pays totalitaires, l’a poussé sur le devant de la scène comme un possible outil d’émancipation.

Le succès des réseaux, et en tout premier lieu celui de Facebook, a néanmoins commencé très vite à être un sujet d’inquiétude. En premier lieu à cause du nombre d’utilisateurs actifs dépassant en France les 30 millions soit, comme dans la plupart des pays occidentaux, plus d’une personne sur deux en âge de voter.

Ensuite, parce que Facebook, en bon courtier de données, a acquis une connaissance intime des habitudes de consommations et opinions politiques de ses usagers. C’est cette connaissance qu’il monnaie aux annonceurs et le rend plus attractif que les médias historiques.

Si le mail a été le terreau des canulars au début des années 2000, ce n’est rien comparé aux fake news qui se propagent sur Facebook et que ce dernier a toutes les peines du monde à juguler. D’autant qu’il ne s’agit plus de blagues, mais de fausses informations à visées politiques telles que les rumeurs sur le pacte de Marrakech.

Une autre critique est l'effet de bulle qu’il induit pour ses utilisateurs. Son objectif étant de vous faire utiliser la plateforme le plus souvent et le plus longtemps possible, il propose du contenu qui donne envie de rester et non pas de fermer l’application. Grâce à la somme des informations dont il dispose et à la puissance de son algorithme « News Feed », il propose du contenu caressant dans le sens du poil chaque utilisateur. Ainsi, les fils d’actualité finissent par isoler de toute position divergente, confortant les certitudes jusqu'à créer un effet de résonance les amplifiant.

L’enfer étant pavé de bonnes intentions, Marc Zuckerberg, s’est donné comme mission de se substituer avec Facebook aux groupes sociaux en cours de disparition dans le monde réel. Pour cela, l'algorithme « News Feed » a été ajusté en 2017 pour favoriser les messages venant des « groupes », c’est-à-dire en faisant apparaître plus souvent les contenus qui y sont postés dans les fils d'actualités des usagers.

Pour revenir à l’actualité et comprendre l’évolution du rapport de force dans la diffusion de l’information, certains groupes de gilets jaunes cumulent quelques semaines après leur création plusieurs millions d’inscrits dépassant ainsi les audiences de toutes les chaînes d’information cumulées.

Après l'électrochoc du Brexit puis l’élection de Donald Trump pour les sociétés occidentales habituées au ronronnement social-démocrate, le scandale Cambridge Analytica est venu apporter un éclairage particulièrement inquiétant sur l’impact que pouvait avoir Facebook sur les processus démocratiques.

Ces évènements ont montré que l’amoncellement de données personnelles avait un intérêt pour des annonceurs cherchant à influencer voire manipuler l'opinion plutôt que vendre des produits. Que des partis politiques dans le cadre du processus démocratique investissent ce média pour diffuser leurs idées et convaincre des électeurs ne semble pas forcément choquant. Par contre, et c’est une vrai rupture, il est possible de personnaliser l’argumentaire pour chaque électeur en fonction de ses opinions, voir de cibler uniquement les utilisateurs indécis pour faire basculer l’élection. Ou encore, perspective encore plus effrayante que des groupes tels que ceux constitués dans le cadre des manifestations de gilets jaunes soient vendus au plus offrant et en toute discrétion par leurs modérateurs échappant ainsi à tout contrôle. À combien peut se monnayer la capacité, à la veille d'élections, d’envoyer des messages à quelques millions de personnes dont les dénominateurs communs sont une défiance contre le gouvernement et des difficultés financières ? Combien serait prêt à payer un lobby ou une puissance étrangère ?

Cedric Foll / cedric@miscmag.com / @follc

La publication technique des experts de la sécurité offensive & défensive

Face à la transformation digitale de notre société et l’augmentation des cybermenaces, la cybersécurité doit être aujourd’hui une priorité pour bon nombre d’organisations. Après plus de 20 années de publications et de retours d’expérience, MISC apporte un vivier d’informations techniques incontournable pour mieux appréhender ce domaine. Précurseur sur ce terrain, MISC a été fondé dès 2002 et s’est peu à peu imposé dans la presse française comme la publication de référence technique en matière de sécurité informatique. Tous les deux mois, ses articles rédigés par des experts du milieu vous permettront de mieux cerner la complexité des systèmes d’information et les problèmes de sécurité qui l’accompagne.