Misc 120

Gestion de parc : Active Directory

Est-il toujours la solution incontournable ?

1 – Analyse de la sécurité d’Azure AD et Intune

2 – Chromebook et Worskpace : l’offre bureautique de Google

3 – Samba : quelle sécurité pour l’approche open source ?

En savoir plus12,90 € TTC

Anciens Numéros

Exploit Corner

p. 06 Log4Shell, de multiples vulnérabilités dans Log4j : de l’identification du périmètre à la remédiation

Forensic Corner

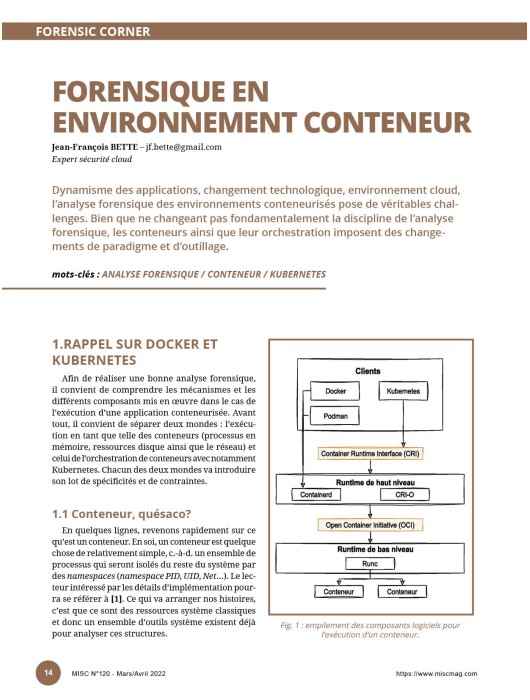

p. 14 Forensique en environnement conteneur

Malware Corner

p. 20 Analyse statique des exécutables Windows, un aperçu

Dossier : Gestion de parc - Active Directory

p. 26 Introduction

p. 27 Sécurité d’Azure AD & Intune : de nuages en marécages

p. 34 Google Workspace et Chromebook

p. 46 Samba-AD ou l'Active Directory open source

Code

p. 52 La compilation statique démythifiée - Une plongée dans les entrailles de mon compilo

Système

p. 62 Renforcement de la sécurité Windows dans le contexte de l’industrie 4.0

Organisation & Juridique

p. 70 SOC - Stratégie de détection

Le 10 février dernier, la CNIL demandait à un gestionnaire de sites web d’arrêter d’utiliser Google Analytics [1] suite à la plainte de l’association NOYB. Cette annonce semble témoigner d’un début de raidissement des organismes étatiques français et européens vis-à-vis des fournisseurs de services extra-européens. En effet, suite à la décision de la Cour de justice de l’Union européenne en juillet 2020 d’invalider le Privacy Shield [2], l’Europe et la France durcissent la réglementation de l’usage des solutions SaaS américaines. En mai 2021 [3], la CNIL demandait aux établissements d’enseignement supérieur et de recherche de cesser d’utiliser des solutions SaaS américaines, et notamment Microsoft 365 et Zoom. Quelques mois plus tard, plusieurs médias se sont fait l’écho d’un courrier de la DINUM aux administrations françaises [4] leur précisant que Microsoft 365 n’était pas conforme à SecNumCloud et que son utilisation devait cesser d’ici à 12 mois.

Ce raidissement vis-à-vis des fournisseurs de services numériques extra-européens fait suite à des années d’une position relativement hésitante et peu lisible. L’Union européenne semble avoir longtemps hésité entre la posture libérale américaine, qui n’a d’ailleurs duré que tant que des concurrents sérieux tels que Huawei ne faisaient pas d’ombre à ses acteurs nationaux, et le protectionnisme revendiqué de la Chine ou de la Russie.

Ainsi, la Chine qui accusait un retard au moins aussi important en matière d’offre de services numériques que l’Europe vis-à-vis des États-Unis a adopté une position très protectionniste, tant sur l’offre numérique grand public (moteur de recherche, réseaux sociaux) que sur la fourniture de services numériques pour leurs administrations et entreprises. Grâce à la commande publique, mais aussi privée, des géants du numérique tels qu’Alibaba Cloud ont vu le jour et ce dernier a rejoint le quatuor de tête des principaux fournisseurs de cloud, derrière AWS, Microsoft Azure et Google GCP, très loin devant tous les acteurs européens.

Pendant ce temps, la France finançait via la Caisse des Dépôts la création de deux opérateurs de cloud nationaux, Cloudwatt et Numergy, concurrençant les opérateurs privés déjà établis tels qu’OVH, Scaleway ou Clever Cloud, sans contraindre ses entreprises ni même ses administrations à préférer des acteurs européens plutôt qu’américains.

Si le changement de paradigme de la France, et plus largement de l’Europe ces deux dernières années pouvait rendre optimiste quant à l’ambition de faire émerger des géants du numérique européen, la création de « cloud de confiance » basé sur des technologies américaines opérées par des sociétés de droit français peut laisser dubitative. Si la question du Privacy Shield est réglée juridiquement avec la création d’une société par Orange et Capgemini pour fournir une offre Microsoft Azure sous pavillon français, ou quand Thales fait de même avec Google, la question du leadership européen en matière de maîtrise technologique ne semble pas vraiment appréhendée.

Il est préjudiciable que l’Europe qui, rappelons-le, a encore un PIB largement supérieur à celui de la Chine en soit réduite à vendre et opérer des technologies américaines au travers d’un artifice administratif afin de se conformer à sa propre réglementation. Que le gouvernement se satisfasse d’un tel montage juridique en abdiquant sur ses ambitions numériques est un renoncement qui laissera un goût amer aux acteurs technologiques français et témoigne d’un manque de compréhension des enjeux. Il serait peut-être temps que la France et plus généralement l’Europe revoient leur copie concernant la libre concurrence, quand les voisins américains et chinois protègent âprement leurs entreprises des sociétés étrangères pouvant leur faire de l’ombre. L’Europe a tout à perdre en acceptant de jouer contre des adversaires ne respectant pas les règles auxquelles elle se soumet.

Cédric Foll / cedric@miscmag.com / @follc

La publication technique des experts de la sécurité offensive & défensive

Face à la transformation digitale de notre société et l’augmentation des cybermenaces, la cybersécurité doit être aujourd’hui une priorité pour bon nombre d’organisations. Après plus de 20 années de publications et de retours d’expérience, MISC apporte un vivier d’informations techniques incontournable pour mieux appréhender ce domaine. Précurseur sur ce terrain, MISC a été fondé dès 2002 et s’est peu à peu imposé dans la presse française comme la publication de référence technique en matière de sécurité informatique. Tous les deux mois, ses articles rédigés par des experts du milieu vous permettront de mieux cerner la complexité des systèmes d’information et les problèmes de sécurité qui l’accompagne.