Anciens Numéros

Actus

p. 06 Côté livres...

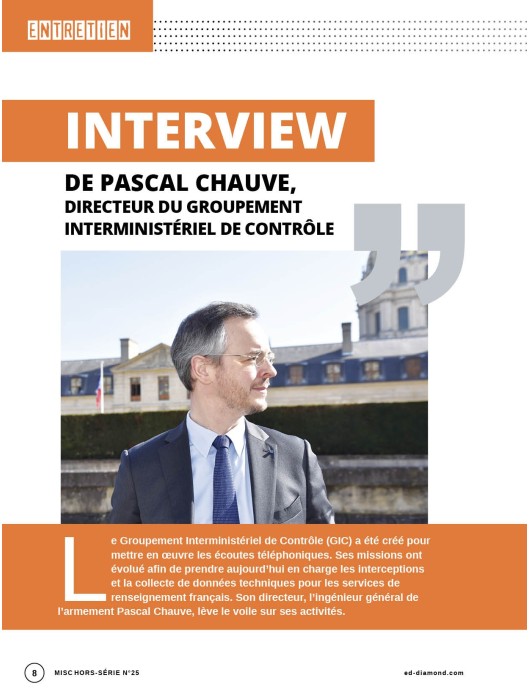

Entretien

p. 08 Interview de Pascal Chauve, directeur du Groupement Interministériel de Contrôle

Dossier : Ransomware

p. 19 Introduction

p. 20 Description d’une attaque par ransomware

p. 34 La gestion de crise

p. 48 L’analyse CONTI-nue

p. 68 Sécurisation Active Directory

p. 84 Le renseignement sur la menace appliqué au groupe LockBit. Quels enseignements tirer de sa présence sur les espaces d’échange clandestins ?

Système

p. 92 Vers la virtualisation infinie et au-delà

Organisation

p. 100 Enjeux juridiques de l’utilisation du phishing dans le cadre d’une action de cybersécurité

L’invasion de l’Ukraine par la Russie induit une nouvelle polarisation du monde aux relents de guerre froide et nous amène à repenser nos analyses de risque sous le prisme des inimitiés géopolitiques. Si, depuis quelques années, nous pouvions déjà observer un durcissement des positions occidentales quant à la fourniture de matériels, logiciels et services chinois, la guerre déclarée par la Russie à l’Ukraine risque d’accélérer la nécessité de prendre en compte ces questions de souveraineté et de dépendance à des fournisseurs extraeuropéens.

Le recours des entreprises occidentales à des infrastructures, logiciels et services russes est plutôt réduit. À part Kaspersky, pour lequel l’ANSSI a rapidement conseillé aux entreprises et administrations d’envisager « à moyen terme, une stratégie de diversification des solutions de cybersécurité » [1], peu de briques logicielles critiques sont d’origines russes et encore moins de services numériques pour un usage professionnel. En revanche, du côté des applications grand public, quelques applications très populaires existent et en tout premier lieu, la messagerie Telegram que certains ministres français et le président se vantaient d’utiliser [2]. Ce durcissement du contexte international démontre, une fois encore, l’extrême naïveté dont ont pu faire preuve nos dirigeants en matière de sécurité des systèmes d’information, préférant trop souvent ignorer les risques d’espionnage au profit de la simplicité de leurs usages numériques.

Pour les entreprises françaises, la faible utilisation des services et applications russes rend le conflit, dans le domaine du numérique, relativement peu impactant. Par contre, si l’on se place du côté des DSI russes, toute dépendance à des opérateurs américains a pu avoir des effets particulièrement graves. Pour toutes celles qui s’appuyaient sur des fournisseurs de cloud américains, les journées ont dû être longues depuis la fin du mois de février. Chaque jour apportant son lot d’annonces quant à la fin de vente de terminaux, services et logiciels sur le territoire russe. Si la dépendance à des services, tels que AWS, Azure, GCP ou encore Microsoft 365, semble bien moins importante en Russie qu’en Europe, elle doit une nouvelle fois nous interroger quant à la fragilité de nos systèmes d’information, si des tensions apparaissent dans nos relations avec des pays considérés aujourd’hui comme des alliés indéfectibles.

En effet, s’il peut sembler, pour une infrastructure de taille raisonnable, possible de changer de fournisseur IaaS et PaaS pour basculer sur des services équivalents en Europe dans des délais relativement raisonnables, le challenge pourrait être tout autre sur certains services SaaS. Si l’on prend l’exemple de Microsoft 365 qui poursuit sa croissance, renforçant sa domination sur le marché professionnel, de la PME à la multinationale, un retour en arrière serait autrement plus douloureux qu’un changement de fournisseur IaaS/PaaS. Entre l’acculturation des salariés à cette solution, le déclin progressif des acteurs concurrents qu’ils soient « on premise » ou SaaS et la disparition des compétences en interne dans les DSI, le réveil risquerait d’être brutal si nous devions nous passer d’un tel acteur pour des raisons géopolitiques. Pourtant, à la lumière de l’actualité, nos certitudes quant à un monde occidental pacifié et stable sont sérieusement à questionner lorsque nous devrons analyser les risques pesant sur nos systèmes d’information et notre dépendance à des acteurs étrangers, dont nous pouvons aujourd’hui difficilement nous passer.

Cédric FOLL / @follc / cedric@miscmag.com

La publication technique des experts de la sécurité offensive & défensive

Face à la transformation digitale de notre société et l’augmentation des cybermenaces, la cybersécurité doit être aujourd’hui une priorité pour bon nombre d’organisations. Après plus de 20 années de publications et de retours d’expérience, MISC apporte un vivier d’informations techniques incontournable pour mieux appréhender ce domaine. Précurseur sur ce terrain, MISC a été fondé dès 2002 et s’est peu à peu imposé dans la presse française comme la publication de référence technique en matière de sécurité informatique. Tous les deux mois, ses articles rédigés par des experts du milieu vous permettront de mieux cerner la complexité des systèmes d’information et les problèmes de sécurité qui l’accompagne.