Misc 122

Adopter le DevSecOps

Intégrer la sécurité dans votre production informatique

- Découverte et principes d’organisation du DevSecOps

- Choisir les bons indicateurs pour mesurer l’amélioration de la sécurité dans votre organisation

- Retour d’expérience au ministère de l’Écologie dans son adoption du DevSecOps

12,90 € TTC

Anciens Numéros

Malware Corner

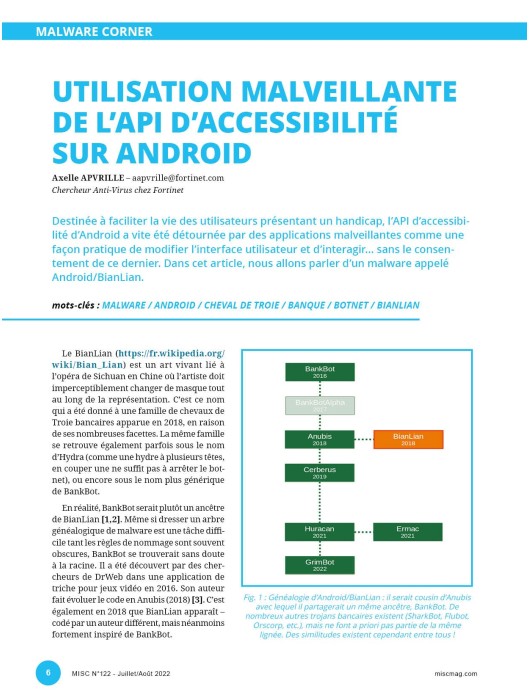

p. 06 Utilisation malveillante de l’API d’accessibilité sur Android

Pentest Corner

p. 16 Collecte d'informations pour une opération Red Team

Forensic Corner

p. 24 Investiguons dans Kubernetes

Dossier : Adopter le DevSecOps

p. 32 Introduction

p. 33 Principes d’organisation du DevSecOps

p. 42 Les indicateurs dans le DevSecOps

p. 52 Retour d’expérience sur la mise en œuvre du DevSecOps

Système

p. 60 L’attaque des logs

Code

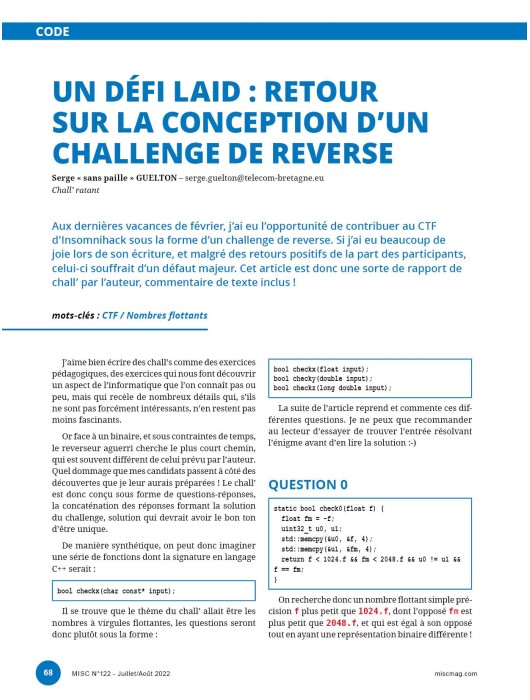

p. 68 Un défi laid : retour sur la conception d'un challenge de reverse

Réseau

p. 74 Le Threat Hunting avec osquery et fleet

Beaucoup de spécialistes auraient certainement parié que l’invasion de l’Ukraine par la Russie marquerait l’avènement de la cyberguerre. La Russie est régulièrement citée, avec les États-Unis et la Chine, comme l’une des nations disposant de capacités offensives dans le cyberespace les plus avancées. Des groupes de pirates, supposés affiliés à l’armée russe comme Fancy Bear aka APT 28, ont la réputation de disposer de ressources et compétences parmi les plus élevées au monde.

En effet, si le renseignement s’appuie largement sur le recueil d’informations d’origine numérique, en temps de guerre comme de paix, le cyberespace ne semble pas être devenu un nouveau théâtre d’affrontement au même titre que la terre, la mer et l’air et bientôt l’espace. Bien sûr, la guerre de l’information, comme c’est toujours le cas lors de conflits armés, est à l’œuvre dans chaque camp. Elle s’appuie sur des canaux de communication modernes la rendant plus rapide et efficace que lors des guerres du siècle dernier. Les mécanismes de viralité font se propager les informations et la désinformation de manière très efficace et les plateformes peinent à contrôler efficacement ce qui peut y circuler. La Russie a verrouillé la diffusion d’informations sur son sol, et les autres pays, comme la France, ont engagé des mesures afin d’éviter la diffusion de la propagande russe comme l’interdiction de diffusion de RT France. Mais si la diffusion et le contrôle de l’information ont clairement pris une nouvelle dimension, les images de villes détruites, de sièges, les récits de pillages, les images de cadavres de soldats et de civils amoncelés dans les rues ne sont pas très éloignées des guerres du siècle passé. Car si les capacités technologiques de la Russie, telles que l’usage de drones, ou les combats filmés avec un smartphone nous rappellent que cette guerre se passe bien au 21ème siècle, les images de chars russes embourbés et tirés par des tracteurs montrent que la guerre n’a finalement pas foncièrement évolué depuis le siècle dernier.

Nous étions nombreux, au moment de l’invasion russe, à avoir les yeux rivés sur les flux d’informations à la recherche d’événements liés à des cyberattaques russes ou des contre-attaques ukrainiennes. Pourtant, à part un code malveillant russe ciblant les ordinateurs ukrainiens et détruisant les données sur le poste, soit le niveau zéro de sophistication, aucune cyberattaque spectaculaire comme nous l’attendions n’a été médiatisée. Nous aurions pu anticiper des actions spectaculaires menées par la Russie pour rendre inopérantes certaines infrastructures vitales de l’Ukraine en s’appuyant sur des cyberattaques ciblant les systèmes d’information pilotant les transports publics, la gestion de l’énergie, l’approvisionnement en eau ou encore les flux financiers. Beaucoup d’articles ou de présentations en conférence ont décrit l’impact que pourraient avoir sur le monde réel des attaques menées par un État avec des capacités offensives parmi les meilleures au monde.

Même s’il est certainement un peu tôt pour disposer d’une vision exhaustive des actions menées par la Russie dans le domaine cyber, il semble que la cyberguerre n’ai pas eu lieu. Plusieurs pistes peuvent être avancées pour expliquer cela. Les capacités techniques de la Russie ont peut-être été, de la même manière que celle de son armée, en partie surévaluées. En outre, les attaques les plus spectaculaires, réussies par les cyberpirates, reposent non seulement sur leurs capacités techniques, mais prennent également beaucoup de temps et nécessitent parfois aussi de la chance. Contrairement à l’image popularisée par les médias, on ne pirate pas un réseau en quelques minutes. C’est un travail minutieux faisant intervenir différentes équipes de spécialistes pour réussir à contourner une à une les barrières et prendre le contrôle d’un système d’information. D’autant que l’Ukraine, du fait de la menace russe bien identifiée, a probablement développé des capacités défensives importantes [1]. Enfin, nous avons peut-être fantasmé la faisabilité opérationnelle de mener efficacement des cyberattaques pouvant durablement bloquer les systèmes critiques d’un pays et que les méthodes classiques sont encore largement plus efficaces lors d’un conflit armé.

Cédric Foll / cedric@miscmag.com / @follc

[1] https://www.numerama.com/cyberguerre/986231-lukraine-est-le-pays-le-mieux-protege-au-monde-dans-le-domaine-cyber.html

La publication technique des experts de la sécurité offensive & défensive

Face à la transformation digitale de notre société et l’augmentation des cybermenaces, la cybersécurité doit être aujourd’hui une priorité pour bon nombre d’organisations. Après plus de 20 années de publications et de retours d’expérience, MISC apporte un vivier d’informations techniques incontournable pour mieux appréhender ce domaine. Précurseur sur ce terrain, MISC a été fondé dès 2002 et s’est peu à peu imposé dans la presse française comme la publication de référence technique en matière de sécurité informatique. Tous les deux mois, ses articles rédigés par des experts du milieu vous permettront de mieux cerner la complexité des systèmes d’information et les problèmes de sécurité qui l’accompagne.