Linux Pratique 136

Déployez votre solution de Single Sign On !

- Intérêts et avantages de Keycloak

- Installation du serveur à l’aide d’Ansible

- Configuration de notre « fournisseur d’identités »

9,90 € TTC

Anciens Numéros

Actualités & Nouveautés

p. 06 Brèves

Shell & Scripts

p. 08 Gum : vos scripts avec sucre syntaxique ajouté

Réseau & Administration

p. 20 Découvrez le DNS as code avec OctoDNS

p. 32 Déployer sa solution de Single Sign On avec Keycloak et Ansible

Système & Configuration

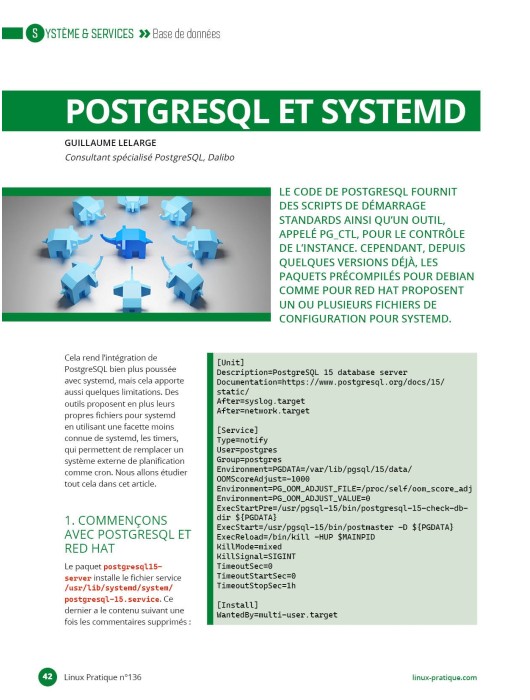

p. 42 PostgreSQL et systemd

Sécurité & Protection

p. 48 Protégez-vous avec AppArmor

Serveur & Cloud

p. 58 Intégration d’ownCloud pour servir un partage de fichiers existant

p. 70 Faites des sauvegardes chiffrées dans le cloud

On le sait, bien sécuriser son SI est fondamental, et ce n’est pas le dernier panorama des cybermenaces* publié par l’Agence nationale de la sécurité des systèmes d’information (ANSSI) qui devrait nous faire changer nos habitudes sur le sujet, bien au contraire. On y apprend entre autres que si 2022 a été marqué par une certaine continuité avec 2021 du point de vue des menaces sur fond de conflit russo-ukrainien, les attaquants ont pu peaufiner leurs méthodes et leurs outils. L’espionnage informatique a, quant à lui, continué à avoir de beaux jours devant lui et donné du pain sur la planche à l’ANSSI.

Dans le même temps, on note une baisse des attaques par ransomwares par rapport à l’année précédente, mais une évolution de leurs victimes : on s’intéresse par exemple davantage aux collectivités territoriales. En revanche, les conséquences d’une telle attaque ne changent pas, un rançongiciel continue à faire beaucoup de dégâts là où il passe. Les attaques par hameçonnage, quant à elles, perdurent tout en tentant d’attirer leurs victimes sur d’autres sujets comme la santé. Enfin, les cybercriminels ont cherché à tirer leur épingle du jeu en s’intéressant aux nouveaux usages informatiques : compromissions de solutions de virtualisation, exploitations d’infrastructures de cloud… même si ces nouvelles pratiques tendent à apporter plus de flexibilité et de souplesse à leurs utilisateurs, elles ne sont pas sans risques et contribuent à augmenter leur surface d’attaque potentielle. La vigilance reste donc plus que jamais de mise… et tout un chacun a un rôle à jouer.

Dans ce nouveau numéro, nous nous intéresserons à quelques solutions qui permettront de sécuriser certaines pratiques du quotidien. Nous ferons ainsi la connaissance de rclone qui permettra de réaliser des sauvegardes chiffrées dans le cloud. Nous prendrons également en main AppArmor et nous nous familiariserons avec ses mécanismes de restriction de droits à travers un exemple concret d’utilisation. Nous nous pencherons aussi sur la mise en place d’une solution de Single Sign On et, comme nous ne faisons pas les choses à moitié, nous tâcherons directement d’automatiser celle-ci à l’aide de l’incontournable Ansible.

Aline Hof

* https://www.cert.ssi.gouv.fr/uploads/CERTFR-2023-CTI-001.pdf

Le bimestriel des administrateurs de systèmes & réseaux et des utilisateurs de solutions open source

Né en 1999, SysOps Pratique (anciennement Linux Pratique) réunit toute l’information technique qui permettra de gérer de manière optimale son SI. Ses articles pratiques et retours d'expérience de professionnels du milieu couvrent notamment les thématiques suivantes : administration système & réseau, cloud, virtualisation, orchestration, conteneurisation, SysOps/DevOps, solutions professionnelles, cybersécurité...