Misc 131

IA & Analyse de filtrages réseaux par apprentissage automatique

- Extraction des règles de filtrage

- Apprentissage non supervisé

- Construction d’un modèle de classification supervisée

12,90 € TTC

Anciens Numéros

Exploit Corner

p. 06 XORtigate : exécution de code à distance pré-authentification sur le VPN Fortigate (CVE-2023-27997)

Pentest Corner

p. 18 Compromission de la solution de 2FA SecurEnvoy

p. 30 Les pièges et les contournements des expressions régulières

p. 44 NYSM : un conteneur offensif basé sur eBPF

Malware Corner

p. 54 Évasion des analyses d’applications sur Android : comment déjouer les outils d’analyse conventionnels !

Réseau

p. 64 Analyse statistique de filtrages réseaux et apprentissage automatique

Système

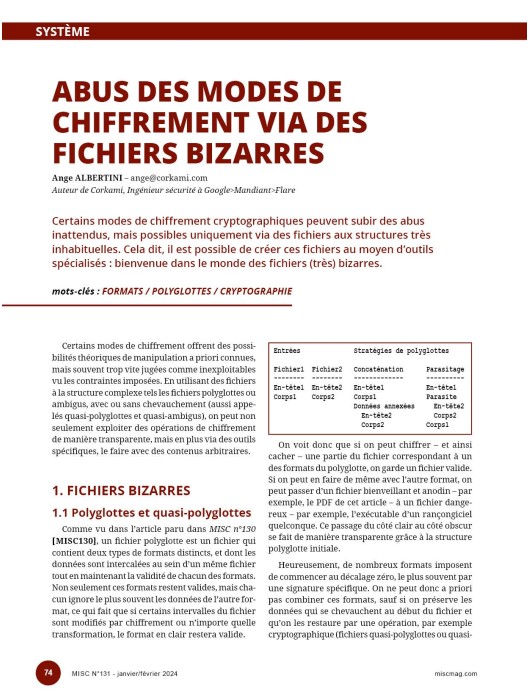

p. 74 Abus des modes de chiffrement via des fichiers bizarres

L’année 2023 est derrière nous depuis peu. L’heure est désormais aux bilans, aux vœux et aux bonnes résolutions. Bien qu’il soit hasardeux de faire un classement, l’année écoulée fut riche en actualités autour de la sécurité. Pour ma part, les vulnérabilités dans les implémentations open source des composants TPM et UEFI m’ont particulièrement marqué tant ils sont significatifs.

Il s’agit de vulnérabilités bas niveau qui s’attaquent à la frontière entre le matériel et le système d’exploitation. Elles font voler en éclats les limites entre ces deux mondes et permettent par exemple de résister à des réinstallations ou de sortir d’un hyperviseur. Elles sont d’autant plus ravageuses qu’on ne sait pas vraiment où se trouvent les implémentations concernées. Celles sur le TPM, un composant habituellement physique présent sur des cartes mères, touchent des géants du cloud qui utilisent des TPM virtuels. Difficile donc d’évaluer leurs conséquences, et les risques associés. Leurs impacts sont pour le moins dévastateurs.

Ces implémentations open source de référence sont développées en C, sans durcissement particulier, s’exécutent sans protection logicielle ou matérielle et avec des privilèges élevés sur la plateforme. L’attaquant n’est limité que par sa capacité et sa créativité à déboguer son exploit. Elles sont critiques pour nos ordinateurs, mais force est de constater qu’elles n’ont pas été auditées avec les ressources nécessaires. Pire encore, elles sont maintenues avec peu de moyens, et lorsqu’une vulnérabilité est rapportée les délais de correction se comptent en mois.

Loin de moi l’idée de décrier le travail des développeurs open source, tant leur tâche est parfois ingrate, mais le manque de moyens est flagrant. Ces vulnérabilités sont symptomatiques de notre dépendance paradoxale à l’open source. Bien d’autres projets ne sont pas ou peu financés, car le code est librement accessible, mais ils demeurent critiques. La Supply Chain et la SBOM sont au cœur de nombreuses interrogations liées à la sécurité de nos infrastructures. Les réponses sont encore balbutiantes, mais je vous en propose une complètement folle pour 2024 : contribuer aux projets qui nous tiennent à cœur, que ce soit financièrement, en fournissant du code, des tests ou simplement du temps pour délester leurs mainteneurs.

En voilà une bonne résolution pour cette nouvelle année 2024 !

Guillaume VALADON @guedou – guillaume@miscmag.com

La publication technique des experts de la sécurité offensive & défensive

Face à la transformation digitale de notre société et l’augmentation des cybermenaces, la cybersécurité doit être aujourd’hui une priorité pour bon nombre d’organisations. Après plus de 20 années de publications et de retours d’expérience, MISC apporte un vivier d’informations techniques incontournable pour mieux appréhender ce domaine. Précurseur sur ce terrain, MISC a été fondé dès 2002 et s’est peu à peu imposé dans la presse française comme la publication de référence technique en matière de sécurité informatique. Tous les deux mois, ses articles rédigés par des experts du milieu vous permettront de mieux cerner la complexité des systèmes d’information et les problèmes de sécurité qui l’accompagne.

Tout le monde parle de Rust, ce fameux langage que certains disent destiné à remplacer le C ou le C++ tant il est moderne, axé sécurité et performant.

Rust étant très performant, il peut être intéressant de l'utiliser depuis des langages de haut niveau, plus faciles à mettre en œuvre, mais plus lents, afin de lui déléguer les tâches les plus lourdes. Une telle répartition du travail permet d'obtenir une application capable d'évoluer rapidement en surface, tout en restant optimale dans les traitements de fond.

Voici quelques saines lectures pour vos soirées. Ces ouvrages ne sont pas nécessairement les plus récents, mais méritent de trouver place dans la bibliothèque de tout développeur qui se respecte, selon ses affinités personnelles bien sûr. Il vous faudra certes un minimum de pratique dans la langue de Shakespeare pour les « consommer », mais l’effort en vaut réellement la chandelle au regard de leur contenu...