Misc 78

NAVIGATEURS WEB :

Quels mécanismes pour renforcer leur sécurité ?

1 - Tour d'horizon de la sécurité du navigateur Chrome

2 - La sandbox Firefox sous Linux : une place pour chacun

3 - Cloisonnement JavaScript : chacun à sa place

4 - Chrome Android : 2 vulnérabilités pour 1 exploit

5 - La réputation des sites web, peut-on leur faire confiance ?

En savoir plus

8,90 € TTC

Anciens Numéros

Au sommaire de ce numéro :

Forensic Corner

p. 04 PhotoRec : récupération de données

Pentest Corner

p. 14 Ingénierie inverse et tests d'intrusion : cas pratiques

Malware Corner

p. 20 Malware et UAC

Dossier

p. 26 Préambule

p. 27 Sécurité du navigateur Chrome

p. 34 La Sandbox Firefox sous Linux

p. 40 Cloisonnement JavaScript, HTML5 à la rescousse

p. 49 Exploitation du navigateur Chrome Android

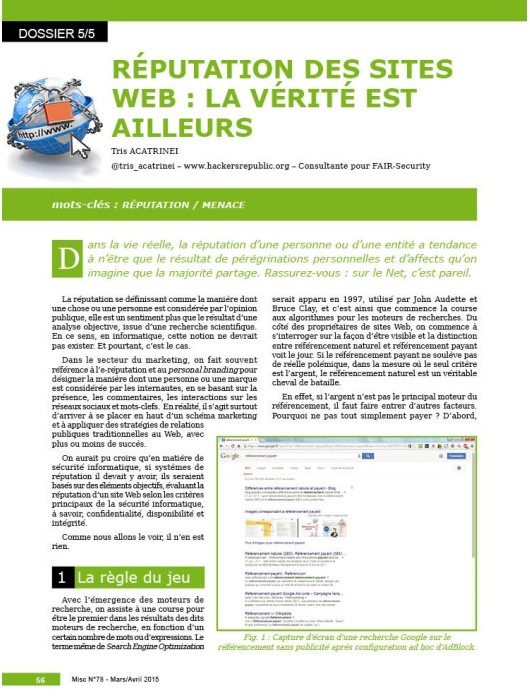

p. 56 Réputation des sites Web : la vérité est ailleurs

Application

p. 62 Manipulation du trafic et des protocoles réseaux en userland (partie 2/2)

Réseau

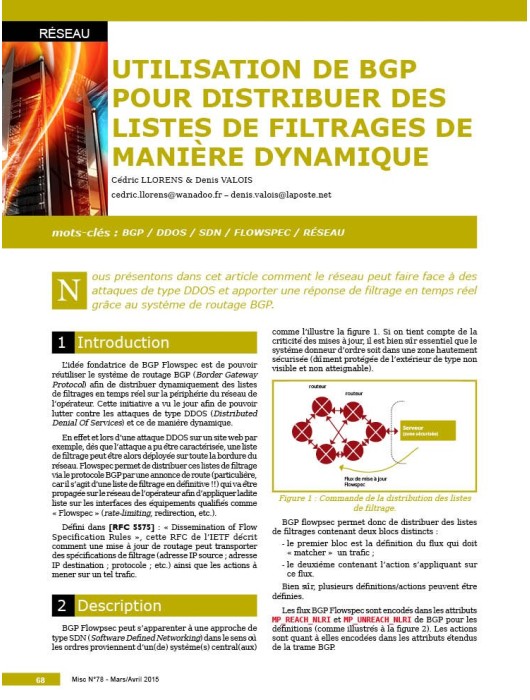

p. 68 Utilisation de BGP pour distribuer des listes de filtrages de manière dynamique

Science & technologie

p. 72 Extraction de clef publique : le cas des vouchers de m0n0wall

Code

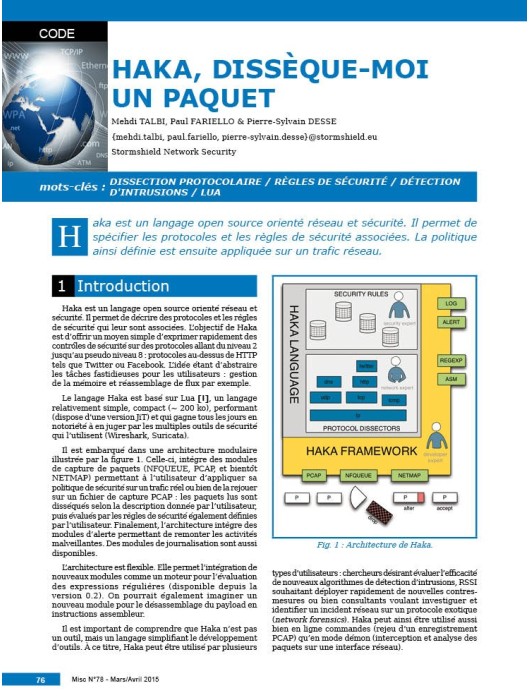

p. 76 Haka, dissèque-moi un paquet

EDITO :

With great power comes great responsibility

N’ayant pas encore atteint l’âge canonique me permettant d’écrire un édito à la troisième personne sans sombrer dans le ridicule, je me contenterai, en toute simplicité, de l’écrire à la première :p

Ma première « rencontre » avec Frederic Raynal date d’une série d’articles dans le numéro 23 de GNU/Linux magazine, « Éviter les failles de sécurité dès le développement d’une application » coécrits avec Christophe Grenier (que l’on retrouve d’ailleurs dans ce numéro) et Christophe Blaess. Encore étudiant, croyant tout connaître de Linux et du langage C, j’avais lu ces articles avec une certaine incrédulité n’ayant jamais soupçonné l’impact que pouvait avoir une gestion approximative de la mémoire dans un programme. L’article levait le voile sur des possibilités fascinantes dont je n’avais jamais soupçonné l’existence, qui n’avaient jamais été abordées dans mes cours d’informatique et, pour avoir échangé avec des développeurs professionnels en C et C++, inconnues par la plupart d’entre eux. En ces temps reculés, la sécurité n’était l’affaire que de barbus (je salue Hervé au passage) et sûrement, beaucoup plus discrètement, des services de renseignement bien heureux que ces connaissances soient encore si confidentielles.

J’ai commencé à lire MISC dès le fameux numéro 0. J’effectuais à cette époque lointaine mon stage d’école d’ingénieur dans un cabinet de conseil en sécurité informatique. C’était l’époque bénie où un nmap et un scan Nessus suffisaient pour impressionner un client. La conclusion variait peu, il était de bon ton de conseiller l’installation d’un firewall et une mise à jour plus fréquente des serveurs. Le client repartait satisfait, son budget sécurité annuel n’avait pas été dépensé pour rien. En ouvrant ce magazine, je découvrais que j’étais loin d’être le seul à me passionner pour les pentests et qu’une alternative à « Hackerz Voice » était possible pour continuer à apprendre. Le milieu français de la sécurité était naissant, encore brouillon, mais ne demandait qu’à se structurer et mûrir.

J’ai écrit mon premier article dans le numéro 40, après sept ans de lecture assidue ayant très largement contribué à l’enrichissement de mes connaissances. Étant par ailleurs passé de l’autre côté du monde de la sécurité, celui du client commandant des audits, je pouvais mesurer le chemin parcouru par les sociétés de conseil en sécurité. Les rapports d’audit qui m’étaient adressés étaient d’un bien meilleur niveau technique et rédactionnel que ce que j’avais pu écrire dix ans plus tôt. Du côté institutionnel, l’ANSSI commençait à monter en puissance, la sécurité devenait un sujet pris au sérieux et banquable. Les geeks qui se retrouvaient pour parler de sécurité moins de dix ans plus tôt dans le McDo de la place d’Italie avaient désormais pris l’habitude de le faire devant des bulles de champagne à Monaco.

Après avoir œuvré depuis cinq ans comme co-rédacteur en chef, je reprends finalement les clefs de la boutique. La sécurité des systèmes d’information n’est plus un domaine réservé à une poignée d’ingénieurs. Ma grand-mère se méfie des chevaux de Troie et des hameçonnages, et est parfaitement au fait des programmes de surveillance de la NSA. Pourtant, si le grand public est bien plus sensibilisé à ce domaine, les techniques aussi bien d’attaque que de défense sont devenues d’une très grande complexité. Si l’on pouvait exposer la méthode pour réaliser un stack overflow en une dizaine de pages il y a 10 ans, la même chose prendrait aujourd’hui tout un hors-série pour détailler comme déjouer les canaris, l’ASLR, le bit NX et autres sandbox. La ligne éditoriale de MISC est toujours autant d’actualité et reste donc centrée sur la technique.

Merci à tous, lecteurs et rédacteurs, pour votre fidélité !

Cedric Foll / @follc / @MISCRedac

La publication technique des experts de la sécurité offensive & défensive

Face à la transformation digitale de notre société et l’augmentation des cybermenaces, la cybersécurité doit être aujourd’hui une priorité pour bon nombre d’organisations. Après plus de 20 années de publications et de retours d’expérience, MISC apporte un vivier d’informations techniques incontournable pour mieux appréhender ce domaine. Précurseur sur ce terrain, MISC a été fondé dès 2002 et s’est peu à peu imposé dans la presse française comme la publication de référence technique en matière de sécurité informatique. Tous les deux mois, ses articles rédigés par des experts du milieu vous permettront de mieux cerner la complexité des systèmes d’information et les problèmes de sécurité qui l’accompagne.