MISC HS 11

12,90 € TTC

Anciens Numéros

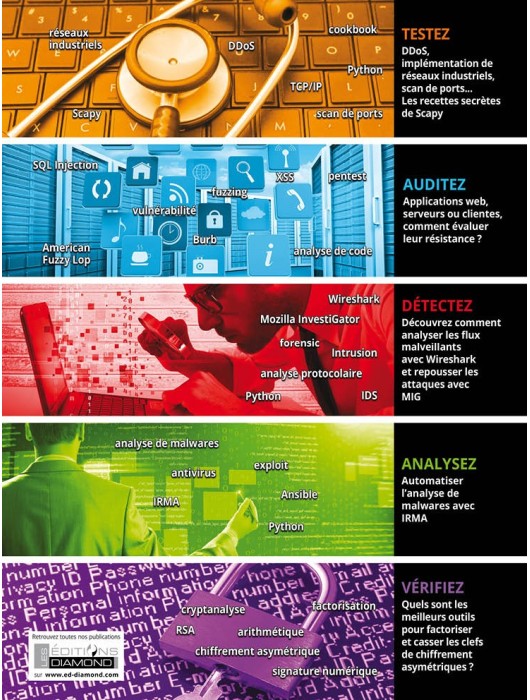

Au sommaire du magazine :

INTRODUCTION

p. 08 Introduction

TESTEZ LA RÉSISTANCE DE VOTRE RÉSEAU

p. 12 Scapy : boîte à outil réseau

p. 26 Plus dur, meilleur, plus fort avec Scapy !

AUDITEZ VOS APPLICATIONS

p. 36 American Fuzzy Lop

p. 46 Burp Suite

DÉTECTEZ ET BLOQUEZ UNE ACTIVITÉ MALVEILLANTE

p. 58 Requin contre Panda

p. 84 Mozilla InvestiGator : quand vos serveurs se prennent pour Sherlock Holmes

ANALYSEZ DU CODE MALVEILLANT

p. 96 IRMA, solution multi-analyses open source

VÉRIFIEZ LA SÉCURITÉ DE VOS CLEFS DE CHIFFREMENT

p. 116 Méthodes et outils d'audit de clés asymétriques

Préface :

« Why do you need Japanese steel ?

— I have vermin to kill.

— You must have big rats if you need Hattori Hanzo’s steel.

— Huge » [1]

Pour ce premier mook [2] de MISC, nous avons décidé d’aborder les outils de sécurité sous un angle un peu original. Nous avons présenté dans les différents numéros la plupart des logiciels indispensables aux « red team » comme aux « blue team ». Si vous êtes lecteur de longue date vous connaissez déjà tout un outillage pour auditer un réseau, des applications, réaliser des recherches sur un disque, détecter des activités malveillantes. Les discours des médias sur l’univers impitoyable du monde digital et ses pirates malicieux vous font grincer des dents (et vous donne envie de sortir votre Bescherelle). Et lorsqu’un commercial commence à vous affirmer que son produit détecte même les virus inconnus vous lui rappelez que Fred Cohen a démontré en 1987 que c’était un problème indécidable et qu’il peut aller se rhabiller !

Par conséquent, pour éviter les redites (et vous engager à commander les 80 numéros passés), ce numéro n’introduira pas les outils connus par la plupart d’entre vous comme le fait d’ailleurs très bien la concurrence :p [3]. Il a pour ambition de vous faire découvrir des outils que vous ne connaissez probablement pas ou bien d’exposer un usage avancé de ceux que vous croyez déjà connaître sur le bout des doigts comme Scapy ou Wireshark. Plusieurs articles que vous trouverez dans ce numéro sont d’ailleurs écrits par les auteurs de l’outil ou des contributeurs actifs. Nous avons donc, en toute modestie, essayé d’arpenter des territoires inconnus et dénicher des outils ou des usages inédits même pour les vieux routards de la sécurité des systèmes d’information.

Ce numéro s’articule autour de cinq thèmes. Le premier thème est la sécurité des réseaux et vous trouverez différentes recettes Scapy des plus simples aux plus complexes, mais néanmoins savoureuses. Nous poursuivons avec deux articles sur l’audit applicatif avant de faire un petit détour par le forensic et la réaction aux incidents de sécurité. Le quatrième thème présente l’analyse automatisée de code malveillant pour vous passer de www.virustotal.com. Enfin, nous aborderons un thème rarement abordé qui est la cryptanalyse opérationnelle expliquée aux non-mathématiciens.

Bonne lecture !

Cedric Foll/@follc/@miscredac

[1] Je ne vous ferais pas l’injure de vous dire d’où cette citation est tirée...

[2] http://fr.wikipedia.org/wiki/Mook_%28presse%29

[3] http://www.gnulinuxmag.com/?p=220

La publication technique des experts de la sécurité offensive & défensive

Face à la transformation digitale de notre société et l’augmentation des cybermenaces, la cybersécurité doit être aujourd’hui une priorité pour bon nombre d’organisations. Après plus de 20 années de publications et de retours d’expérience, MISC apporte un vivier d’informations techniques incontournable pour mieux appréhender ce domaine. Précurseur sur ce terrain, MISC a été fondé dès 2002 et s’est peu à peu imposé dans la presse française comme la publication de référence technique en matière de sécurité informatique. Tous les deux mois, ses articles rédigés par des experts du milieu vous permettront de mieux cerner la complexité des systèmes d’information et les problèmes de sécurité qui l’accompagne.