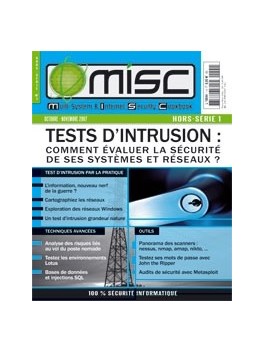

MISC HS 1

Test d'intrusion : Comment évaluer la sécurité de ses systèmes et réseaux ?

En savoir plus8,00 € TTC

Anciens Numéros

Sommaire

- PENTESTS

- L’information, nouveau nerf de la guerre ?

- Cartographie réseau à distance

- Pentest de réseau Windows

- Un test d’intrusion grandeur nature

- ENVIRONNEMENT

- Sécurité des secrets du poste nomade

- Lotus

- SQL injection

- OUTILS

- Outils de scan

- Testez ses mots de passe (avec John the Ripper)

- Audits de sécurité avec Metasploit

La publication technique des experts de la sécurité offensive & défensive

Face à la transformation digitale de notre société et l’augmentation des cybermenaces, la cybersécurité doit être aujourd’hui une priorité pour bon nombre d’organisations. Après plus de 20 années de publications et de retours d’expérience, MISC apporte un vivier d’informations techniques incontournable pour mieux appréhender ce domaine. Précurseur sur ce terrain, MISC a été fondé dès 2002 et s’est peu à peu imposé dans la presse française comme la publication de référence technique en matière de sécurité informatique. Tous les deux mois, ses articles rédigés par des experts du milieu vous permettront de mieux cerner la complexité des systèmes d’information et les problèmes de sécurité qui l’accompagne.