Anciens Numéros

Sommaire

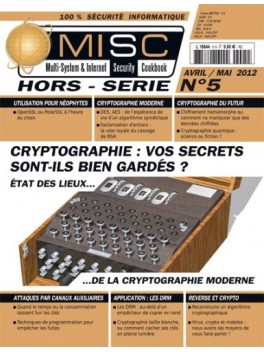

- La crypto, comment l utiliser, pour quoi faire ?

- p. 04 Du bon usage de la cryptographie : openssl et polarssl pour vous servir

- Les avancées de la crypto moderne

- p. 12 De l’espérance de vie d’un algorithme symétrique (ou l’aes dix ans après)

- p. 20 Factorisation d’entiers : la voie royale du cassage de rsa

- Le futur de la crypto

- p. 26 Cryptographie quantique et cryptographie post-quantique : mythes, réalités, futur

- p. 34 Le chiffrement homomorphe ou comment effectuer des traitements sur des données chiffrées

- Attaques par canaux auxiliaires

- p. 43 If it leaks, we can kill it

- Application aux drm

- p. 58 Les drm sous toutes leurs facettes

- p. 65 Cryptographie en boîte blanche : cacher des clés dans du logiciel

- Reverse et crypto

- p. 73 Introduction au reverse crypto

- p. 80 Détenu virus mobile : nous avons les moyens de vous faire parler !

La publication technique des experts de la sécurité offensive & défensive

Face à la transformation digitale de notre société et l’augmentation des cybermenaces, la cybersécurité doit être aujourd’hui une priorité pour bon nombre d’organisations. Après plus de 20 années de publications et de retours d’expérience, MISC apporte un vivier d’informations techniques incontournable pour mieux appréhender ce domaine. Précurseur sur ce terrain, MISC a été fondé dès 2002 et s’est peu à peu imposé dans la presse française comme la publication de référence technique en matière de sécurité informatique. Tous les deux mois, ses articles rédigés par des experts du milieu vous permettront de mieux cerner la complexité des systèmes d’information et les problèmes de sécurité qui l’accompagne.

Comme Batman a Robin, Rocket Raccoon a Groot, le développeur a l’éditeur de code. Sans son plus fidèle acolyte, impossible d’écrire la moindre ligne de code... d’où l’importance d’être toujours à la recherche de l’outil le plus efficace qui soit, quitte à délaisser un vieux compagnon de route...

La programmation orientée objet obéit à des principes. Les 4 principaux principes sont l’encapsulation, l’héritage, le polymorphisme et la généricité. Dans un premier article [1], nous avons traité l’encapsulation. Ce deuxième article va aborder héritage et polymorphisme.

Les logiciels de calcul symbolique sont relativement abondants. Pour les curieux ou ceux qui voudraient intégrer ce type de fonctionnalités dans leurs propres programmes, nous allons essayer de lever une partie des mystères des théories et des problèmes qui se cachent derrière la création de ces systèmes.