Misc HS 13

Vie privée, e-commerce, sécurité

Cryptographie

Les éléments clés pour mieux comprendre ses pratiques & ses enjeux !

En savoir plus12,90 € TTC

Anciens Numéros

Sommaire :

Introduction

p.07 Introduction

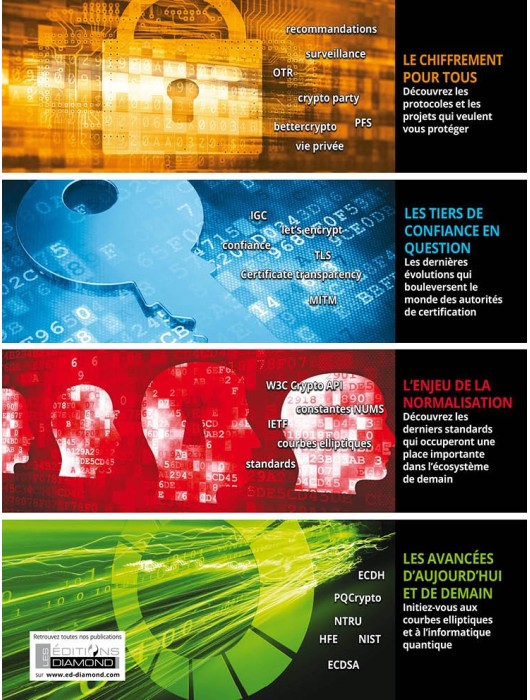

Le chiffrement pour tous

p. 12 OTR, le chat chiffré garanti sans traîtrise

p. 24 Des cryptoparties aux salons vie privée

p. 34 BetterCrypto.org : guide de cryptographie appliquée

Les tiers de confiance en question

p. 42 Souriez ! Les autorités de certification sont filmées !

p. 60 Letsencrypt : HTTPS et TLS enfin industrialisés

p. 70 Détecter l’interception des flux web chiffrés

L'enjeu de la normalisation

p. 84 Standardisation des courbes elliptiques : à qui faire confiance ?

p. 94 And you make crypto, and I make crypto, everybody’s making crypto !

Les avancées d'aujourd'hui et de demain

p. 104 Cryptographie sur les courbes elliptiques : usages, intérêts et limites

p. 116 Le grand défi du post-quantique

Préface :

« It is poor civic hygiene to install technologies that could someday facilitate a police state. » - Bruce Schneier

Pour ce hors-série dédié à la cryptographie, nous avons décidé de traiter la thématique en prenant comme angle d’attaque les progrès qui vont effectivement toucher le grand public. De nos jours, il ne fait plus de doute que la sécurité se compose d’un ensemble d’éléments et qu’une attention particulière doit être donnée à chacun d’eux.

Cependant, la situation politique actuelle, outre-Atlantique comme en Europe, voit se durcir le débat et la législation qui entoure les moyens cryptographiques (en témoigne la symbolique opposition d’Apple à la requête faite par le FBI d’accéder au contenu d’un téléphone de leur fabrication). De la même manière, la surveillance des moyens de communication électronique prend une ampleur jamais connue par le passé. Utiliser correctement la cryptographie a désormais un impact grandissant sur la sécurité, d’autant plus si celle-ci est déployée massivement.

Quand bien même le lecteur passionné aura son mot à dire sur les attaques par canaux auxiliaires, les erreurs d’implémentation et bien d’autres détails d’importance, nous avons pris le choix délibéré de faire un numéro accessible. L’administrateur système ou l’initié trouveront donc des pistes sur la manière d’utiliser la cryptographie, mais également de quoi en comprendre les enjeux actuels.

Ainsi, ce numéro est organisé de la manière suivante : une première partie traite d’OTR (chiffrement de bout en bout et confidentialité persistante) ainsi que de projets visant à démocratiser de bons usages de la cryptographie. Une seconde partie aborde les dernières avancées notables du monde des autorités de certification. Seront ensuite présentées les dernières normes qui visent à être massivement déployées (les nouvelles courbes elliptiques dans TLS, et une API crypto pour les navigateurs web) pour enfin, dans la dernière partie, introduire les courbes elliptiques et les enjeux actuels de la cryptographie post-quantique.

Bonne lecture !

gapz

La publication technique des experts de la sécurité offensive & défensive

Face à la transformation digitale de notre société et l’augmentation des cybermenaces, la cybersécurité doit être aujourd’hui une priorité pour bon nombre d’organisations. Après plus de 20 années de publications et de retours d’expérience, MISC apporte un vivier d’informations techniques incontournable pour mieux appréhender ce domaine. Précurseur sur ce terrain, MISC a été fondé dès 2002 et s’est peu à peu imposé dans la presse française comme la publication de référence technique en matière de sécurité informatique. Tous les deux mois, ses articles rédigés par des experts du milieu vous permettront de mieux cerner la complexité des systèmes d’information et les problèmes de sécurité qui l’accompagne.

Que de chemin parcouru depuis le « fardier à vapeur » de Nicolas-Joseph Cugnot en 1769, le premier moteur à combustion conçu en 1807 par François Isaac de Rivaz, ou encore l'essor industriel du 19ᵉ siècle porté par des pionniers comme les frères Renault, Louis et Armand Peugeot en France ! Ces véhicules, autrefois principalement mécaniques, sont aujourd'hui dotés de systèmes électroniques complexes qui, s'ils offrent confort et fonctionnalités avancées, attirent également l'attention des experts en cybersécurité – mais aussi, malheureusement, celle de véritables attaquants capables de porter préjudice tant à l'image d'une marque qu'à la sécurité personnelle des conducteurs.

Depuis plus de quatre ans, nous étudions chez Synacktiv les systèmes embarqués des dernières générations de Tesla, notamment dans le cadre du concours Pwn2Own. Au fil de nos recherches, nous avons analysé ces systèmes du point de vue des attaquants et avons dû faire face aux nombreux durcissements et contre-mesures mis en place par le constructeur. Cet article propose un aperçu de l’architecture de sécurité de ces véhicules.

Oubliez ce que vous savez du pentest ! Dans l'automobile, les contraintes sont différentes, les objectifs de compromission sont différents et les régulations changent. Découvrez comment les hackers éthiques et les constructeurs automobiles travaillent pour améliorer la sécurité des véhicules. Et surtout, comment faire pour vous lancer ?