Anciens Numéros

Sommaire

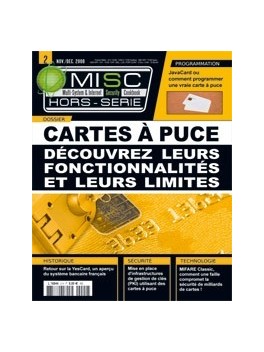

- Historique/introduction [4 - 25]

- Carte à puce : un premier tour d’horizon / 4 - 10

- Une histoire personnelle de la carte à puce Java / 11 - 15

- Le marché des cartes à puce / 16 - 17

- YesCard, entre mythe et réalité ou un aperçu du système bancaire français / 18 - 25

- Technologie [26 - 46]

- La carte SIM ou la sécurité du GSM par la pratique / 26 - 37

- NXP Mifare Classic : une star déchue / 38 - 46

- Sécurité [48 - 65]

- Mise en place de PKI et carte à puce / 48 - 57

- Java Card (U)SIM et applications sécurisées sur téléphones mobiles / 58 - 65

- Programmation [66 - 80]

- La Programmation Java Card / 66 - 73

- Un SDK JavaCard générique ou comment développer une application carte complète pour toutes les cartes Java / 74 - 80

La publication technique des experts de la sécurité offensive & défensive

Face à la transformation digitale de notre société et l’augmentation des cybermenaces, la cybersécurité doit être aujourd’hui une priorité pour bon nombre d’organisations. Après plus de 20 années de publications et de retours d’expérience, MISC apporte un vivier d’informations techniques incontournable pour mieux appréhender ce domaine. Précurseur sur ce terrain, MISC a été fondé dès 2002 et s’est peu à peu imposé dans la presse française comme la publication de référence technique en matière de sécurité informatique. Tous les deux mois, ses articles rédigés par des experts du milieu vous permettront de mieux cerner la complexité des systèmes d’information et les problèmes de sécurité qui l’accompagne.

Thématique privilégiée pour la réalisation de démonstrations techniques à des fins promotionnelles, le MouseJacking n’en demeure pas moins un vecteur crédible pour l’obtention d’un accès initial dans le cadre d’un exercice Red Team. Nous vous proposons un retour d’expérience d’une telle opération en espérant vous convaincre de l’intérêt à porter à ces techniques.

Encapuchonnés, marginaux, génies solitaires ou cybercriminels organisés, les hackers fascinent depuis toujours le cinéma et les séries. Tantôt caricaturés, tantôt brillamment mis en scène, leur représentation évolue au fil du temps, entre exagérations hollywoodiennes et tentatives de réalisme. Voici une plongée dans la culture cyber à l’écran, vue à travers l’œil d’un passionné.

D’aucuns penseraient que le langage C est un langage simple. Après tout le fameux Kernighan & Ritchie de 1978 (a.k.a. White Book) ne fait que 200 pages, bien peu pour un langage qui a servi de base au noyau Linux, au compilateur GCC et à l’interpréteur de référence de Python, CPython. Et pourtant s’il y a bien une notion parmi toutes celles introduites dans the White Book qui met au défi ingénieurs en sécurité, chercheurs en compilation et développeurs en tout genre, c’est la notion de pointeur, et cette terrible question : le déréférencement de mon pointeur donne-t-il lieu à un comportement indéfini ?Des ingénieurs de chez Apple ont trouvé un chemin pragmatique et intéressant à cette question, et ils l’ont mis à disposition dans un fork de clang à travers une option, -fbounds-safety, et un fichier d’en-tête, <ptrcheck.h>. Examinons leur approche.