Misc 138

Ingénierie sociale 2.0 : quand l’IA arme les cybercriminels

- Historique et évolution de la technologie

- Fonctionnement des deepfakes

- Implémentation d’une chaîne d’attaque

14,90 € TTC

Anciens Numéros

Actus

p. 06 Brèves

Exploit

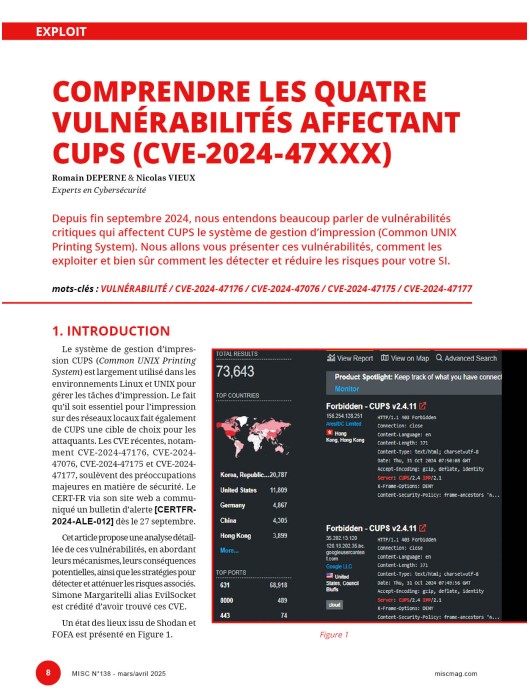

p. 08 Comprendre les quatre vulnérabilités affectant CUPS (CVE-2024-47xxx)

Pentest

p. 20 Dissimuler son trafic externe à la Blue Team en opération Red Team

p. 32 Deepfake : où en sommes-nous à l’ère de l’IA générative ?

Système

p. 44 Limiter l’exposition de son application web

p. 56 Mécanismes de sécurité récents sur Android : un tour d’horizon

Cryptographie

p. 66 EUCLEAK : Limiter l’exposition de son application web

Organisation & Juridique

p. 76 DPO, cumul de fonctions et conflit d’intérêts

Au-delà des Jeux Olympiques de Paris et des nombreux exploits sportifs, l’année 2024 s’est achevée sur un autre record : plus de 40000 CVE ont été publiées, soit une hausse de près de 40% en comparaison à 2023. Si l’on est en droit de se demander si toutes ces vulnérabilités sont de qualité ou si leurs scores reflètent bien leurs impacts, une telle augmentation me pousse à m’interroger sur l’une étape clé de l’existence d’une CVE : la divulgation de vulnérabilités.

A priori, il s’agit d’un processus simple et bien rodé qui permet à un chercheur de signaler une faille de sécurité dans un composant informatique afin qu’elle soit corrigée rapidement, et idéalement avant son exploitation par des attaquants. Encore une fois, la théorie n’est pas conforme à la réalité, et en 2025, la divulgation de vulnérabilités demeure un sujet complexe qui continue de diviser et de générer des frustrations tant les intérêts et les contraintes des parties prenantes sont parfois contradictoires.

Autour de moi, force est de constater que l’histoire se répète sans cesse et que, d’année en année, de plus en plus de chercheurs ont malheureusement de nouvelles anecdotes incroyables à partager sur le sujet. En effet, le chemin de la divulgation responsable est semé d’embûches et relève souvent du parcours du combattant pour qui souhaite voir le fruit de ses recherches aboutir à un correctif ou à une simple reconnaissance publique.

S’il existe des entreprises exemplaires dans le traitement des divulgations de vulnérabilités, il est encore fréquent de rencontrer un schéma classique dans lequel, il est parfois tentant de mettre fin aux échanges par un full disclosure. Parmi les frustrations usuelles, il y a bien entendu la difficulté de trouver le bon contact, les messages demeurant sans réponse, des délais de correction interminables, la dévalorisation des résultats ou des tensions d’ordre juridique.

Certains chercheurs sont néanmoins responsables de ces frustrations, notamment en exigeant le paiement de primes sur des vulnérabilités qui n’en sont pas, ou sur de mauvais périmètres. Ce type de comportement est dommageable pour tout le monde, car en faisant perdre du temps aux entreprises concernées, il engendre également une perte de confiance dans le mécanisme de divulgation.

Aujourd’hui encore, il n’est pas rare de rencontrer des structures pour lesquelles les chercheurs sont perçus comme des menaces ou des interlocuteurs inutiles. Plus ces structures sont jeunes, et plus ces perceptions sont accrues. Sans point de contact clairement identifié et sans processus d’escalade interne, toute divulgation est considérée comme une agression. Dans ce contexte, les vulnérabilités sont bien trop souvent minimisées et prises en compte trop tard, parfois lorsque les chercheurs les ont révélées publiquement par dépit. Le full disclosure devient alors un levier intéressant, car la mauvaise publicité qu’il engendre est plus difficile à gérer qu’un correctif.

En 2025, il serait peut-être temps d’admettre que toute organisation est susceptible d’être attaquée et que la majorité des chercheurs ont une démarche constructive. Si des progrès ont été réalisés, notamment grâce aux programmes de Bug Bounty et à la généralisation de fichiers security.txt, définis dans la RFC9116, il reste encore du chemin à parcourir pour que la divulgation de vulnérabilités soit perçue comme une opportunité plutôt qu’une menace, afin qu’elle devienne un processus plus fluide, efficace et bénéfique pour la sécurité de tous.

Guillaume VALADON

@guedou – guillaume@miscmag.com

La publication technique des experts de la sécurité offensive & défensive

Face à la transformation digitale de notre société et l’augmentation des cybermenaces, la cybersécurité doit être aujourd’hui une priorité pour bon nombre d’organisations. Après plus de 20 années de publications et de retours d’expérience, MISC apporte un vivier d’informations techniques incontournable pour mieux appréhender ce domaine. Précurseur sur ce terrain, MISC a été fondé dès 2002 et s’est peu à peu imposé dans la presse française comme la publication de référence technique en matière de sécurité informatique. Tous les deux mois, ses articles rédigés par des experts du milieu vous permettront de mieux cerner la complexité des systèmes d’information et les problèmes de sécurité qui l’accompagne.