Misc 90

Messageries sécurisées :

TELEGRAM, SIGNAL, WHATSAPP... : Quelle confiance leur accorder ?

- Tour d'horizon des logiciels de messagerie sécurisée

- La sécurité de Telegram passée au crible

- Signal est-il vraiment inviolable ?

- Attaque par Man In The Middle sur les systèmes de messagerie

8,90 € TTC

Anciens Numéros

Exploit Corner

p. 04 : Authentification interprotocolaire sous Windows et élévation de privilèges

Pentest Corner

p. 12 : Injection de DLL dans le service IKEEXT : un moyen (encore) efficace pour élever ses privilèges sous Windows

Malware Corner

p. 21 : À la découverte de Mirai

Dossier

p. 28 : Préambule

p. 29 : Dans la jungle des messageries instantanées

p. 34 : Telegram, la controversée

p. 40 : Chiffrement de messagerie quasi instantanée : à quel protocole se vouer ?

p. 50 : Présentation de l’attaque Man In The Contacts pour piéger les utilisateurs de WhatsApp, Signal et Telegram

Réseau

p. 58 : Durcissement des switchs HP Comware

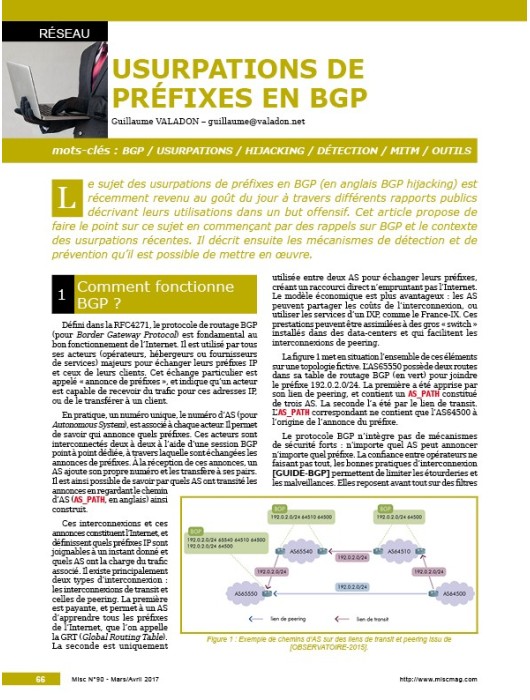

p. 66 : Usurpations de préfixes en BGP

Organisation & Juridique

p. 72 : L’évolution de la fonction CIL vers la fonction DPO

Cryptographie

p. 78 : Psychologie… et mots de passe

L’IA, c’est plus fort que toi

Ces dernières semaines, quelques articles ont relayé la première victoire d’une intelligence artificielle contre des joueurs professionnels de Poker. Une victoire d’abord symbolique. Si l’on s’était habitué depuis quelque temps à ce que la machine supplante l’homme aux jeux ne laissant que peu de place au hasard, le Poker semblait pouvoir rester, encore pour quelque temps, un jeu pour lequel une analyse froide ne suffirait pas. Pourtant à bien y regarder, il s’agit essentiellement d’un calcul de probabilités, domaine trivial pour un ordinateur si on lui fournit assez de données, avec un soupçon d'adaptation au style du jeu de l’adversaire. Mais le grand public et la presse n’aiment rien tant que se faire peur en imaginant un futur proche dans lequel les ordinateurs dépasseront les humains pour la plupart des tâches.

Un peu moins médiatisé, mais particulièrement spectaculaire, Google vient de publier un article [1] de recherche détaillant les avancées en matière de reconstruction d’images très pixelisées grâce à des réseaux de neurones. Les résultats pour la reconstruction de visages à partir d’une poignée de pixels sont bluffants et ressemblent au genre de scènes qui prêtaient à sourire dans les séries de types « Alias », « 24h » ou « Les experts » il y a encore très peu de temps. Plus proche de nos problématiques, deux IA ont également réussi à concevoir un algorithme de chiffrement pour communiquer entre elles.

Traduction automatisée, reconnaissance d’images ou de la voix, assistant personnel, fouille de données, les technologies dites « d’intelligence artificielle » ouvrent des perspectives étourdissantes et démontrent semaine après semaine l’incroyable étendue de leurs champs d’application. Je vous recommande à ce propos cette excellente série d’articles [2] sur le Deep Learning mettant en lumière une partie des possibilités offertes par ces technologies.

Le domaine de la sécurité des systèmes d’information a été l’un des précurseurs dans l’usage des concepts d'apprentissage avec notamment l’utilisation de filtres bayésiens pour la détection de messages publicitaires évoqués en 2002 dans le désormais célèbre article de Paul Graham « A plan for spam » [3]. L’imagination débordante de certaines personnes les a amenées à explorer d’autres domaines tels que la recherche de sites pornographiques avec une certaine efficacité [4]. Avec un peu moins de succès, des filtres bayésiens ou des réseaux de neurones ont été à la même époque expérimentés pour détecter des trafics anormaux par les IDS. En particulier quelques plugins ont été développés pour le vénérable Snort apprenant ce qui s'apparentait à du trafic normal et signalant les flux inhabituels.

Pourtant si les succès récents du Deep Learning ouvrent une lucarne des utilisations possibles en matière de sécurité, je pense tout particulièrement à l’intégration de ces technologies dans des sondes réseau ou des SIEM, les concepteurs tardent encore à intégrer des mécanismes d’apprentissage et de classification automatisée basée sur une IA dans leur produit. Mais réelle plus-value technique ou buzzword marketing, nous pouvons parier que toutes les nouvelles versions de produits de sécurité verront se voir très rapidement apposer un logo Deep Learning !

Cedric Foll / cedric@miscmag.com / @follc

[1] https://arxiv.org/pdf/1702.00783.pdf

[2] https://medium.com/@ageitgey/machine-learning-is-fun-80ea3ec3c471

[3] http://www.paulgraham.com/spam.html

[4] https://linuxfr.org/users/cedric_foll/journaux/projet-pornfind-sur-savannah

La publication technique des experts de la sécurité offensive & défensive

Face à la transformation digitale de notre société et l’augmentation des cybermenaces, la cybersécurité doit être aujourd’hui une priorité pour bon nombre d’organisations. Après plus de 20 années de publications et de retours d’expérience, MISC apporte un vivier d’informations techniques incontournable pour mieux appréhender ce domaine. Précurseur sur ce terrain, MISC a été fondé dès 2002 et s’est peu à peu imposé dans la presse française comme la publication de référence technique en matière de sécurité informatique. Tous les deux mois, ses articles rédigés par des experts du milieu vous permettront de mieux cerner la complexité des systèmes d’information et les problèmes de sécurité qui l’accompagne.

Les dénis de service sont un sujet récurrent. Cependant peu nombreux sont ceux qui y croient réellement.

La mise en œuvre de boîtiers de répartition de charges contribue à la stabilisation des infrastructures techniques, à l’accroissement des performances du système d’information et à sa supervision.

Le Domain Name System (ou DNS, système de noms de domaine) est un système permettant d'établir une correspondance entre une adresse IP et un nom de domaine et, plus généralement, de trouver une information à partir d'un nom de domaine (cf. Wikipédia).