Misc 71

SSL & TLS :

LA CRYPTO PEUT-ELLE

NOUS PROTÉGER ?

1 - Le protocole TLS mis à nu

2 - Peut-on faire confiance aux autorités

de certification ?

3 - DNS et TLS, l'association idéale ?

4 - Sécurisez vos infrastructures avec TLS

Cliquez sur la couverture pour découvrir le sommaire et des extraits du magazine !

En savoir plus8,90 € TTC

Anciens Numéros

Les vieux cons et héritage

Il y a quelques semaines, Cédric Blancher [1] est décédé d’un accident de parachute. Rien de tel pour commencer un édito et l’année en plombant l’ambiance, surtout que pour un nombre non négligeable de lecteurs, cette information provoque la question : mais c’est qui ce type dont il parle ?

Afin d’allumer une lueur dans l’œil bovin du lecteur qui contemplerait un stradivarius (expression volée à un prof de français de 1ère à l’époque où Mitterrand venait de remporter sa seconde élection présidentielle), je vais donc vous retracer quelques tranches de vie, en commençant par des naissances.

MISC est né il y a un peu plus de 12 ans, sous forme d’un hors-série de LinuxMag dédié à la sécurité. Devant le succès de ce numéro, Les Éditions Diamond me proposèrent de créer un magazine consacré à la sécurité informatique.

À cette époque, seuls quelques illuminés se lançaient dans la sécurité, la principale difficulté étant qu’il n’y avait pratiquement aucune information disponible en anglais, et strictement aucune en français. L’idée de lancer cette revue me plaisait bien et correspondait à un vrai besoin.

Quelques mois plus tard, une bande d’allumés lançait également SSTIC, consécutif à de nombreuses discussions et non moins nombreuses bières, avec ce même souci de partager des connaissances en les rendant accessibles au plus grand nombre.

C’est en travaillant sur ces 2 projets que j’ai rencontré Cédric. Il était alors modérateur sur fr.comp.securite, à une époque où les newsgroups ne servaient pas uniquement à télécharger les derniers épisodes de Homeland (en même temps, avec un modem 56K, c’est long). Nous avons discuté avec Éric Detoisien et Cédric sur les attaques possibles à base d’ARP, ce qui donna lieu à un article et à quelques outils.

Nous avons continué à faire plein de choses ensemble. Mais celles dont je conserve le meilleur souvenir, sont les séjours que nous avons passés en Afrique dans le but d’apprendre à des gens de tout le continent à sécuriser les machines et les réseaux. C’était crevant, on en est parfois revenu avec des hôtes indésirables dans l’estomac, mais tellement enrichissant !

Cédric, outre son côté gouailleur, c’est avant tout cela pour moi : une personne qui aimait partager ses passions et ses connaissances. On se rejoignait sur ce point et on a pas mal bourlingué pour créer tout un tas de choses. Ses contributions, visibles et invisibles, à MISC, SSTIC, dans des écoles et universités, dans les boîtes où il est passé, n’étaient pas uniquement guidées par son désir d’être Platinium à vie sur Air France, mais bien par celui de faire avancer les choses.

Alors, jeunes cons, bougez-vous aussi comme lui. Vous avez d’autres challenges à résoudre, d’autres défis à relever. Vous ne connaissez pas X25, les BBS et le minitel, qu’importe ! Creusez, semez, et cultivez votre petite parcelle d’Internet. Simplement, n’oubliez pas que c’est possible grâce à des gens comme Cédric qui ont posé des briques avant les vôtres.

Bonnes année, lecture et initiatives !

Fred Raynal (vieux con)

@fredraynal

@MISCRedac

[1] Ma petite parcelle d’Internet : http://sid.rstack.org/blog/

TLS/SSL: do you wanna crypt to nite ?

Depuis les révélations d’Edward Snowden sur les programmes de surveillance de la NSA, plus personne n’oserait sérieusement affirmer que chiffrer les flux de données transitant sur Internet est optionnel. Internet est massivement surveillé, toute communication est susceptible d’être enregistrée, analysée ou encore consignée pendant des années. Ce n’est plus une crainte, c’est un fait.

Tous les regards se tournent donc naturellement sur TLS qui, non content de fournir clef en main les outils assurant la confidentialité, l’intégrité et l’authenticité, a également le bon goût de pouvoir fonctionner avec la quasi-totalité des protocoles basés sur TCP sans trop de complications (on passera juste sous silence ce bizutage consistant à faire configurer un serveur FTP en mode SSL derrière un firewall faisant du NAT).

Pourtant, en cryptographie plus qu’ailleurs, le diable est dans les détails. Aussi, mettre en place TLS avec un bon niveau de sécurité sans sacrifier les performances, la compatibilité avec les postes clients et continuer à inspecter les flux à la recherche de codes malveillants apparaît comme une gageure. Une implémentation rigoureuse de TLS est d’autant plus nécessaire qu’une partie des documents divulgués par Edward Snowden prouve que les faiblesses du protocole sont au cœur des attentions des grandes oreilles américaines.

Mais la désencapsulation des flux TLS n’est pas l’apanage des services de renseignement américains. Les briques applicatives permettant à l’administrateur trop curieux|prudent (rayer la mention inutile) d’analyser les flux chiffrés de ses utilisateurs sont disponibles sur étagères depuis des années. Même le barbu libertaire utilisateur de Squid peut en une seule ligne de configuration déchiffrer les flux de ses usagers et ressortir son vieux T-shirt « I can read your email » acheté il y a dix ans sur ThingGeek. Ce petit frisson d’interdit fera malheureusement long feu : l’époque où les navigateurs ne sourcillaient pas à la vue d’un certificat incorrect étant aussi lointaine que celle où notre administrateur rentrait dans une taille S.

Si, pour notre barbu, rentrer dans son vieux T-shirt « Bastard Operator From Hell » semble définitivement hors de portée, des solutions techniques existent pour que son téléphone cesse de hurler dès qu’un de ses utilisateurs se rend sur le site du PMU. Ces solutions vont du laborieux déploiement de certificats sur tous les postes à l’utilisation à la hussarde d’une AC IGC/A. Mais au-delà des problématiques purement techniques, la désencapsulation de flux chiffrés de ses utilisateurs pose beaucoup de questions juridiques, organisationnelles et éthiques… que nous n’aborderons pas dans ces colonnes pour nous consacrer aux aspects purement techniques.

Notre dossier s’ouvre donc sur une description dans les moindres détails de la norme TLS avant d’aborder la problématique des autorités de certification, véritable talon d’Achille de la norme. Le dossier se poursuivra ensuite avec un descriptif de DANE qui propose tout bonnement de supprimer les autorités de certification en publiant les certificats via les entrées DNS. Enfin, nous discuterons de l’impact de TLS sur les infrastructures réseaux.

Faute de place, nous n’avons pas pu publier un cinquième article de Julien Vehent, OpSec chez Mozilla, qui détaille les bonnes pratiques en matière d’implémentation côté serveur pour le meilleur compromis sécurité/compatibilité/performance. Cet article sera publié dans le prochain numéro.

Excellente lecture et merci à @Regiteric qui m’a soufflé le titre de cette intro au dossier!

Cedric Foll / @follc

Au sommaire de ce numéro :

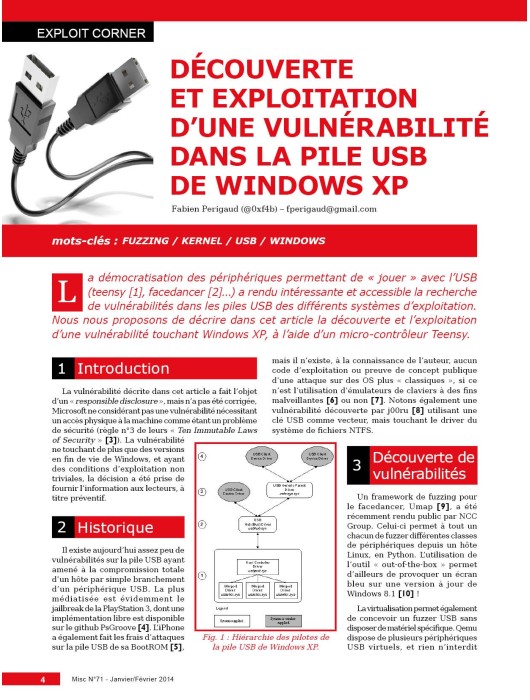

Exploit Corner

p. 04 Découverte et exploitation d'une vulnérabilité dans la pile USB de Windows XP

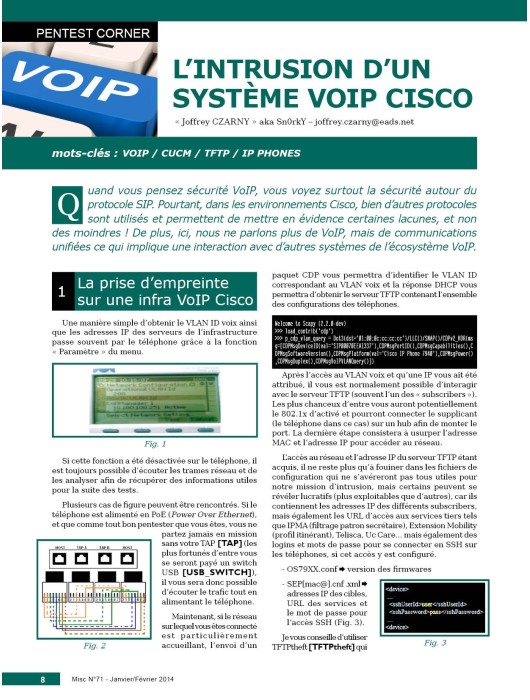

Pentest Corner

p. 08 L'intrusion d'un système VoIP Cisco

Malware Corner

p. 14 Zeus x64 : à Tor et à cri

Dossier - TLS/SSL : do you wanna crypt to nite ?

p. 18 Préambule

p. 19 Les protocoles SSL et TLS

p. 28 SSL/TLS : les autorités de certification

p. 36 Sommes-nous prêts à passer sous DNSSEC pour une navigation plus sécurisée ?

p. 45 Infrastructures SSL

Application

p. 52 Content Security Policy en tant que prévention des XSS : théorie et pratique

Réseau

p. 60 Comment le réseau s’adapte-t-il face au phénomène « Big Data » ?

Système

p. 66 Man in the (Android) mobile

Code

p. 77 Canyoufindit.co.uk : le nouveau challenge du GCHQ

La publication technique des experts de la sécurité offensive & défensive

Face à la transformation digitale de notre société et l’augmentation des cybermenaces, la cybersécurité doit être aujourd’hui une priorité pour bon nombre d’organisations. Après plus de 20 années de publications et de retours d’expérience, MISC apporte un vivier d’informations techniques incontournable pour mieux appréhender ce domaine. Précurseur sur ce terrain, MISC a été fondé dès 2002 et s’est peu à peu imposé dans la presse française comme la publication de référence technique en matière de sécurité informatique. Tous les deux mois, ses articles rédigés par des experts du milieu vous permettront de mieux cerner la complexité des systèmes d’information et les problèmes de sécurité qui l’accompagne.