Misc 73

CONFRONTEZ-VOUS

AUX MEILLEURS !

Mesurez vos compétences grâce aux challenges de sécurité !

- Les principaux concours

- Les mystères du logo de l'ANSSi enfin dévoilés

- pwntools, l'outils indispensable aux "Capture The Flag"

- Retour d'expérience sur quelques épreuves de Hack.lu 2013

Cliquez sur la couverture pour découvrir le sommaire et des extraits du magazine !

En savoir plus

8,90 € TTC

Anciens Numéros

La grande menace

Soyons (le)franc, les gens du marketing ne manquent pas d’imagination !

On voit apparaître régulièrement de nouveaux termes, comme les breach detection systems (BDS — ah tiens, dans BDS, il y a BD :) ). Je ne trollerai pas sur ce n-ième concept, mais plutôt sur celui élu « concept de l’année 2013 » par Gartner, à savoir le threat intelligence.

Le concept de threat intelligence est de rassembler des informations sur les attaques (vuln, exploits, malwares) et les acteurs (pour l’attribution entre autres) afin que les gens ne cherchent plus à se protéger de tout, mais structurent leur défense en fonction de ces éléments. En soi, l’émergence de ce concept révèle un manque de maturité incroyable, car c’est ce qui devrait être fait depuis des années. D’ailleurs, ayant un âge canonique, j’en parle comme une idée fixe depuis un temps certain.

Pour les non-katemiddletonien (rien à voir avec ceux qui mangent les couleurs du milieu), comme tout domaine de l’intelligence (renseignement en bon vieux François Hollandais), deux des phases critiques sont la collecte des données puis leur analyse. Et là, on se dit qu’après s’être fait piquer nos meta-données comme des Schtroumpfs (*) ...

Avant, du genre il y a 6 mois, on disait que si un service sur Internet était gratuit, c’est que les données étaient en réalité la cible du fournisseur de service. Facebook a vite compris que l’humain était le talon d’Achille. Dans notre domaine, VirusTotal fournit un service gratuit, utile, mais ayant quand même besoin de se financer, revend l’accès aux flux d’information et autres recherches en base. Je m’en veux d’être le funeste porteur de ces révélations. Néanmoins, les murmures d’incrédulité qui vous agitent me beurrent le cœur de gratitude.

Maintenant, on achète des anti-virus et autres BDS (ah zut, la gaffe, je trolle, deux trois fois ;) ) qui « call home » automatiquement, plus ou moins à l’insu de l’utilisateur, en envoyant nos données chez eux. Le principe est d’avoir les données plus fraîches que le poisson d’Ordralfabétix pour détecter les menaces. D’après les vendeurs, ces produits sont meilleurs maintenant qu’avant grâce à cette capacité. Et pendant ce temps-là à Vera Cruz, ils sortent un blog post sur le dernier virus ou 0 day à la mode qu’ils ont réussi à choper : tu es chanceux, Luke, comme dit Dark Vador à son fils. Au passage, belle opération de comm’ passant sous silence tous les autres qui ont joliment sauté à côté (je vous mets le pied à l’étrier, mais oui, il y a une vanne dans la phrase précédente).

Mieux encore : des boîtes, principalement américaines, proposent leurs services gratuitement pour analyser les malwares reçus. Elles filent le rapport à celui qui a donné le malware, mais vendent par ailleurs ce même rapport à d’autres clients, avec des signatures et autres règles de détection. Olrik soit qui mal y pense : on notera quand même l’ironie de la situation au moment où la NSA est accusée de capacités d’espionnage massives, les entreprises US nourrissent leur croissance de ce commerce. Je rirais jaune, ça marque, si ce marché n’était pas black et mortifère.

Pas la peine de faire sa mauvaise tête, personne ne peut nier l’utilité de la discipline. Il serait toutefois regrettable que le marketing et le commerce viennent priver de ces informations ceux qui en ont besoin, ou que ce soit un nouvel écran de fumée. C’est aussi à chacun d’entre nous de décider ce qu’il veut faire de ses données, et surtout avec qui les partager, pas à ceux dont on utilise des services : ne laissons pas le dictateur appuyer sur le champignon à notre place ; ne laissons pas s’installer un tel gaspi routinier ; ne laissons pas notre part de calamars supplie l’ami.

Hacker vaillant, Michel, rien d’impossible, ne te laisse pas faire !

Bonne lecture !

Fred Raynal

@fredraynal | @MISCRedac

(*) J’en profite pour rappeler que je suis à la recherche de toutes les vieilles BD de vos parents, grands-parents, arrières-grands-parents, et plus encore !

Au sommaire de ce numéro :

Exploit Corner

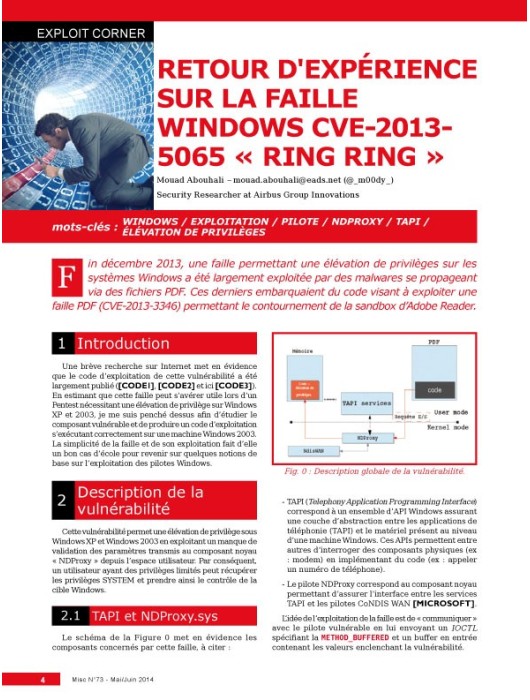

p. 04 Retour d'expérience sur la faille Windows CVE-2013-5065 « Ring Ring »

Pentest Corner

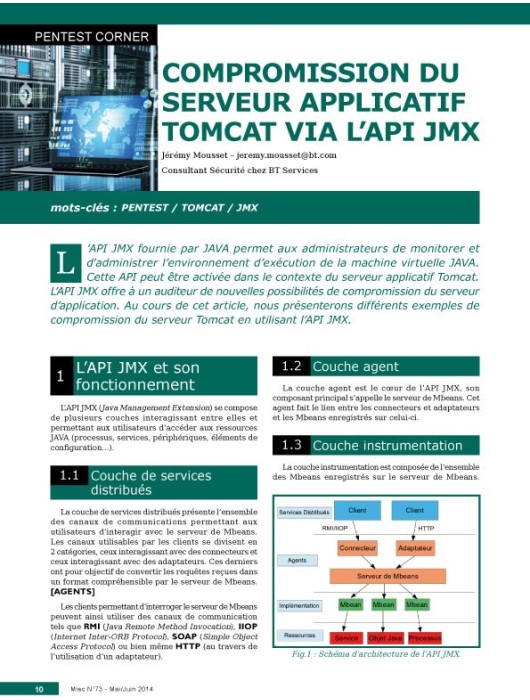

p. 10 Compromission du serveur applicatif Tomcat via l'API JMX

Forensic Corner

p. 18 Attaques ciblées : la visualisation analytique comme outil forensic et d'investigation

Dossier : Confrontez-vous aux meilleurs ! Mesurez vos compétences grâce aux challenges de sécurité !

p. 28 Préambule

p. 29 Petit plaidoyer en faveur des challenges de sécurité

p. 34 Le challenge du logo ANSSI

p. 44 pwntools, l’outil indispensable aux « Capture The Flag »

p. 50 Retour d’expérience sur quelques épreuves de Hack.lu 2013

Application

p. 56 Étude du moteur d'application des stratégies de groupe Active Directory à des fins d'audit de sécurité

Système

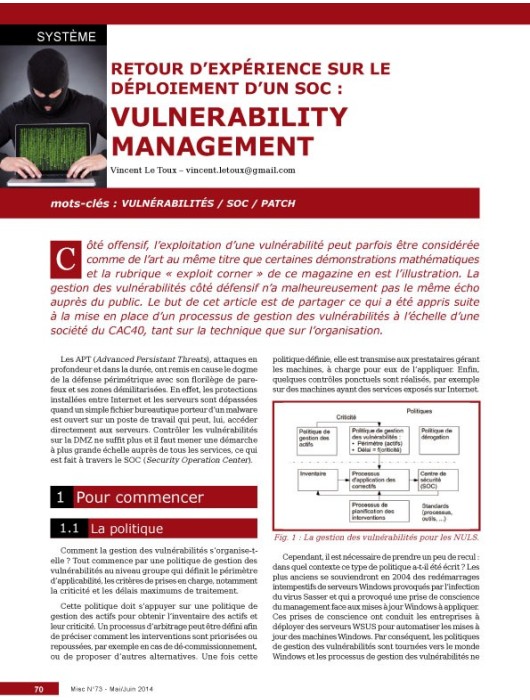

p. 70 Retour d'expérience sur le déploiement d'un SOC : vulnerability management

Science & technologie

p. 76 Chroniques de la planète crypto : est-ce vraiment la fin ?

La publication technique des experts de la sécurité offensive & défensive

Face à la transformation digitale de notre société et l’augmentation des cybermenaces, la cybersécurité doit être aujourd’hui une priorité pour bon nombre d’organisations. Après plus de 20 années de publications et de retours d’expérience, MISC apporte un vivier d’informations techniques incontournable pour mieux appréhender ce domaine. Précurseur sur ce terrain, MISC a été fondé dès 2002 et s’est peu à peu imposé dans la presse française comme la publication de référence technique en matière de sécurité informatique. Tous les deux mois, ses articles rédigés par des experts du milieu vous permettront de mieux cerner la complexité des systèmes d’information et les problèmes de sécurité qui l’accompagne.

L’autre jour, en passant dans le couloir, j’ai vu Peter apparemment très concentré sur son écran. Je me suis dit qu’il devait faire un truc intéressant, lui. En comparaison, moi j’avais épuisé les derniers travaux intéressants : il ne me restait plus qu’à écrire de la doc ou bien préparer mon entretien annuel. Clairement, la tentation était trop grande et je suis entré dans son bureau pour en savoir plus…

En 1843, Edgar Allan Poe écrivait une nouvelle policière intitulée The Gold Bug. La nouvelle dispose d’une traduction en français de Charles Baudelaire en 1856. Deux grands noms de la littérature, certes, mais quel lien avec GLMF ? Eh bien, il se trouve qu’un des ressorts de cette nouvelle repose sur l’analyse fréquentielle, un domaine historique de la cryptographie, ce qui nous offre un angle assez peu commun sur une pratique bien établie.

La mémoire cache est un composant majeur des processeurs et sa mauvaise utilisation peut entraîner une baisse importante des performances d’un programme. Nous allons voir dans cet article quelques astuces pour mesurer les performances liées aux caches et éviter certains écueils.