Misc HS 12

Tests d'intrusion

Le guide pour comprendre & utiliser les techniques d'attaques les plus récentes !

En savoir plus12,90 € TTC

Anciens Numéros

Sommaire :

Les tests d'intrusion sont morts, vive les tests d'intrusion Red Team

p. 08 Tests d'intrusion Red Team : évolution et challenges

p. 14 Rouge Total : retour d'expérience sur une mission Red Team

p. 26 Attaques sur mt_rand – « All your tokens are belong to us » : le cas d'eZ Publish

À l'assaut des postes de travail

p. 42 Techniques et outils pour la compromission des postes clients

p. 56 Retour sur la conception d'une backdoor envoyée par e-mail

p. 68 Packers et anti-virus

Attaques tous azimuts

p. 82 La vérité si je mens : dans les coulisses d'une attaque par ingénierie sociale

p. 100 Les vecteurs d'intrusion : voir plus loin

À l'intérieur de la forteresse assiégée

p. 106 Malcom – the MALware COMmunication analyzer

p. 118 Red Team : le point de vue de l'audité et du commanditaire

Préface :

Bienvenu dans ce nouveau mook de MISC, dont l’ambition est de vous faire bénéficier des retours d’expérience de nombreux passionnés réalisant des tests d’intrusion Red Team. Si la définition du « Red Team » n’est pas triviale et sa frontière avec un test d’intrusion plus classique parfois ténue, sa caractéristique principale est de simuler de façon la plus réaliste possible une attaque informatique entre d’un côté les attaquants (la Red Team) et les défenseurs (la Blue Team). Cela dans le but de tester la sécurité d’une organisation face à des attaquants sérieux et motivés.

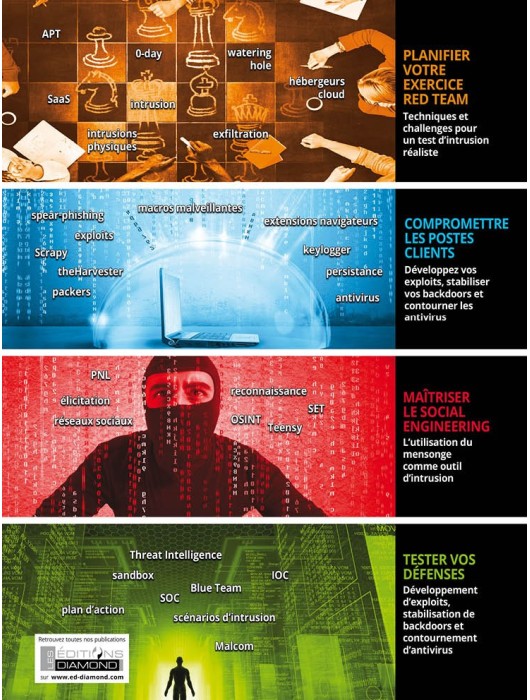

Une première partie présentera les tests d’intrusion Red Team, leur apport pour une organisation et les challenges que cette approche comporte. Nous suivrons ainsi Marc dans une mission Red Team pour observer les difficultés et les succès de ce type d’intrusion. Bien entendu, ce sont les vulnérabilités qui permettent aux attaquants de progresser. Aussi nous ferons un point avec Vincent sur une classe de vulnérabilités pouvant mettre à mal la sécurité de vos applications : les attaques de prédictions de jetons, avec l’exemple de la fonction mt_rand() dans EZ Publish.

Puis, nous partirons à l’assaut des postes de travail. Cette partie est centrale dans la réalisation d’un test Red Team, car la compromission d’un poste client est aujourd’hui un moyen utilisé efficacement par les assaillants pour pénétrer sur un réseau interne. Clément présentera les techniques et les outils utilisés pour ce type de compromission, en soulignant les technologies les plus vulnérables et dont l’exploitation est la plus fiable et la plus simple. Puis Romain décortiquera la création d’une porte dérobée permettant d’exfiltrer les données d’une organisation. Car l’approche Red Team ne se limite pas à lister des vulnérabilités, mais doit aussi démontrer l’impact d’une attaque réussie, depuis la phase de reconnaissance jusqu’à la phase de récupération des informations sensibles. C’est aussi dans ce cadre-là qu’Eloi nous présentera ses travaux sur les packers. Même si rares sont les professionnels qui pensent encore que les antivirus sont des outils de protection absolument efficaces, il serait faux de penser qu’ils ne détectent jamais aucun comportement malveillant et que leur contournement ne demande pas une préparation attentive.

Dans la troisième partie, Zakaria présentera le social engineering comme outil d’intrusion, et vous apprendra à mentir pour tester la sécurité d’une organisation. Puis Frédéric nous donnera des idées pour aller plus loin dans les scénarios d’attaque… ce qui nous fera percevoir les limites de ce qui peut être fait dans le cadre d’un test d’intrusion légal.

La dernière partie, toute aussi importante que les précédentes, nous présentera le point de vue de la Blue Team. Thomas nous présentera Malcom. Ce nouvel outil permet de corréler les traces réseaux d’un malware avec celles d’autres attaques détectées sur Internet, l’objectif étant notamment de déterminer si nous sommes face à une attaque ciblée, développée spécifiquement pour compromettre notre organisation, ou simplement sur un malware générique. Enfin, Nicolas nous présentera son retour d’expérience en tant que RSSI d’une organisation ayant réalisé une vaste campagne d’intrusion Red Team. Quels sont les leçons et les bénéfices que nous pouvons espérer de ce type d’exercice ?

Bonne lecture !

Renaud Feil - @synacktiv

La publication technique des experts de la sécurité offensive & défensive

Face à la transformation digitale de notre société et l’augmentation des cybermenaces, la cybersécurité doit être aujourd’hui une priorité pour bon nombre d’organisations. Après plus de 20 années de publications et de retours d’expérience, MISC apporte un vivier d’informations techniques incontournable pour mieux appréhender ce domaine. Précurseur sur ce terrain, MISC a été fondé dès 2002 et s’est peu à peu imposé dans la presse française comme la publication de référence technique en matière de sécurité informatique. Tous les deux mois, ses articles rédigés par des experts du milieu vous permettront de mieux cerner la complexité des systèmes d’information et les problèmes de sécurité qui l’accompagne.