Misc 85

TESTS D'INTRUSION INTERNES :

ATTAQUES ET CONTRE-MESURES

1 - Contournement des outils de durcissement des postes de travail

2 - Active Directory : comment se protéger contre les dernières techniques offensives ?

3 - Retour d'expérience : le best of des attaques originales

4 - État de l'art des attaques sur un réseau interne

8,90 € TTC

Anciens Numéros

SOMMAIRE :

Forensic Corner

p. 04 Quand la Threat Intel rencontre le DFIR – 1ère partie

Pentest Corner

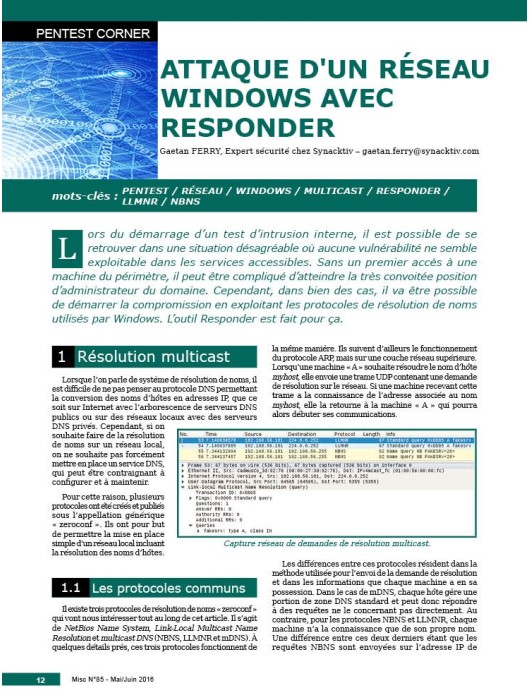

p. 12 Attaque d'un réseau Windows avec Responder

Malware Corner

p. 18 Analyse du rançongiciel TeslaCrypt

Dossier

p. 24 Préambule

p. 25 Techniques actuelles de contournement de politiques de restrictions logicielles

p. 34 Active Directory : nouveaux challenges à venir

p. 42 Ouvrir des portes avec des cadenas

p. 50 Les réseaux : toujours sujets à des attaques

Cryptographie

p. 60 #Implémentation d'AES : la nitroglycérine

Système

p. 68 Pentest z/OS

Organisation & Jurdique

p. 76 APT – Qui sont les attaquants ?

EDITO :

La fin de la vie privée ? En 2010, Jean-Marc Manach publiait « La vie privée, un problème de vieux cons ? ». Cet ouvrage discute, pour la mettre à mal, l’opinion répandue selon laquelle les natifs du numérique considéreraient qu’il est légitime d’être tracé numériquement et que leur vie privée est une marchandise échangée contre le droit d’accéder gratuitement à des services en ligne.

La fortune des géants d’Internet, à commencer par Google et Facebook, s’est bâtie sur la monétisation des données personnelles. Ces entreprises ont eu le génie de transformer les usagers de leurs services, non plus en clients, mais en produits à vendre à leurs annonceurs. Le cœur de métier de Facebook ou Google est finalement celui d’une régie publicitaire. Cela a d’ailleurs été parfaitement résumé par un ancien employé de Facebook : « les meilleurs esprits de ma génération se consacrent à faire cliquer des gens sur des pubs ».

Ces sociétés ont accumulé au fil des années plus de données sur la population mondiale que n’en a jamais rêvé de détenir tout état totalitaire (ou pas). Mais ce trésor numérique n’est pas l’apanage des entreprises du GAFA, il est également présent au sein de sociétés dont Internet n’est pas le coeur de l’activité telles que des banques, des sociétés d’assurance, des supermarchés… Le fait que des sociétés puissent détenir tant d’informations personnelles est déjà inquiétant en soi, mais vient s’ajouter un problème devenant de plus en plus criant année après année. Le niveau d’insécurité sur Internet est croissant avec des belligérants disposant de moyens de plus en plus importants (au hasard les services spéciaux de tous les pays) alors que sécuriser son système d’information est de plus en plus compliqué avec des problématiques telles que le BYOD, la généralisation du chiffrement (adieux les IPS), le protocole HTTP(S) qui remplace progressivement tous les autres (autoriser le port 443 vers ses serveurs revient quasiment à un « permit ip any any »).

Ainsi, la diffusion de données compromises contenant des informations nominatives se multiplie. Le dernier événement en date, au moment de la rédaction de cet édito, concerne le cabinet Mossack Fonseca. La moralité supposée de la clientèle de ce cabinet peut rendre ce leak plutôt sympathique, mais comment se réjouir de la diffusion de données personnelles sur la place publique tout en prétendant défendre le droit à la vie privée? Ce qui rend absolument effarant ce nouveau scandale est l’extrême vulnérabilité des données personnelles dématérialisées. Qui plus est, dans ce cas, ce sont les données personnelles d’hommes et de femmes parmi les plus puissants et les plus riches de la planète. Et ce ne sont pas des données d’un niveau de confidentialité moyenne telles que des adresses ou des numéros de téléphone, mais précisément ce que ces personnes voulaient garder sous le sceau du secret le plus absolu. Des données qui ont conduit à la démission du Premier ministre islandais en quarante-huit heures, fait trembler le gouvernement de la première puissance économique mondiale.

Ces événements démontrent clairement que la sécurité des données est un des principaux enjeux de ces prochaines années. Le nouveau règlement européen de protection des données personnelles prévoit d’ailleurs la désignation d’un « Data Protection Officer » (DPO) sous deux ans pour toutes les administrations ou sociétés traitant des données personnelles. À mesure que les menaces augmentent et que la richesse de nos vies numériques se développe, la divulgation de données personnelles est un risque que nous sommes de moins en moins enclins à accepter et qui ne doit pas devenir une fatalité.

Cédric Foll / @follc / cedric@miscmag.com

La publication technique des experts de la sécurité offensive & défensive

Face à la transformation digitale de notre société et l’augmentation des cybermenaces, la cybersécurité doit être aujourd’hui une priorité pour bon nombre d’organisations. Après plus de 20 années de publications et de retours d’expérience, MISC apporte un vivier d’informations techniques incontournable pour mieux appréhender ce domaine. Précurseur sur ce terrain, MISC a été fondé dès 2002 et s’est peu à peu imposé dans la presse française comme la publication de référence technique en matière de sécurité informatique. Tous les deux mois, ses articles rédigés par des experts du milieu vous permettront de mieux cerner la complexité des systèmes d’information et les problèmes de sécurité qui l’accompagne.

L’autre jour, en passant dans le couloir, j’ai vu Peter apparemment très concentré sur son écran. Je me suis dit qu’il devait faire un truc intéressant, lui. En comparaison, moi j’avais épuisé les derniers travaux intéressants : il ne me restait plus qu’à écrire de la doc ou bien préparer mon entretien annuel. Clairement, la tentation était trop grande et je suis entré dans son bureau pour en savoir plus…

Dans GLMF 270, nous avons intégré au code de démarrage du noyau NetBSD, locore.S, les modifications nécessaires pour permettre à ce dernier de trouver les informations relatives à une VM et ainsi booter en mode PVH. Muni de ces informations et de cette nouvelle fonctionnalité, le code plus haut niveau du noyau va pouvoir avancer dans le processus de boot.

Dans les épisodes précédents, le « Single Stack Syndrome » a été décrit et poussé à son paroxysme en essayant (en vain) d’apprendre de nouveaux tours à GCC. Ensuite, après le « quoi », nous avons exploré le « pourquoi » de cette dystopie, tissée tout au long de l’histoire de l’informatique, du côté matériel comme logiciel. Devant une telle débâcle, c’est le moment ou jamais de garder ce qui marche et de faire l’inverse de ce qui ne va pas. Nous allons donc imaginer un « nouveau » type de pile qui pourrait trouver sa place dans de futurs microprocesseurs.