Linux Pratique 87

Envie de vous protéger contre la surveillance en ligne ?

Tor : Anonymisez tout votre trafic !

Cliquez sur la couverture pour découvrir le sommaire et des extraits du magazine !

En savoir plus7,90 € TTC

Anciens Numéros

Au sommaire de ce numéro :

Actualités

p. 06 L'essentiel de l'actualité Linux et open source

p. 07 Agenda Janvier - Février 2015

Applicatif

p. 10 Ouvrez la boîte de Pandore grâce à Pipelight !

p. 14 Extraire et encoder ses CD audio pour plus de mobilité

Système & Réseau

p. 22 Isolation d'environnements avec chroot

p. 28 Websync : offrez une interface web à vos tâches rsync

Vie privée

p. 32 Lightbeam : gros plan sur ceux qui vous pistent

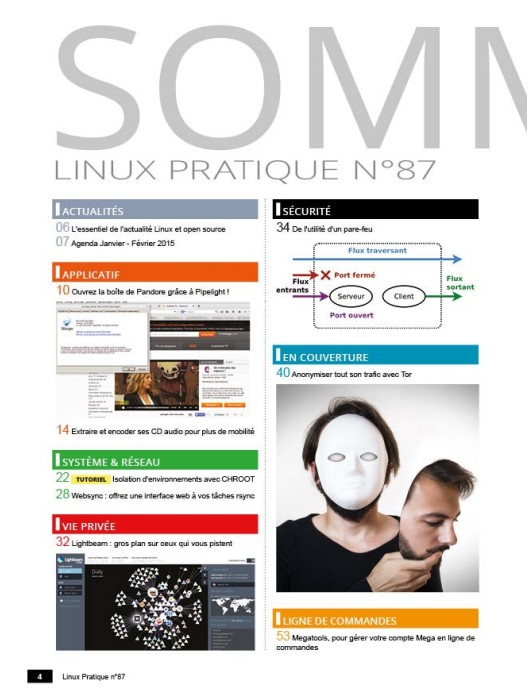

Sécurité

p. 34 De l'utilité d'un pare-feu

En Couverture

p. 40 Anonymiser tout son trafic avec Tor

Ligne de commandes

p. 53 Megatools, pour gérer votre compte Mega en ligne de commandes

Mobilité

p. 60 iCalSync, pour synchroniser vos agendas publics externes ICS avec votre smartphone Android

p. 61 Relookez entièrement votre bureau Android grâce à MyColorScreen

Cahier Web

p. 64 OwnCloud à la maison : vous contrôlez le nuage !

Décryptage

p. 72 L’e-administration à la française

Communautés

p. 78 Quel avenir pour l'Internet libre et associatif ?

Solutions Pro libres & open source

p. 82 Brèves

p. 84 Lorsque l'open source s'invite dans... un cabinet médical : Témoignage du Docteur Jean-Luc Dajon, Rhumatologue

p. 86 Gérer efficacement votre réseau avec phpIPAM

Programmation

p. 92 Intégrez des données externes dans votre base PostgreSQL

EDITO :

Alors que j’écris ces lignes, 2014 approche lentement de sa fin, l’occasion peut-être de faire un petit état des lieux sur les événements qui ont pu rythmer l’année : les programmes de surveillance mis en avant par l’affaire Snowden, l’arrivée des objets connectés sur le marché, l’adoption d’un mode de vie toujours plus « connecté » avec un basculement des habitudes d’utilisation des utilisateurs, délaissant de plus en plus PC et ordinateurs portables au profit de smartphones et tablettes (du moins dans le cadre d’une utilisation personnelle) et j’en oublie sans doute...

Ces éléments démontrent en partie à quel point la protection de notre vie privée est devenue un enjeu important. On consomme, on utilise à tout va services et outils qui nous apportent un niveau de vie plus « confortable », sans se soucier des conséquences que tout cela pourrait avoir sur nos données personnelles. Framasoft, avec sa campagne « Dégooglisons Internet », tente de communiquer auprès du grand public l’importance de prendre de la distance avec les géants du Web et leurs services centralisés au profit de solutions libres et décentralisées. L’association pointe du doigt la situation de « quasi-monopole » exercée par certains acteurs, mettant en avant le fait que les services les plus populaires n’appartiennent en réalité qu’à une poignée de sociétés, à même d’avoir ainsi à leur disposition une bonne partie de nos données personnelles. Le constat est loin d’être nouveau, cependant la campagne menée par Framasoft sort du lot en proposant concrètement aux internautes une panoplie de services « maison » permettant de mieux contrôler leurs données. Une initiative que l’on ne peut que saluer.

Néanmoins, tout un chacun sera-t-il prêt à troquer Google Docs contre Framapad ou son compte Facebook contre Framasphère ? Rien n’est moins sûr. La plupart des internautes, même ceux qui ont conscience des risques liés à la protection de leur vie privée, ne seront pas prêts de changer si tôt leurs habitudes, car enfin pourquoi utiliser un outil qui se révélera peut-être moins simple d’utilisation, moins riche en fonctionnalités, moins « accessible » (comprenez par là qu’il sera plus compliqué de l’utiliser depuis son téléphone portable ou depuis sa tablette) et pas utilisé par ses amis/collègues/famille ? Au final, la plupart des utilisateurs ne souhaitent qu’une chose : que cela marche tout simplement et cela peu importe la philosophie qui entoure le projet qu’ils utilisent. Posez-vous une question cependant : seriez-vous prêts à sacrifier votre vie privée sur l’autel des dernières technologies ?

Je vous laisse réfléchir à cela et vous propose en attendant de faire un premier pas vers plus d’anonymat avec l’article phare de ce numéro consacré à Tor.

Belle année 2015 et bonne lecture !

Aline Hof

Le bimestriel des administrateurs de systèmes & réseaux et des utilisateurs de solutions open source

Né en 1999, SysOps Pratique (anciennement Linux Pratique) réunit toute l’information technique qui permettra de gérer de manière optimale son SI. Ses articles pratiques et retours d'expérience de professionnels du milieu couvrent notamment les thématiques suivantes : administration système & réseau, cloud, virtualisation, orchestration, conteneurisation, SysOps/DevOps, solutions professionnelles, cybersécurité...

2020 aura été une année marquante pour nos vies et nos sociétés. Il aura fallu se réinventer, trouver des solutions à des situations exceptionnelles. Dans les entreprises, l'Éducation ou la Santé, la mobilisation des ressources informatiques aura été maximale. Nos infrastructures auront ployé, tangué, parfois presque craqué, mais au final, cela aura tenu.

Dans cet article, nous réfléchirons aux besoins de sécurité auxquels nos serveurs devront répondre. Il sera d’ailleurs plus question d’architecture que de serveur personnel. Pourquoi cela ? Car nos besoins vont à coup sûr évoluer dans le temps. L’approche la plus pérenne sera donc de mener une réflexion basée sur des services et non sur un serveur unique. Nous allons aussi nous attacher à assurer la résilience de nos services de base. Nos choix d’architecture auront pour objectif de pouvoir mieux détecter, contrer et éventuellement réparer les dommages causés par une attaque informatique. Nous pourrons par exemple restaurer nos services si un attaquant réussissait à prendre le contrôle du serveur. Notre plan de bataille commencera par la définition des grandes lignes de notre infrastructure, puis par la sélection de nos fournisseurs. Nous déploierons ensuite le serveur avec un premier palier de sécurisation système.

Un MOOC pour se former au numérique responsable / Un livre blanc consacré aux assistants vocaux / Faciliter le réemploi d’ordinateurs usagés avec Emmabuntüs / Les services libres en ligne du collectif CHATONS / Un guide pour anticiper et réagir face aux ransomwares / Évaluer la maturité numérique de son entreprise