GNU/Linux Magazine 242

8,90 € TTC

Anciens Numéros

Actus & Humeur

p. 06 Les bases de LaTeX sous GNU/Linux et Windows

IA, Robotique & Science

p. 20 Résolution azimutale d’un RADAR à bruit : analyse et réalisation d’un RADAR à synthèse d’ouverture (SAR) par radio logicielle

Outils & Système

p. 38 Récit d’une réinstallation réussie (mais pas de tout repos)

Kernel & Bas niveau

p. 48 Principes de l’orienté objet en C++ : l’encapsulation

Libs & Modules

p. 56 Jouons avec l’obfuscation de code

Mobile & Web

p. 78 Créez un lecteur RSS avec PHP

Les services informatiques proposés par différentes sociétés constituent une véritable mine inépuisable de sujets pour mes éditos. Je ne saurais trop remercier les informaticiens qui ont œuvré pour élaborer ces services tout en espérant secrètement ne jamais avoir été impliqués dans leur formation soit à l’université soit dans le cadre d’une formation professionnelle. Ces remerciements ayant été effectués en préambule, sans vous faire languir plus longtemps, passons maintenant au cas de ce mois-ci.

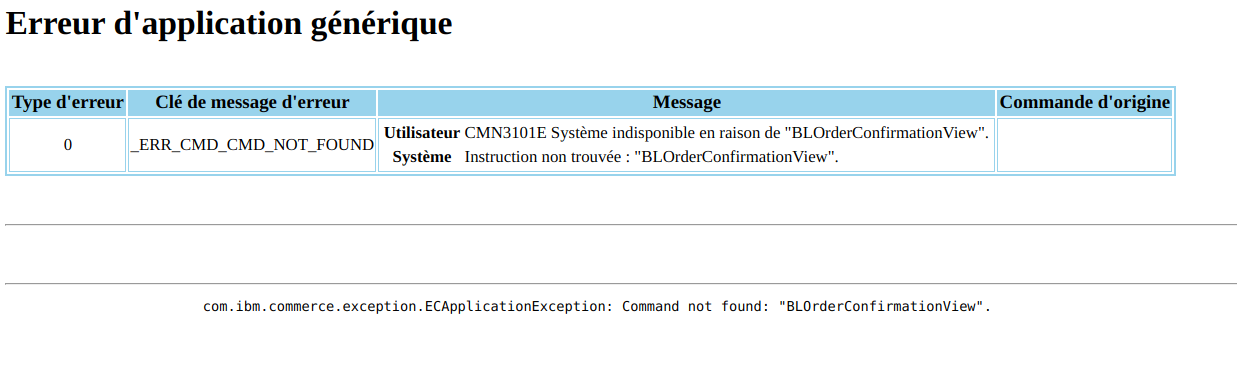

Il a récemment fallu que je commande en catastrophe du matériel électroménager (en général on est toujours très pressé quand une machine de lavage quelconque tombe en panne : ce n'est pas très amusant de faire la vaisselle ou de laver le linge à la main). Or donc, après avoir consciencieusement étudié les différentes offres, je fais mon choix, valide ma commande et paye. J'obtiens la page suivante :

Bon, on peut se dire que ce n'est pas très professionnel, mais que personne n'est à l'abri d'une erreur. Certes ! Mais le site sur lequel j'ai commandé n'est pas un obscur site marchand, ignoré de tous et développé comme il le pouvait par un petit commerçant indépendant : afficher les messages d'erreur sur un site en production constitue une erreur de sécurité de base. En effet, un pirate recherche un maximum d'informations lui permettant de limiter son champ d'investigation. Ici, simplement en tapant une recherche sur com.ibm.commerce.exception.ECApplicationException, on sait que le site exploite IBM WebSphere Commerce. Supposons qu'une faille ait été trouvée sur cette plateforme, le pirate n'a plus qu'à l'exploiter... bravo !

Afficher un message d'erreur n'engendrera pas nécessairement le piratage d'un site ou d'un système, mais pourquoi simplifier la vie des pirates alors qu'il suffit de générer des fichiers de log ? C'est à se demander si certains « informaticiens » ont réellement suivi un cursus informatique ! Le concept de crime d’écocide (destruction irrémédiable d’un écosystème intentionnellement ou non) est régulièrement débattu sans avoir été à ce jour adopté. Je propose un nouveau concept : le crime d’informaticide !

Pour vous remonter le moral, je vous laisse lire votre GNU/Linux Magazine de ce mois-ci... et je vous donne rendez-vous pour le prochain numéro !

Tristan Colombo

Le magazine de référence technique pour les développeurs sur systèmes open source et les ingénieurs R&D !

GNU/Linux Magazine s'adresse aux professionnels et aux particuliers désireux de mieux maîtriser les techniques et problématiques liées à la programmation et à l’utilisation de solutions open source. Tous les deux mois avec ses articles techniques, la publication couvre les thématiques suivantes : programmation système, algo, bas niveau, sécurité du code, développement web...