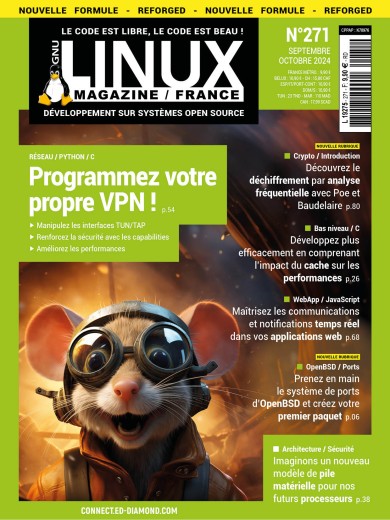

GNU/Linux Magazine 278

Créez votre premier rootkit !

- Créer le module noyau

- Intercepter les syscalls

- Élever ses privilèges

9,90 € TTC

Anciens Numéros

Actualité

p. 06 Quarante ans d’IOCCC : enfin les gagnants de l’édition 2024 !

Autour du code

p. 18 Dettes techniques, cas concrets, retours d’expérience

p. 20 Git : merge et rebase

Bas niveau & Reverse

p. 38 Les codes fantastiques : bas les masques !

Système & Libs

p. 40 Hack : utiliser les sous-titres comme source d'action durant une lecture audio

Sécurité & Crypto

p. 48 Comprendre pour se protéger : écrivez votre premier rootkit

WebDev & Réseau

p. 58 Concevez une application web de A à Z avec Taipy

Science & Algo

p. 72 Permutations aléatoires : comment battre les cartes avec Galois

Pourquoi personne ne parle d’eIDAS 2 ?

À l’heure où j’écris ceci, le « Digital ID » anglais défraye la chronique avec presque 3 millions de signatures sur une pétition visant à refuser son adoption [1].

Mais au-delà des considérations politiciennes, ce portefeuille d’identité numérique n’est que la transposition d’une réglementation européenne (2024/1183) déjà adoptée (mai 2024), qui oblige chaque État‑membre à mettre à disposition de chaque citoyen un portefeuille d’identité numérique d’ici fin 2026. Certes, l’Angleterre n’est plus dans l’Union européenne, mais c’est bel et bien d’un système similaire dont il s’agit : l’European Digital Identity Regulation, alias eIDAS 2.

En creusant un peu, on découvre que son implémentation en France prendra la forme d’une application pour smartphone (France Identité) s’appuyant sur la nouvelle CNI à puce (et NFC). Il est d’ailleurs déjà possible d’utiliser l’application et d’y rattacher sa CNI via NFC, même si le déploiement complet se fera courant 2026 avec la signature de documents et probablement le stockage de justificatifs (permis, etc.).

Ce qui est particulièrement perturbant, en dehors des inquiétudes, sur bien des plans, que peut susciter la mise en œuvre de cet EUropean Digital Identity (EUDI) Wallet, c’est le quasi-silence médiatique sur le sujet. Alors même que, outre-Manche, le débat fait rage, même s’il est vrai qu’à la base la notion même de « carte d’identité », comme elle est présente chez nous depuis 70 ans, n’existe pas du tout, ni aux USA d’ailleurs (ce qui m’a également surpris en l’apprenant).

Les enjeux, les problématiques et les risques sont pourtant colossaux sur bien des aspects, tout comme le nombre de personnes impactées. Je ne peux donc que vous recommander de vous renseigner préventivement sur le sujet, car j’ai bien l’impression que dans les 12 mois à venir, ceci semblera sortir de nulle part pour pas mal de monde...

Denis Bodor

Le magazine de référence technique pour les développeurs sur systèmes open source et les ingénieurs R&D !

GNU/Linux Magazine s'adresse aux professionnels et aux particuliers désireux de mieux maîtriser les techniques et problématiques liées à la programmation et à l’utilisation de solutions open source. Tous les deux mois avec ses articles techniques, la publication couvre les thématiques suivantes : programmation système, algo, bas niveau, sécurité du code, développement web...