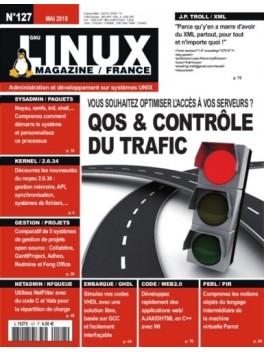

GNU/Linux Magazine 127

Vous souhaitez optimiser l'accès à vos serveurs ? QOS & Contrôle du trafic

En savoir plus6,50 € TTC

Anciens Numéros

- Kernel

- p. 4 Noyau 2.6.34

- p. 15 Quicktip : un module qui gère /proc

- SysAdmin

- p. 16 Comprendre le boot d’un système Linux

- p. 26 Les gestionnaires de projets sous Linux

- NetAdmin

- p.32 QoS et gestion du trafic avec Traffic Control

- p. 49 Le marquage de paquets et la répartition de charge avec la queue netfilter

- Embarqué

- p. 54 Prise en main de GHDL, le simulateur VHDL GNU

- p. 60 Rencontre avec Tristan Gingold, l’auteur de GHDL

- p. 64 Ben NanoNote, un GNU/Linux dans la poche

- Hack

- p. 68 Perles de Mongueurs - Produire un PDF au format booklet

- Repères

- p. 70 Parce qu’y’en a marre - XML à toutes les sauces

- Code(s)

- p. 78 Introduction à la bibliothèque Wt

- p. 86 Le langage PIR, quatrième partie

Le magazine de référence technique pour les développeurs sur systèmes open source et les ingénieurs R&D !

GNU/Linux Magazine s'adresse aux professionnels et aux particuliers désireux de mieux maîtriser les techniques et problématiques liées à la programmation et à l’utilisation de solutions open source. Tous les deux mois avec ses articles techniques, la publication couvre les thématiques suivantes : programmation système, algo, bas niveau, sécurité du code, développement web...

La prise en compte de la sécurité au plus tôt lors de la construction d’un produit est essentielle, mais pas suffisante pour répondre aux exigences du CRA. Comment intégrer la sécurité dans l’usine logicielle puis en phase de run lorsque le produit est en production et/ou déployé chez les clients ?

La révélation de l'Opération Triangulation par Kaspersky, une attaque dont ils ont été la cible en 2023, a mis en lumière une campagne d'espionnage particulièrement sophistiquée ciblant les appareils iOS. Fait exceptionnel pour ce type de menaces, les échantillons du logiciel espion ont été publiés, ouvrant la voie à une analyse détaillée des techniques de surveillance employées. Cet article se propose d’examiner les traces laissées par ces techniques, notamment l’enregistrement du microphone et la prise d’information de la configuration du téléphone, et les méthodes permettant de les détecter.

Ces dernières années, les environnements Active Directory ont subi de nombreuses attaques de plus en plus sophistiquées. Aujourd’hui, ils sont les cibles privilégiées des attaquants en raison des accès et des fonctionnalités qu’ils offrent. En cas de première intrusion réussie, la compromission peut être totale si un seul compte à privilège est compromis, il est donc crucial de limiter l’exposition de ces comptes. Cet article a pour but de présenter la méthodologie de déploiement d’une architecture en tiers en se basant sur un retour d’expérience concret.