GNU/Linux Magazine HS 76

Sécurité & Linux

Optimisez la protection de votre système LInux et de vos applications !

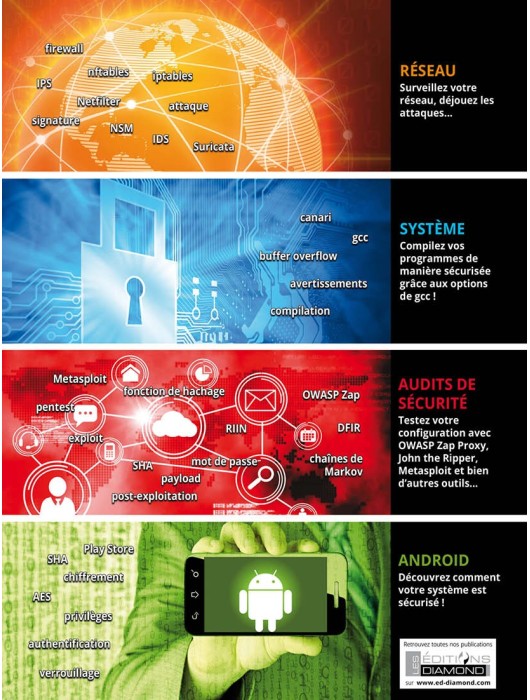

- Réseau

- Système

- Audit de sécuirté

- Android

12,90 € TTC

Anciens Numéros

Réseau

p. 08 Suricata, dévoilez la face sécurité de votre réseau

p. 22 Nftables, une révolution dans le pare-feu Linux

Système

p. 38 Les options de sécurité de gcc

Audit de sécurité

p. 56 Réponse à Incidents et Investigation Numérique en Open Source

p. 74 Tester la sécurité d'une application Web avec OWASP Zap Proxy

p. 80 Prise en main d'un outil de cassage d'empreintes de mots de passe : John the Ripper

p. 94 Introduction à Metasploit

Android

p. 110 La sécurité sous Android

Le domaine de la sécurité n’est pas réservé à un groupe d’experts ne s’intéressant qu’à ce sujet. Nous aussi, développeurs et administrateurs système et réseau, nous devons nous préoccuper de sécuriser nos applications et installations sans que cela ne devienne pour autant notre activité principale.

Comment faire en sorte qu’un programme soit le moins vulnérable possible à différents types d’attaques ? Comment protéger ses serveurs et surveiller leur activité pour s’assurer qu’aucun d’entre eux n’est compromis ? Voilà les questions auxquelles ce guide va tenter d’apporter des réponses ou, pour le moins, des pistes de réflexion en abordant différents thèmes de la sécurité informatique :

- la sécurité réseau avec la présentation du logiciel de surveillance Suricata et du pare-feu nftables ;

- la sécurité système avec des explications sur la manière d’utiliser les options de gcc pour compiler vos programmes de manière plus sécurisée et surtout quand utiliser ces options ;

- les tests de pénétration ou comment tester vos applications, vos serveurs et vos mots de passe pour vous assurer qu’ils ne sont pas trop simples à corrompre ;

- et enfin, la sécurité Android avec une présentation de l’architecture de la protection du système.

Nous sommes tous concernés par la sécurisation de nos programmes et de nos machines.

Ce n’est pas une fois que des données ont été perdues, des serveurs utilisés à des fins malveillantes qu’il faut se rendre compte du problème... c’est bien avant ! Le risque existe et existera toujours. On ne peut que le minimiser en s’assurant qu’il ne soit pas trop simple pour un pirate d’atteindre son objectif. Même si cette manœuvre ne nous garantit pas un risque zéro, il faut accepter de « perdre » un peu de temps en tests divers sous peine de s’en mordre les doigts par la suite...

Tristan Colombo

Le magazine de référence technique pour les développeurs sur systèmes open source et les ingénieurs R&D !

GNU/Linux Magazine s'adresse aux professionnels et aux particuliers désireux de mieux maîtriser les techniques et problématiques liées à la programmation et à l’utilisation de solutions open source. Tous les deux mois avec ses articles techniques, la publication couvre les thématiques suivantes : programmation système, algo, bas niveau, sécurité du code, développement web...