Anciens Numéros

Sommaire

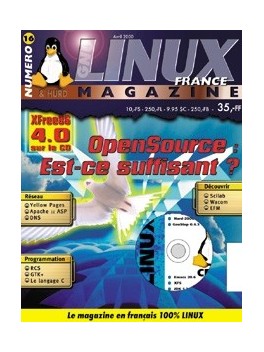

Nous verrons, dans ce numéro, comment bien composer son CV avec LaTeX, l outil idéal pour ce genre de travail. Une nouvelle section consacrée au Hurd fait son apparition dans la rubrique Actu. Vous pourrez ainsi suivre le développement et l évolution de Hurd. Vous découvrirez également le Common Unix Printing System, les pages ASP, EFM et bien d autres choses. Et bien sûr, les articles habituels consacrés à la programmation.

Le magazine de référence technique pour les développeurs sur systèmes open source et les ingénieurs R&D !

GNU/Linux Magazine s'adresse aux professionnels et aux particuliers désireux de mieux maîtriser les techniques et problématiques liées à la programmation et à l’utilisation de solutions open source. Tous les deux mois avec ses articles techniques, la publication couvre les thématiques suivantes : programmation système, algo, bas niveau, sécurité du code, développement web...

Que de chemin parcouru depuis le « fardier à vapeur » de Nicolas-Joseph Cugnot en 1769, le premier moteur à combustion conçu en 1807 par François Isaac de Rivaz, ou encore l'essor industriel du 19ᵉ siècle porté par des pionniers comme les frères Renault, Louis et Armand Peugeot en France ! Ces véhicules, autrefois principalement mécaniques, sont aujourd'hui dotés de systèmes électroniques complexes qui, s'ils offrent confort et fonctionnalités avancées, attirent également l'attention des experts en cybersécurité – mais aussi, malheureusement, celle de véritables attaquants capables de porter préjudice tant à l'image d'une marque qu'à la sécurité personnelle des conducteurs.

Quand on parle de Car Hacking, le thème généralement abordé est le bus CAN, permettant l’échange de données entre différents calculateurs embarqués, les ECU. Or, l’analyse des données transitant sur ces bus ne représente qu’une infime partie du temps passé lors d’un audit, la recherche de vulnérabilités se passant essentiellement devant votre désassembleur préféré. Dans cet article, découvrons comment débuter la rétro-ingénierie de calculateurs et explorons quelques techniques permettant l’identification de fonctions spécifiques au domaine automobile.

Depuis plus de quatre ans, nous étudions chez Synacktiv les systèmes embarqués des dernières générations de Tesla, notamment dans le cadre du concours Pwn2Own. Au fil de nos recherches, nous avons analysé ces systèmes du point de vue des attaquants et avons dû faire face aux nombreux durcissements et contre-mesures mis en place par le constructeur. Cet article propose un aperçu de l’architecture de sécurité de ces véhicules.