Hackable Magazine 11

DOMOTIQUE

Pilotez l’aération de votre habitat !

- Température et humidité : pourquoi automatiser la ventilation ?

- Assemblez et configurez votre installation

- Programmez la gestion de la VMC

- Ajoutez une interface web de gestion

En savoir plus

7,90 € TTC

Anciens Numéros

SOMMAIRE :

Actualités

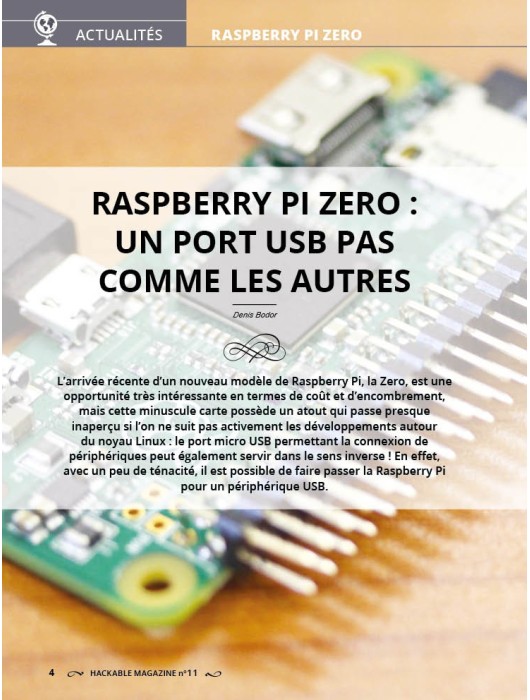

p. 04 Raspberry Pi Zero : un port USB pas comme les autres

Ardu'n'co

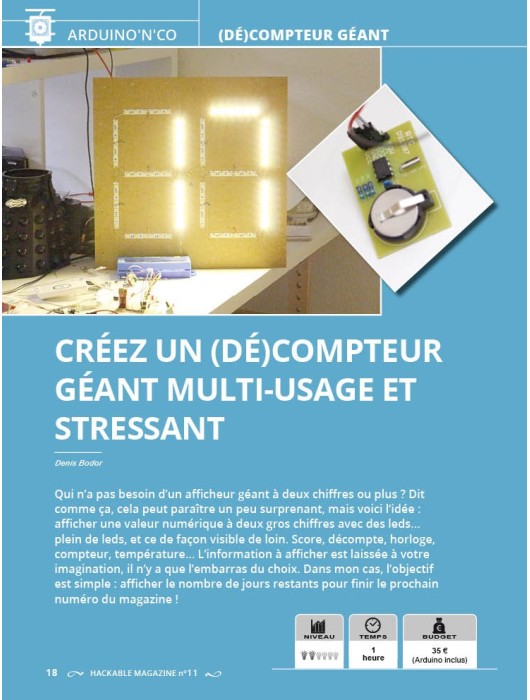

p. 18 Créez un (dé)compteur géant multi-usage et stressant

p. 32 Utilisez des leds comme capteurs de lumière

p. 38 Créez une serrure à carte/tag RFID

En couverture

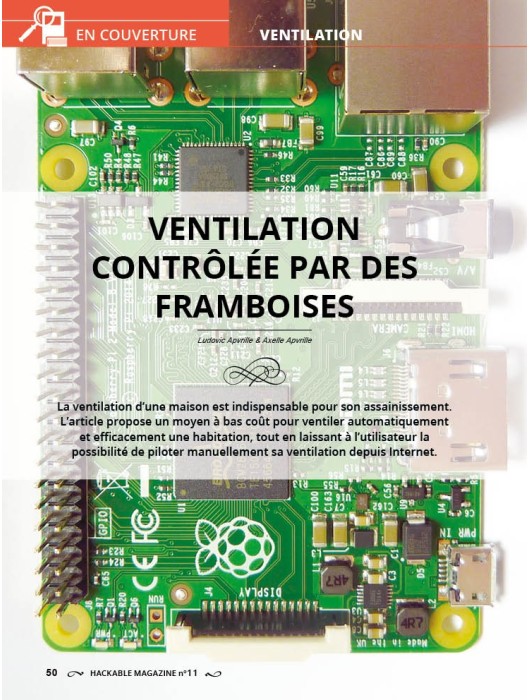

p. 50 Ventilation contrôlée par des framboises

Embarqué & informatique

p. 77 Gérez efficacement vos installations/désinstallations de logiciels dans Raspbian

p. 76 Gérez vos installations/désinstallations de logiciels dans Raspbian : les commandes avancées

p. 82 OctoPrint : transformez votre Raspberry Pi en serveur d'impression 3D

EDITO :

Mars, enfin ! Non, pas la planète, celle-ci est malheureusement encore hors de portée de nos bidouillages et autres projets qui n’ont, pour l’instant, aucune prétention spatiale. Je parle naturellement du mois et du changement de saison qui l’accompagne : le printemps ! Qui dit changement de saison dit implicitement changement d’habitudes en termes de gestion de son habitat. En dehors du traditionnel nettoyage de printemps, consistant pour ma part à simplement déplacer les choses que je ne jette pas (on sait jamais, ça peut servir), c’est l’occasion de prévoir des travaux et des projets en prévision de l’été, période plus chaude, voire caniculaire. Voilà précisément ce qu’ont fait Axelle et Ludovic Apvrille en se penchant sur la problématique de la gestion de l’aération de leur lieu de vie. L’objectif est simple : s’assurer le maintien d’un environnement sain, à la température et à l’hygrométrie contrôlées et, par la même occasion, réaliser des économies en profitant des conditions climatiques extérieures, fonctions des moments de la journée. Ils partagent donc ici avec nous leur installation basée sur le contrôle d’une VMC tout à fait standard par Raspberry Pi et un ensemble de configurations originales. Bien entendu, comme à son habitude, le magazine ne se contentera pas de ce seul sujet et explorera, encore une fois, bien des domaines de bien des façons. Mais je vous laisse découvrir cela par vous-même sans plus attendre, retournant pour ma part à la construction des projets qui peupleront les prochains numéros (quand ils se décideront à fonctionner correctement).

Denis Bodor

Le bimestriel spécialisé dans l'électronique numérique et l'embarqué !

Né en 2014, Hackable est un bimestriel destiné aux professionnels et particuliers souhaitant découvrir et progresser dans les domaines de l’électronique numérique et de l’embarqué. Il fournit un contenu riche orienté vers une audience désireuse de bénéficier d'une veille technologique différente et résolument pratique. Le contenu du magazine est conçu de manière à permettre une mise en pratique directe des connaissances acquises et apprendre tout en faisant.

Thématique privilégiée pour la réalisation de démonstrations techniques à des fins promotionnelles, le MouseJacking n’en demeure pas moins un vecteur crédible pour l’obtention d’un accès initial dans le cadre d’un exercice Red Team. Nous vous proposons un retour d’expérience d’une telle opération en espérant vous convaincre de l’intérêt à porter à ces techniques.

Ces derniers temps, on ne parle que d'IA (enfin, on parle de LLM, ou Large Language Model, mais c'est moins vendeur). Les marchés financiers en raffolent et, corollaire évident, les entreprises se démènent pour en ajouter là où elles peuvent. Évidemment, le revers de la médaille de cette course effrénée est l'ajout encore peu maîtrisé de fonctionnalités riches pouvant introduire des vecteurs de compromission au sein d'applications sensibles. Le but de cet article est donc de faire un retour à travers mes audits ainsi que sur l’état de l’art, établi suite aux publications de l’OWASP, afin de déterminer le risque pour une entreprise qui souhaite ajouter de l’IA sous la forme d’un chatbot.

Chaque semaine, des milliers de nouvelles vulnérabilités sont découvertes, analysées et publiées. Fin octobre 2025, le National Vulnerability Database (également connu sous le nom de [NVD]) a recensé 40 525 vulnérabilités pour l’année en cours, impliquant une légère augmentation par rapport à 2024. Parmi elles, de nombreuses sont jugées hautement critiques entraînant une course sans fin pour les équipes qui doivent trier, prioriser et corriger tout en assurant le fonctionnement des systèmes. En complément, les équipes font face à de nouvelles exigences imposées par les réglementations impliquant des traitements adaptés. Comment cette explosion du nombre de vulnérabilités peut-elle être gérée tout en respectant les exigences amenées par les nouvelles réglementations européennes ?