GNU/Linux Magazine HS 79

12,90 € TTC

Anciens Numéros

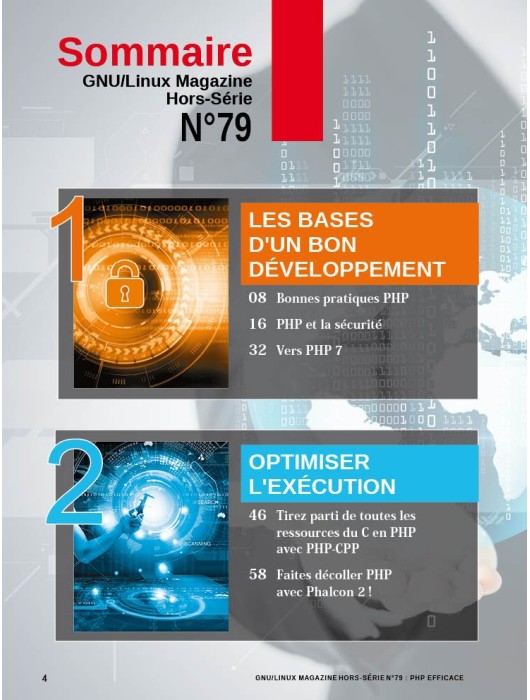

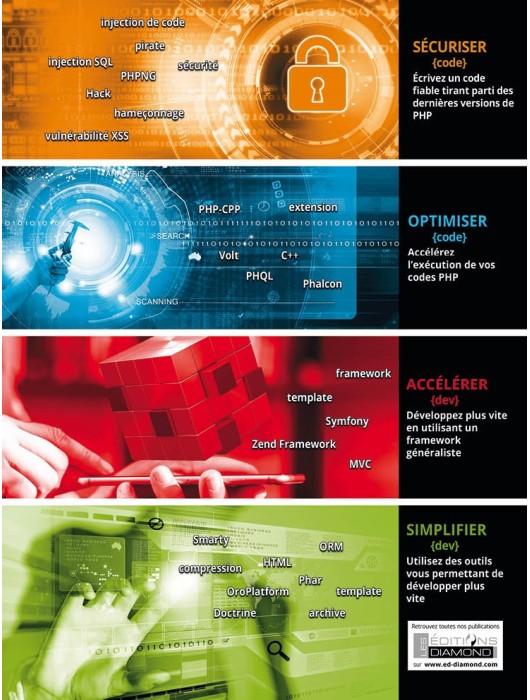

Les bases d'un bon développement

p.08 Bonnes pratiques

p.16 PHP et la sécurité

p.32 Vers PHP 7

Optimiser l'exécution

p.46 Tirez parti de toutes les ressources du C en PHP avec PHP-CPP

p.58 Faites décoller PHP avec Phalcon 2 !

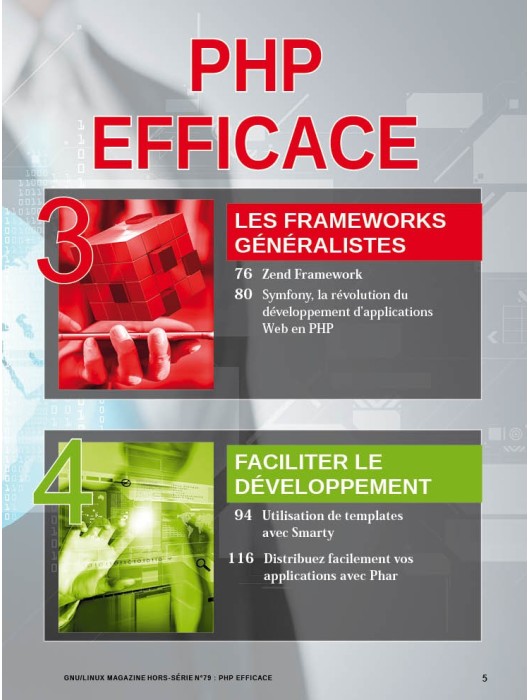

Les frameworks généralistes

p.76 Zend Framework

p.80 Symfony, la révolution du développement d’applications Web en PHP

Faciliter le développement

p.94 Utilisation de templates avec Smarty

p.116 Distribuez facilement vos applications avec Phar

PHP a 20 ans ! Bon anniversaire PHP !

Après une adolescence tumultueuse et une opposition farouche à l’autorité parentale, il semblerait que PHP ait fini par devenir adulte avec une version 7 à venir... plus de dix ans après la version 5 (oui, la crise d’adolescence a fait passer la version 6 à la trappe).

Dans sa jeunesse, PHP a toujours eu un caractère qualifié de « facile ». C’est sans doute pour cela qu’il est utilisé par de très nombreux sites et applications Web. Toutefois, cette « facilité » a un inconvénient : nombre de personnes se sont précipitées vers lui, s’autoqualifiant ensuite de « développeur Web ». Malheureusement, la souplesse de PHP qui est une force pour qui en use intelligemment peut rapidement tourner au désastre si l’on ne sait pas ce que l’on fait. Même avec la version 7 à venir il est donc essentiel de savoir s’adresser à PHP de manière à ce qu’il comprenne précisément ce qu’on lui dit et que les personnes présentes puissent également prendre part à la discussion. En informatique, on appelle cela les « bonnes pratiques ».

C’est cet ensemble de « règles » que nous avons cherché à recueillir dans ce hors-série : comment s’assurer de la sécurité de son site, comment optimiser l’exécution d’une application ou encore comment choisir un framework permettant de développer plus rapidement. Ces informations ne vous permettent pas d’apprendre à programmer en PHP, mais de programmer mieux... en tout cas, nous l’espérons !

La Rédaction

Le magazine de référence technique pour les développeurs sur systèmes open source et les ingénieurs R&D !

GNU/Linux Magazine s'adresse aux professionnels et aux particuliers désireux de mieux maîtriser les techniques et problématiques liées à la programmation et à l’utilisation de solutions open source. Tous les deux mois avec ses articles techniques, la publication couvre les thématiques suivantes : programmation système, algo, bas niveau, sécurité du code, développement web...

Derrière ce titre modéré, il aurait été trop facile d’être provocateur, se cache une référence que nos lecteurs historiques auront relevée. Il y a plus de dix ans maintenant, au SSTIC 2008, Cédric Blancher donnait une conférence dont le titre était : « Dépérimétrisation : Futur de la sécurité ou pis aller passager ? ». Les constats de l’époque, qui ne doivent pas être loin pour de nombreuses entreprises encore aujourd’hui, sont que les paradigmes de sécurité des réseaux informatiques ont des limites importantes : difficulté à mettre en place du contrôle d’accès ainsi qu’une segmentation et un filtrage réseau efficace.

La localisation, la navigation et le transfert de temps (PNT) par constellation de satellites, et notamment le Système de Positionnement Global (GPS), sont devenus omniprésents dans notre quotidien. Le brouillage – volontaire ou non – et le leurrage de ces signaux très faibles sont désormais accessibles à tout le monde, mais les subir n’est pas une fatalité : nous allons aborder les méthodes pour se protéger de tels désagréments afin de retrouver les services d’origine en annulant ces interférants par une approche multi-antennes.

Afin de mettre en application les exigences de contrôle de conformité (article 24 du RGPD), les directions générales, qu’elles aient désigné ou non un Délégué à Protection des Données (DPD), doivent mettre en œuvre des contrôles concernant les répartitions de responsabilités entre les acteurs impliqués par le traitement et l’application de règles opposables, l’effectivité des droits des personnes concernées, la sécurité des traitements et la mise à disposition des éléments de preuve pour démontrer la conformité des traitements de données à caractère personnel.