GNU/Linux Magazine HS 84

12,90 € TTC

Anciens Numéros

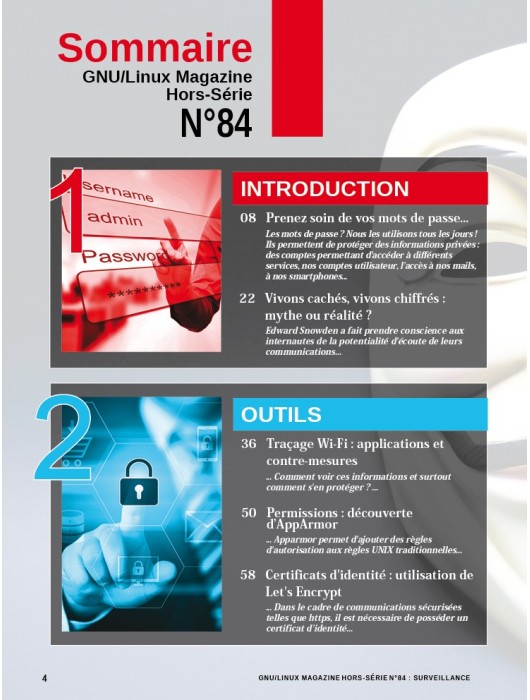

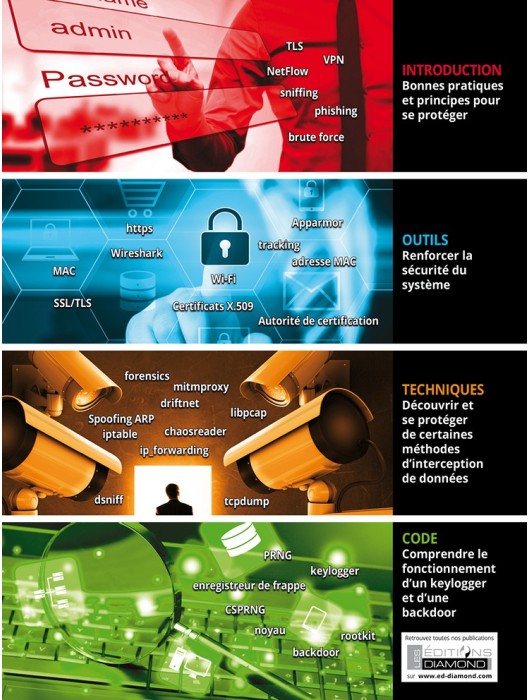

Introduction

p. 08 Prenez soin de vos mots de passe...

p. 22 Vivons cachés, vivons chiffrés : mythe ou réalité ?

Outils

p. 36 Traçage Wi-Fi : applications et contre-mesures

p. 50 Permissions : découverte d’AppArmor

p. 58 Certificats d'identité : utilisation de Let's Encrypt

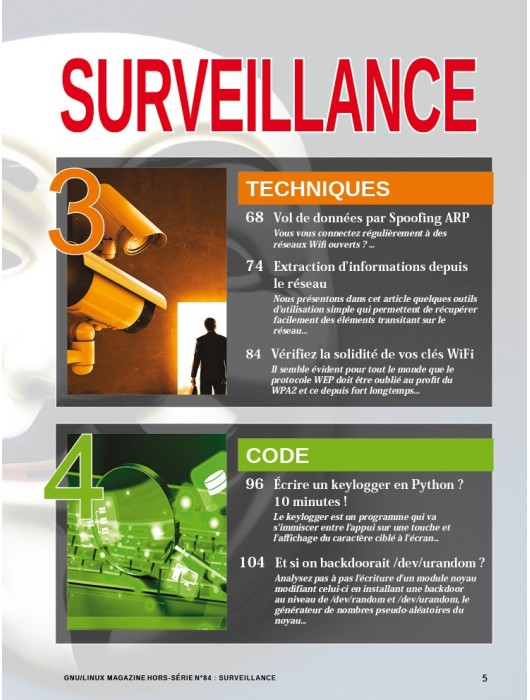

Techniques

p. 68 Vol de données par Spoofing ARP

p. 74 Extraction d’informations depuis le réseau

p. 84 Vérifiez la solidité de vos clés WiFi

Code

p. 96 Écrire un keylogger en Python ? 10 minutes !

p. 104 Et si on backdoorait /dev/urandom ?

« LA GUERRE C’EST LA PAIX

LA LIBERTÉ C’EST L’ESCLAVAGE

L’IGNORANCE C’EST LA FORCE »

Quoi de mieux que ces slogans de l’AngSoc [1] pour débuter ce hors-série n°1984 ? La littérature et le cinéma ne sont pas avares de ces situations mettant en scène des régimes totalitaires, désireux de tout contrôler, de tout savoir. On peut citer « Hunger Games » en livre [2] et en film [3], ou encore ce bon vieux George Orwell et son fameux Big Brother dans 1984, ainsi que la bande dessinée (et plus tard le film) « V pour Vendetta » [4][5]. Vous aurez d’ailleurs peut-être reconnu en couverture le masque de Guy Fawkes, ce conspirateur anglais mort en 1605, dont le masque est utilisé par V.

De nos jours la surveillance est partout : caméras, profilages numériques, géolocalisation, etc. Nous laissons de plus en plus de « traces » sur Internet et nos communications se font pratiquement essentiellement par la voie numérique. Il n’y a donc pas que les données, au sens de fichiers, qui sont informatives : les sites internet que vous consultez et les recherches que vous effectuez dans votre moteur de recherche (qui se trouve être la plupart du temps Google) peuvent servir à élaborer votre profil de manière assez fiable. En couplant ces informations avec d’autres, glanées éventuellement dans vos mails (qui a parlé de Gmail ?), vous serez très précisément profilé de manière tout à fait légale. Ainsi, avant d’envisager de potentielles attaques, il serait peut-être bon de reconsidérer en premier lieu certaines habitudes d’utilisation. Ces données sont disponibles et ne vous portent pas préjudice tant que les lois nous protègent, mais les lois changent (cf. la loi relative au renseignement qui laisse la porte ouverte à des détournements tels qu’ont pu les imaginer les auteurs cités précédemment).

Rappelez-vous des images filmées dans les locaux de TV5 lors de leur cyberattaque de 2015 : des post-its collés un peu partout avec les identifiants et mots de passe de connexion. La plupart des attaques n’ont pas à être très complexes ni réfléchies de longs mois durant, il suffit d’une erreur commise quelque part dans le système qui facilitera l’accès de l’attaquant. En tant qu’informaticiens, nous sommes tous capables de comprendre l’irresponsabilité de coller les mots de passe sur les machines, c’est un peu comme si Jules César envoyait ses légionnaires vétérans attaquer en formation de tortue... sans bouclier. Il est difficile de lutter contre l’erreur humaine, mais la prise de conscience du danger, amène souvent à modifier son comportement. C’est ce que nous vous proposons dans ce hors-série : comprenez les attaques, testez-les sur vos systèmes pour pouvoir vous en protéger !

La Rédaction

[1] ORWELL G., « 1984 »

[2] COLLINS S., « Hunger Games »

[3] « Hunger Games », « L’embrasement », « La révolte partie 1 » et « La révolte partie 2 », Lions Gate Film

[4] MOORE A. et LLOYD D., « V pour Vendetta », Urban Comics

[5] « V pour Vendetta », Warner Bros

Note : GNU/Linux Magazine HS n°84 vise un large public de personnes souhaitant élargir ses connaissances en se tenant informées des dernières techniques et des outils utilisés afin de mettre en place une défense adéquate. Ce hors-série propose des articles complets et pédagogiques afin d’anticiper au mieux les risques liés au piratage et les solutions pour y remédier, présentant pour cela des techniques offensives autant que défensives, leurs avantages et leurs limites, des facettes indissociables pour considérer tous les enjeux de la sécurité informatique.

Le magazine de référence technique pour les développeurs sur systèmes open source et les ingénieurs R&D !

GNU/Linux Magazine s'adresse aux professionnels et aux particuliers désireux de mieux maîtriser les techniques et problématiques liées à la programmation et à l’utilisation de solutions open source. Tous les deux mois avec ses articles techniques, la publication couvre les thématiques suivantes : programmation système, algo, bas niveau, sécurité du code, développement web...