Linux Pratique HS 44

Libérez-vous de l'emprise des GAFA !

En savoir plus12,90 € TTC

Anciens Numéros

Actus

p.08 Brèves

p.10 Côté livres…

p.09 Votre agenda

Sciences

p.12 Kile : un environnement LaTeX intégré pour vous aider à rédiger

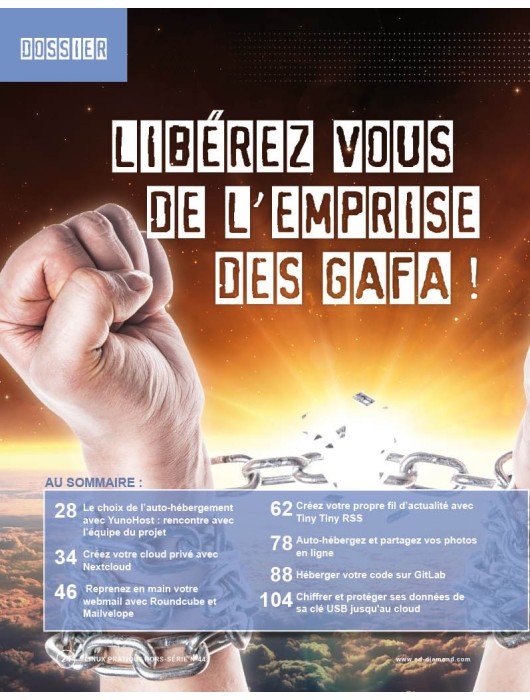

Dossier : Libérez-vous de l'emprise des GAFA !

p.28 Le choix de l’auto-hébergement avec YunoHost : rencontre avec l’équipe du projet

p.34 Créez votre cloud privé avec Nextcloud

p.46 Reprenez en main votre webmail avec Roundcube et Mailvelope

p.62 Créez votre propre fil d’actualité avec Tiny Tiny RSS

p.78 Auto-hébergez et partagez vos photos en ligne

p.88 Héberger votre code sur GitLab

p.104 Chiffrer et protéger ses données de sa clé USB jusqu'au cloud

Société

p.116 Interview du plus ancien FAI de France en activité

Code

p.120 Créer vos feuilles de tournoi avec jQuery Bracket

« On the Internet, nobody knows you’re a dog », souvenez-vous de cet adage du début des années 90, qui célébrait l’espace d’anonymat qu’offrait Internet. Les choses ont bien changé 25 ans plus tard, avec le succès rencontré par les services en ligne, la popularité grandissante des réseaux sociaux, et surtout le développement d’une économie numérique basée en grande partie sur la collecte et l’exploitation de nos données personnelles.

Nos habitudes d’utilisation des outils informatiques ont évolué, le Web fait désormais partie intégrante de celles-ci, tant et si bien que la plupart d’entre nous se « connectent » quotidiennement (nous étions 43,5 millions d’internautes français quotidiens en novembre [1]) et même plusieurs fois par jour. Les jeunes (tranche des 15-24 ans) passeraient ainsi plus de temps sur Internet que devant un téléviseur. L’arrivée des terminaux mobiles a également énormément changé la donne au détriment du traditionnel poste de travail : toujours en novembre, nous aurions passé en moyenne 33 minutes de notre temps sur un ordinateur contre 52 minutes sur mobile.

Nous occupons pour la majorité d’entre nous une grande partie de ce temps en ligne à explorer les sites et services des géants du Web (Google, Facebook, Amazon, Twitter, Yahoo!... font partie du top 50 des sites des plus visités dans le monde [2]), à qui nous laissons de nombreuses traces de notre passage. Nous avons en effet pris l’habitude de leur confier nos données personnelles, nos habitudes de navigation, mais aussi d’achat. Les réseaux sociaux, plus particulièrement, en se posant en vrais journaux de bord numériques de nos vies en savent énormément sur nous. Toutes ces empreintes que nous disséminons aux quatre coins de la Toile ont permis de nous forger peu à peu une forme « d’identité numérique ». Ces données sont aujourd’hui recueillies, traitées et exploitées au maximum et font la richesse des acteurs du numérique. Nous sommes décidément bien loin du contexte dans lequel se plaçait le Web des années 90. Mais comment faire alors pour reprendre le contrôle de ses données ? C’est tout l’objet du dossier du présent numéro qui vous fournira diverses pistes pour retrouver un minimum d’indépendance au milieu de cette énorme Toile régie en grande partie par les intérêts d’une poignée d’acteurs. Bonne lecture !

Aline Hof

[1] https://www.mediametrie.fr/fr/audience-internet-global-en-france-en-novembre-2018

[2] https://fr.wikipedia.org/wiki/Sites_internet_les_plus_visit%C3%A9s

Le bimestriel des administrateurs de systèmes & réseaux et des utilisateurs de solutions open source

Né en 1999, SysOps Pratique (anciennement Linux Pratique) réunit toute l’information technique qui permettra de gérer de manière optimale son SI. Ses articles pratiques et retours d'expérience de professionnels du milieu couvrent notamment les thématiques suivantes : administration système & réseau, cloud, virtualisation, orchestration, conteneurisation, SysOps/DevOps, solutions professionnelles, cybersécurité...

2020 aura été une année marquante pour nos vies et nos sociétés. Il aura fallu se réinventer, trouver des solutions à des situations exceptionnelles. Dans les entreprises, l'Éducation ou la Santé, la mobilisation des ressources informatiques aura été maximale. Nos infrastructures auront ployé, tangué, parfois presque craqué, mais au final, cela aura tenu.

Nos serveurs présentent désormais une surface d’attaque réseau maîtrisée et une sécurisation système d’un niveau cohérent avec notre modèle de menaces. De même, le service SSH tournant sur ces serveurs est configuré de manière optimisée. Nous pouvons donc être relativement sereins si nos adversaires sont d’un niveau intermédiaire. Et si malgré toutes ces protections, une attaque comme un rançongiciel réussissait ? Et bien dans ce cas-là, pour l’instant, notre infrastructure serait particulièrement vulnérable. Aucune sauvegarde externalisée. Pas de centralisation des traces. Une supervision sécurité inexistante. Remédions à cette situation afin d’élever le niveau de maturité de la sécurité de notre infrastructure.

Maintenant que notre serveur principal est déployé et que nous y avons appliqué un premier niveau de sécurisation système, occupons-nous de sa sécurisation réseau. Nous allons détailler en quoi les attaques réseau sont primordiales dans notre modèle de menace. Comme nous le verrons, l’accès distant est le risque principal qui guette nos serveurs. Nous allons mettre en œuvre une sécurité en profondeur et les mesures de protection réseau en seront une de ses dimensions importantes.