Hackable Magazine 58

RASPBERRY PI / CAMERA / MOTIONEYE :

Domotique & vidéosurveillance

- Transformez vos Pi en IPcam

- Détectez les mouvements

- Déclenchez des actions

- Intégrez le tout à Home Assistant

14,90 € TTC

Anciens Numéros

Actualité

p. 04 FSiC2024 : L’Open Silicium décolle à Paris !

Domotique & Capteurs

p. 38 Mettre en place une surveillance domotique avec Raspberry Pi

SBC & Raspberry Pi

p. 50 S'initier à OpenCL sur Raspberry Pi 3

Microcontrôleurs & Arduino

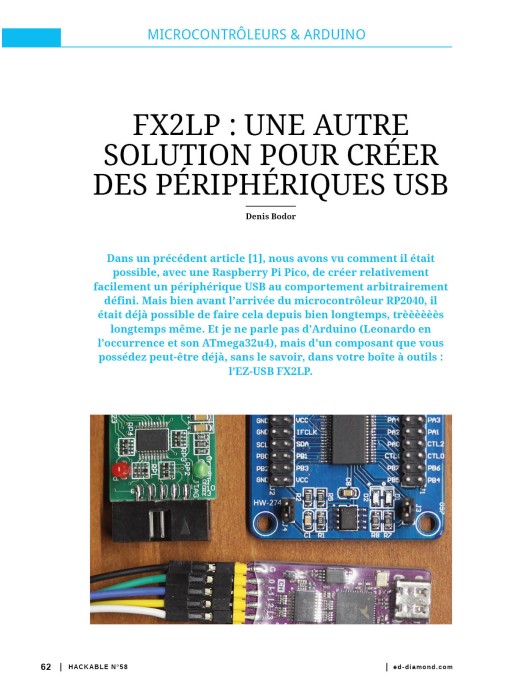

p. 62 FX2LP : une autre solution pour créer des périphériques USB

Sécurité

p. 80 Sécuriser tout et n'importe quoi avec des mini-signatures

FPGA & Gateware

p. 100 LiteX : Linux sur un SoC RISC-V en FPGA

Une vidéo récente sur la chaîne secondaire de Matthias Wandel [1] m’a récemment fait vérifier presque l’ensemble des câbles que j’utilise pour mes montages et autres expériences. En effet, Matthias, qui généralement diffuse du contenu autour du travail du bois, a constaté que ses câbles munis de pinces, achetés très récemment, présentaient une résistance relativement surprenante, quelque 300 mΩ pour 15 cm, ce qui n’est peut-être pas un problème pour des signaux (selon la fréquence), mais en est clairement un pour une alimentation.

Habituellement, il s’agit généralement d’un problème de fabrication au niveau des connexions (en particulier pour les pinces) et ajouter un point de soudure règle le problème. Mais ici, le souci était différent : il s’est finalement avéré que non seulement le nombre de brins était très faible, mais qu’en plus, il ne s’agissait pas du tout de cuivre ou d’aluminium, seulement de fer plaqué cuivre, expliquant totalement les surprenantes mesures. Depuis peu donc, les câbles et clips « chinois », tels qu’on en trouve un peu partout pour peu cher (typiquement AliExpress et consorts), viennent tout juste de drastiquement chuter en qualité...

L’astuce accompagnant la vidéo consiste à tout simplement utiliser un aimant néodyme et voir si effectivement nous avons affaire à un alliage ferromagnétique ou non. Et effectivement, j’en avais quelques-uns dans ma collection (dont un clip de test SIOC-8 !). Notez au passage que la vidéo teste ainsi également un câble de souris, mais là, en vérité, ceci est parfaitement normal, c’est le blindage tressé protégeant le câble, pas de quoi s’inquiéter.

Ce qui inquiétant, en revanche, et bien plus que la méfiance d’usage dont il faut toujours faire preuve en achetant à certains endroits du Net, est le fait que ce type de production n’est absolument pas réservé au marché « extérieur ». Les câbles, composants et matériaux bas de gamme, copiés, plagiés à bas coût... infestent également le marché chinois lui-même, se retrouvent « sourcés » pour des produits plus légitimes et impactent également les progrès techniques de ce pays, qui prend déjà ses aises côté sécurité sur d’autres plans (comme les boosters de fusées qui retombent de-ci de-là).

C’est une contamination à la source de la chaîne de production, tel qu’on le voit déjà pour les circuits intégrés contrefaits. Tout ceci va, à un moment, tourner très mal...

Denis Bodor

Le bimestriel spécialisé dans l'électronique numérique et l'embarqué !

Né en 2014, Hackable est un bimestriel destiné aux professionnels et particuliers souhaitant découvrir et progresser dans les domaines de l’électronique numérique et de l’embarqué. Il fournit un contenu riche orienté vers une audience désireuse de bénéficier d'une veille technologique différente et résolument pratique. Le contenu du magazine est conçu de manière à permettre une mise en pratique directe des connaissances acquises et apprendre tout en faisant.

Derrière ce titre modéré, il aurait été trop facile d’être provocateur, se cache une référence que nos lecteurs historiques auront relevée. Il y a plus de dix ans maintenant, au SSTIC 2008, Cédric Blancher donnait une conférence dont le titre était : « Dépérimétrisation : Futur de la sécurité ou pis aller passager ? ». Les constats de l’époque, qui ne doivent pas être loin pour de nombreuses entreprises encore aujourd’hui, sont que les paradigmes de sécurité des réseaux informatiques ont des limites importantes : difficulté à mettre en place du contrôle d’accès ainsi qu’une segmentation et un filtrage réseau efficace.

La localisation, la navigation et le transfert de temps (PNT) par constellation de satellites, et notamment le Système de Positionnement Global (GPS), sont devenus omniprésents dans notre quotidien. Le brouillage – volontaire ou non – et le leurrage de ces signaux très faibles sont désormais accessibles à tout le monde, mais les subir n’est pas une fatalité : nous allons aborder les méthodes pour se protéger de tels désagréments afin de retrouver les services d’origine en annulant ces interférants par une approche multi-antennes.

Cet article de sensibilisation met en avant une faiblesse de la RFC 7348 permettant de réaliser une attaque du type « homme du milieu ». Il décrit d'abord le fonctionnement de VXLAN, explique ensuite le mécanisme exploité et les dangers associés, puis propose des recommandations ainsi qu'une alternative.