Hackable Magazine 56

AUTHENTIFICATION / FIDO2 / FIDO U2F :

Protégez-vous contre l'usurpation d'identité !

Créez votre Passkey avec une Raspberry Pi Pico !

- Comprendre le jargon

- Construire et adapter le firmware

- Utiliser et gérer votre Passkey pour sécuriser vos comptes web

14,90 € TTC

Anciens Numéros

Hack & Upcycling

p. 04 Alimentation DP100 : creusons un peu...

Microcontrôleurs & Arduino

p. 16 Créez vos périphériques USB avec Raspberry Pi Pico

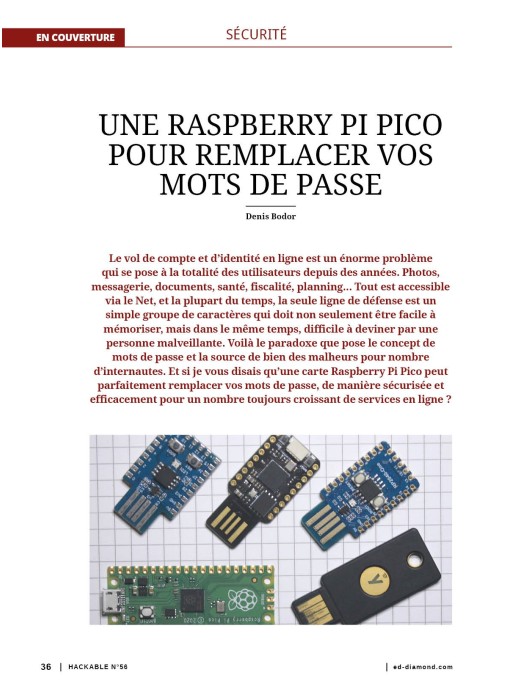

Sécurité

p. 36 Une Raspberry Pi Pico pour remplacer vos mots de passe

FPGA & Gateware

p. 46 Z80 dans un FPGA : vers l'utilisation de SDRAM

p. 64 Pimp my LED counter, un compteur ultrarapide

Radio & Frequences

p. 88 Algèbre linéaire rapide : BLAS, GSL, FFTW3, CUDA et autre bestiaire de manipulation de matrices dans le traitement de signaux de radio logicielle

Le problème de RISC-V...

Comme vous le savez sans doute, RISC-V (RISC « five ») est une ISA, ou architecture de jeu d’instructions, ouverte et libre, issue de l’UC Berkeley (encore et toujours eux) permettant aux constructeurs d’implémenter leurs processeurs sans avoir à payer des droits, comme c’est le cas pour ARM, par exemple.

De plus en plus de SoC, de MCU et de processeurs RISC-V sont conçus, produits, distribués et intégrés à des cartes et devkits. SiFive, Espressif, Allwinner, StarFive, Nvidia... sont autant de noms qui reviennent lorsqu’on parle de cette alternative au duo x86/ARM. Et la sélection de SBC relativement économiques commence à s’étoffer très sérieusement, tout comme la gamme de systèmes utilisables sur ces plateformes ou d’outils de développement compatibles.

Comme il s’agit surtout de SoC et de SBC, la dépendance entre carte et système est très forte et c’est là, entre autres, que le bât blesse. Chaque constructeur y va de sa petite version maison de GNU/Linux, tantôt avec des contributions upstream, mais le plus souvent oubliée dès qu’une nouvelle carte, plus puissante et plus rapide, est mise en vente.

C’est encore plus clairement visible avec des systèmes/projets comme OpenBSD, FreeBSD et NetBSD, pour qui choisir une ou plusieurs plateformes de référence est impossible. À peine une carte est-elle supportée qu’elle devient obsolète et se voit remplacée par sa grande sœur, et le cycle recommence. Ceci est moins apparent pour GNU/Linux, car c’est généralement le constructeur qui publie au moins une version du système, mais est tout aussi vrai. Il n’y a presque jamais de mise à jour, passé cette version initiale, parfois incomplète.

Ce qu’il manque, c’est une « Raspberry Pi du RISC-V ». Je n’ai pas dit « Raspberry Pi avec un RISC-V », car peu importe qui sera le porte-étendard, du moment qu’il existe et assure la pérennité des développements. Mais oui, une Pi avec un RISC-V, même à un seul cœur et avec 1 Gio de RAM, à moins de 70 € serait vraiment très efficace...

Denis Bodor

Le bimestriel spécialisé dans l'électronique numérique et l'embarqué !

Né en 2014, Hackable est un bimestriel destiné aux professionnels et particuliers souhaitant découvrir et progresser dans les domaines de l’électronique numérique et de l’embarqué. Il fournit un contenu riche orienté vers une audience désireuse de bénéficier d'une veille technologique différente et résolument pratique. Le contenu du magazine est conçu de manière à permettre une mise en pratique directe des connaissances acquises et apprendre tout en faisant.

Comme Batman a Robin, Rocket Raccoon a Groot, le développeur a l’éditeur de code. Sans son plus fidèle acolyte, impossible d’écrire la moindre ligne de code... d’où l’importance d’être toujours à la recherche de l’outil le plus efficace qui soit, quitte à délaisser un vieux compagnon de route...

La programmation orientée objet obéit à des principes. Les 4 principaux principes sont l’encapsulation, l’héritage, le polymorphisme et la généricité. Dans un premier article [1], nous avons traité l’encapsulation. Ce deuxième article va aborder héritage et polymorphisme.

Découvrons comment utiliser GDScript Docs Maker pour générer automatiquement la documentation de vos projets Godot. Nous allons voir dans cet article que l’on peut simplement, à partir de notre code et de ses commentaires, avoir une documentation toujours à jour.