Hackable Magazine 16

Arduino, Raspberry Pi, modules nRF24L01...

Faites communiquer vos projets sans fil

et sur de longues distances pour une poignée d’euros

- Choisissez et découvrez les modules nRF24L01

- Établissez une communication entre deux Arduino

- Faites communiquer votre Pi et vos montages

En savoir plus7,90 € TTC

Anciens Numéros

Ardu'n'co

p. 04 Utilisez une carte SD avec votre Arduino

En couverture

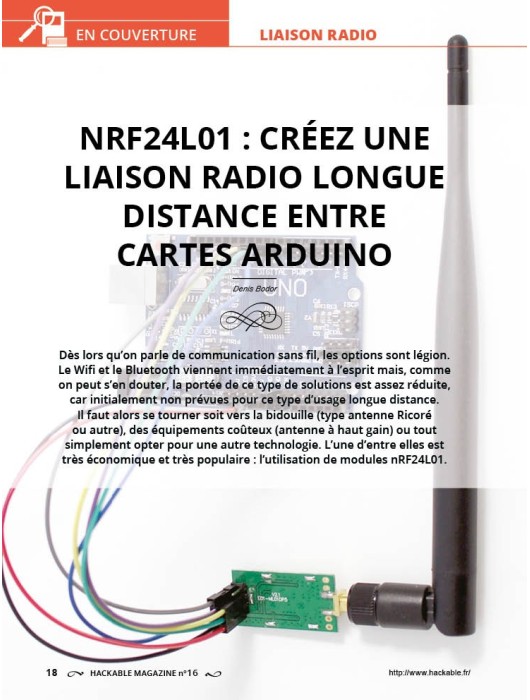

p. 18 nRF24L01 : créez une liaison radio longue distance entre cartes Arduino

p. 30 Utilisez un nRF24L01 avec votre Raspberry Pi

Radio & Fréquences

p. 36 Pour aller plus loin en radio logicielle : HackRF One

Démontage, Hacks & Récup

p. 50 Faites peur à vos amis en lisant leur carte bancaire !

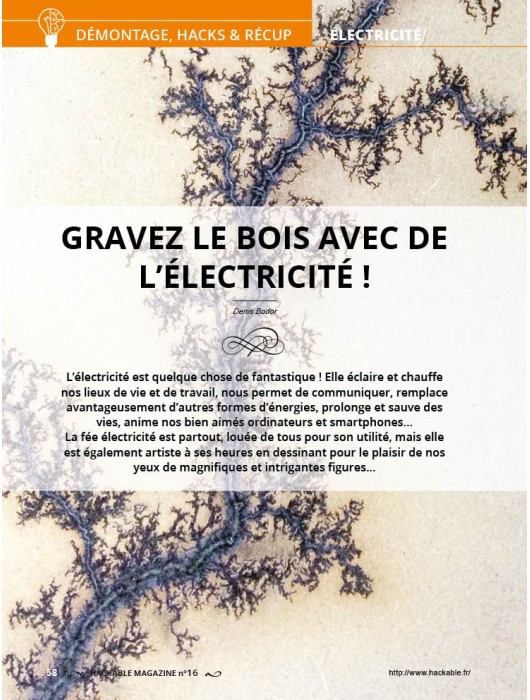

p. 58 Gravez le bois avec de l'électricité !

Embarqué & Informatique

p. 70 Ne perdez plus la main sur votre Pi grâce à GNU Screen

p. 78 Utilisez vos applications graphiques Raspberry Pi depuis Windows

p. 88 Contrôlez vos montages Bluetooth depuis votre Pi

La Raspberry Pi est-elle l’avenir de Linux ?

Voilà une question intéressante. Si elle était posée correctement ce serait encore mieux. Déjà, on ne dit pas « Linux », mais « GNU/Linux », un système reposant sur les outils GNU et utilisant un noyau Linux (na !). Ensuite, il faut définir ce que veut dire un « avenir » pour un tel système. Le Wiktionnaire nous dit que c’est le « Futur, ce qui va arriver ». Là, la question initiale ne veut presque plus rien dire...

Voyons cela autrement. Le système GNU/Linux est depuis un certain temps maintenant massivement utilisé sur Internet. Quand vous visitez un site web par exemple, il est presque certain que vous avez affaire à une machine GNU/Linux d’une façon ou d’une autre. Concernant les PC et postes de travail, les choses n’en sont pas à ce stade et, il faut se rendre à l’évidence, ne le seront sans doute jamais...

Mais la Raspberry Pi a radicalement changé la donne. GNU/Linux est LE système pour utiliser une Pi et parmi vous qui lisez ceci, beaucoup n’ont sans doute jamais essayé une distribution GNU/Linux sur PC ou n’ont peut-être tout simplement pas été convaincus par leur première expérience. Vous êtes donc nombreux à faire connaissance avec ce système grâce à cette adorable framboise...

Donc non, la Raspberry Pi n’est pas l’avenir de Linux. La Raspberry Pi EST GNU/Linux, pour nombre d’utilisateurs.

Comme vous le savez peut-être, Hackable n’est pas le seul magazine que nous éditons et nous avons dans notre besace Linux Pratique qui depuis 1999 aide ses lecteurs à découvrir et apprivoiser GNU/Linux. Or, faire ses premiers pas dans ce domaine aujourd’hui est aussi très souvent faire ses premiers pas avec sa Pi. C’est pourquoi la publication sœur de Hackable s’adapte pour son numéro 99 et opte pour une nouvelle formule intégrant un cahier Raspberry Pi.

L’idée n’est bien entendu pas de couvrir les mêmes sujets ici et dans Linux Pratique, ni même d’avoir une approche similaire, mais tout simplement de faire bénéficier l’ensemble des utilisateurs GNU/Linux, quelle que soit leur plateforme, de l’expérience des auteurs contribuant au magazine depuis des années. GNU/Linux est bien plus « grand » que Raspberry Pi et bon nombre de connaissances générales, d’astuces, de pratiques, de logiciels, d’outils... sont tout simplement universels à tous les GNU/Linux.

Hackable ne peut, et ne doit d’ailleurs pas, couvrir ces généralités, mais se concentrer sur la bidouille et l’exploration électronique/matérielle. Cette nouvelle formule de Linux Pratique, quant à elle, pourra cependant vous intéresser et, je l’espère, vous plaire, si comme bien d’autres vous venez du monde Windows ou macOS et éprouvez tantôt quelques difficultés dans le dressage de vos manchots. Mais je préfère encore vous laisser juge, jetez un œil non loin de l’endroit où vous avez attrapé ce 16ème numéro. Nul doute que vous y trouverez aussi un Linux Pratique à feuilleter.

Notez au passage que cet édito n’est absolument pas sponsorisé par Linux Pratique. Je n’ai d’ailleurs rien reçu pour m’inciter à l’écrire, rien... même pas un muffin, du pain d’épice, un cookie ou un croissant lors d’une réunion de rédactions... malgré le nombre de conseils avisés donnés à la rédactrice en chef... Mon incorruptibilité me perdra, contrairement à ma gourmandise :)

Denis Bodor

Le bimestriel spécialisé dans l'électronique numérique et l'embarqué !

Né en 2014, Hackable est un bimestriel destiné aux professionnels et particuliers souhaitant découvrir et progresser dans les domaines de l’électronique numérique et de l’embarqué. Il fournit un contenu riche orienté vers une audience désireuse de bénéficier d'une veille technologique différente et résolument pratique. Le contenu du magazine est conçu de manière à permettre une mise en pratique directe des connaissances acquises et apprendre tout en faisant.

Les dénis de service sont un sujet récurrent. Cependant peu nombreux sont ceux qui y croient réellement.

Dans l’article précédent [2], nous avons présenté les techniques de codage de la voix et montré comment cette dernière était représentée et traitée. Nous allons à présent considérer les techniques analogiques de chiffrement de la voix. Ces dernières consistent à modifier structurellement le signal selon divers procédés, mais sans en modifier la nature profonde contrairement aux techniques numériques. Très efficaces, elles requièrent cependant un art extrême de la part de l’ingénieur pour s’assurer qu’aucune intelligibilité résiduelle ne permettra à un attaquant de retrouver tout ou partie du signal vocal originel. La principale difficulté tient au fait que la validation de telles techniques réside au final sur des tests humains d’audition, subjectifs par nature, même si la théorie garantit l’optimalité des procédés mis en œuvre et des paramètres utilisés. C’est la raison pour laquelle, du fait de l’importance du savoir-faire de l’ingénieur dans la mise au point d’un système de cryptophonie analogique, il n’existe que très peu d’information sur ces techniques analogiques.

Bien que l'attaque la plus intéressante contre une plate-forme de VoIP soit celle où l'on intercepte une communication, ce n'est généralement pas l'attaque la plus simple à réaliser (à moins bien sûr d'être sur le chemin ou de pouvoir facilement contrôler une des parties). Le risque qui engendre le plus de cheveux gris pour une équipe sécurité est de rendre la plate-forme résistante face aux dénis de service. Au cours de cet article, nous allons décrire quels sont les challenges pour sécuriser une telle plate-forme, et tout particulièrement comment l'optimisation de la disponibilité de la plate-forme la rend plus vulnérable. Les éléments-clés d'un déploiement qui sont les plus exposés sont bien évidemment le SoftSwitch (ou P-CSCF en terminologie IMS) qui va gérer les communications, le SBC (Session Border Controller) qui gère et régule l'accès au SoftSwitch depuis l'extérieur (les clients), ainsi que les MGW (Media Gateway) qui connectent le nuage VoIP avec le réseau téléphonique traditionnel (RTC). Nous allons étudier quelles attaques sont les plus courantes à l'encontre de ces équipements et quel est leur rôle côté protection.