Hackable Magazine 30

Arduino / capteurs / mesure :

Détectez la Radioactivité

- Connaître les principes

- Choisir le matériel

- Créer son détecteur

12,90 € TTC

Anciens Numéros

Le Module du moment

p. 04 Module de positionnement GPS

Arduino & Microcontrôleurs

p. 06 Créez un afficheur qui compte vos followers sur Twitter

p. 18 En couverture - Détectez la radioactivité : de quoi parle-t-on ?

p. 32 En couverture - Détectez la radioactivité : mise en pratique

Nouvelle rubrique : Sécurité

p. 50 Proxmark : l'incontournable matériel pour tester la sécurité RFID & NFC

RPI & SBC

p. 73 Ajoutez des LED pilotées par le noyau à votre Pi... ou votre PC

p. 84 Monitorez votre PC sous Linux avec LCDproc

Domotique & Capteurs

p. 96 Créer un calculateur de temps pour lave-linge

Nouvelle rubrique : Robotique & IA

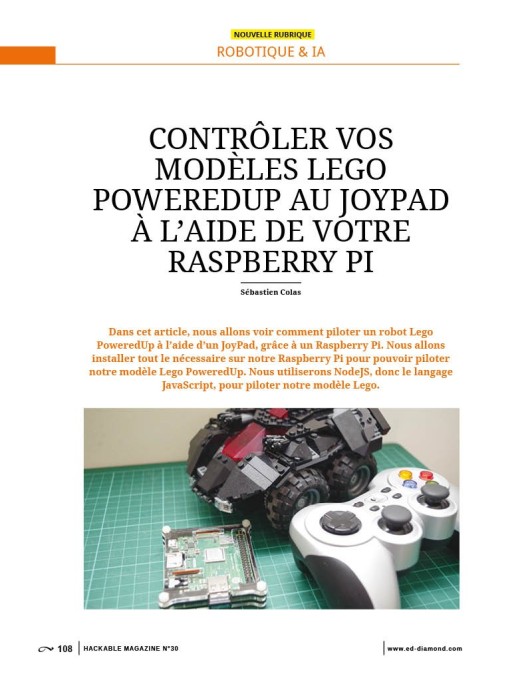

p. 108 Contrôler vos modèles Lego PoweredUp au Joypad à l'aide de votre Raspberry Pi

Radio & Fréquences

p. 114 Analysez et décodez les messages d'un collier de « dressage »

Bienvenue dans ce trentième numéro !

Vous avez, sans le moindre doute, remarqué que ce numéro est pour le moins différent des précédents : plus grand, plus volumineux, plus épais, plus robuste... Ces changements sont les manifestations physiques d’une mise à jour sur laquelle nous avons travaillé ces derniers mois et faisant écho à quelques ajouts et améliorations rédactionnelles.

Comme promis, nous avons conservé ce qui fait la force de Hackable, un contenu découlant de réalisations réelles et d’expérimentations « de terrain » préférant mettre l’accent sur la réalisation et non simplement sur le résultat final clé en main. Ce nouveau format, avec nombre de pages supplémentaires, nous permet d’élargir nos horizons et d’aborder non seulement de nouveaux thèmes de façon récurrente, comme la sécurité et la robotique, mais également d’approcher des domaines plus techniques comme le développement d’outils ou la contribution à des projets existants.

Il n’était pas possible d’intégrer tous les changements dans un seul numéro et d’autres surprises sont à prévoir dans le futur. Notez que ce numéro ne contient pas d’article traitant de technologies « rétro », mais ne vous inquiétez pas, la rubrique dédiée n’a pas été écartée et reviendra dès le prochain numéro (j’ai un Mac SE/30 sur le feu), tout comme l’assembleur sur processeurs 8 bits.

Je vous laisse découvrir tout cela par vous-même et en particulier le sujet principal qui a toujours été pour moi une source de fascination que j’espérais depuis longtemps partager avec vous.

Bonne lecture !

Denis Bodor

Le bimestriel spécialisé dans l'électronique numérique et l'embarqué !

Né en 2014, Hackable est un bimestriel destiné aux professionnels et particuliers souhaitant découvrir et progresser dans les domaines de l’électronique numérique et de l’embarqué. Il fournit un contenu riche orienté vers une audience désireuse de bénéficier d'une veille technologique différente et résolument pratique. Le contenu du magazine est conçu de manière à permettre une mise en pratique directe des connaissances acquises et apprendre tout en faisant.

Derrière ce titre modéré, il aurait été trop facile d’être provocateur, se cache une référence que nos lecteurs historiques auront relevée. Il y a plus de dix ans maintenant, au SSTIC 2008, Cédric Blancher donnait une conférence dont le titre était : « Dépérimétrisation : Futur de la sécurité ou pis aller passager ? ». Les constats de l’époque, qui ne doivent pas être loin pour de nombreuses entreprises encore aujourd’hui, sont que les paradigmes de sécurité des réseaux informatiques ont des limites importantes : difficulté à mettre en place du contrôle d’accès ainsi qu’une segmentation et un filtrage réseau efficace.

Les security operation centers, au sens large, sont aujourd’hui au cœur des systèmes d’information des entreprises. En revanche, beaucoup adoptent encore et toujours une approche traditionnelle de la sécurité du SI. Comment le paradigme Zero Trust va-t-il impacter nos supervisions ? Repensons un peu à toutes ces années de service pour voir ce que Zero Trust peut apporter au SOC, et réciproquement comment ces derniers peuvent accompagner la transition.

Avoir la capacité d’identifier des utilisateurs au-delà du système d’information et d’exposer des applications sans la nécessité de passer par un lien réseau de confiance sont deux éléments nécessaires d’une approche Zero-Trust, mais ce ne sont pas forcément des éléments suffisants. Ces applications reposent sur d’autres composants d’infrastructure (comme les serveurs et systèmes de stockage virtualisés) et il est possible d’appliquer une approche de confiance minimale dans ces éléments afin de renforcer la sécurité de ces applications.L’utilisation du Cloud Computing est un bon exemple, car son modèle de responsabilités partagées nécessite une forme de confiance mutuelle entre le fournisseur et l’utilisateur, nous allons donc voir dans cet article comment appliquer un principe de confiance minimale des couches logicielles aux couches matérielles.