GNU/Linux Magazine 119

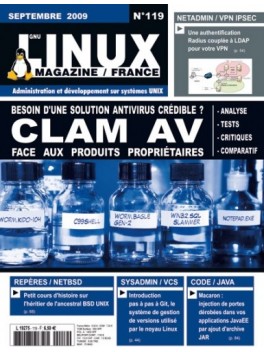

Besoin d'une solution antivirus crédible ? - CLAM AV face aux produits propriétaires

En savoir plus6,50 € TTC

Anciens Numéros

- News

- p. 04 Les Journées Perl 2009

- p. 09 Brèves de Perl

- p. 10 PyCON Fr 2009

- Kernel Corner

- p. 16 Quoi de neuf dans le 2.6.30 ?

- Livre(s)

- p. 25 Le livre de Packet Filter

- SysAdmin

- p. 26 CLAMAV : un antivirus plus que crédible

- p. 44 Git it !

- NetAdmin

- p. 54 Mise en œuvre d’une solution VPN basée sur IPSEC et RADIUS 2/4

- Hack(s)

- p. 66 Perles de Mongueurs

- Repères

- p. 68 À la découverte de NetBSD : saison 1, épisode 1

- p. 74 Parce qu’y’en a marre

- Code(s)

- p. 76 SQLite: tables virtuelles

- p. 84 Porte dérobée dans les serveurs d’applications JavaEE

- p. 92 La séparation de privilèges en C

Le magazine de référence technique pour les développeurs sur systèmes open source et les ingénieurs R&D !

GNU/Linux Magazine s'adresse aux professionnels et aux particuliers désireux de mieux maîtriser les techniques et problématiques liées à la programmation et à l’utilisation de solutions open source. Tous les deux mois avec ses articles techniques, la publication couvre les thématiques suivantes : programmation système, algo, bas niveau, sécurité du code, développement web...

Lancé il y a quelques semaines à peine, le projet Quarkus propose un fonctionnement révolutionnaire de Java, où son exécution ultra optimisée en fait non seulement un parfait candidat pour la conception de service de type « Serverless », mais aussi pour le déploiement sur Docker. Le projet va même encore plus loin, en proposant de transformer l’application Java en un exécutable natif ! Rapide tour d’horizon, en quelques pages et par la pratique, pour illustrer la prise en main de la technologie…

L’amplification de tests analyse et transforme automatiquement les tests produits par les équipes de développement, pour augmenter la confiance à chaque commit.

Pour pouvoir travailler correctement en déplacement, il faut toujours penser à prendre, sur ordinateur portable, les dernières versions des fichiers sur lesquels on est en train de travailler puis, de retour, à transférer les fichiers modifiés vers l'ordinateur fixe. Et bien entendu, on oublie toujours un fichier dans un sens ou dans l'autre... Il est temps d'automatiser cela !