Hackable Magazine 4

(re)découvrez les nouvelles cartes

RASPBERRY PI A+ et B+ !

- L’indispensable pour bien débuter avec la Raspberry Pi

- Découvrez toutes les nouveautés des modèles A+ et B+

- Préparez et installez votre Pi avec Windows, Linux ou Mac OS X

En savoir plus

7,90 € TTC

Anciens Numéros

Repère & science

p. 04 Spécial débutant : « Dois-je choisir Arduino ou Raspberry Pi ? »

Équipement

p. 14 Alimentation de laboratoire

Arduino'n'co

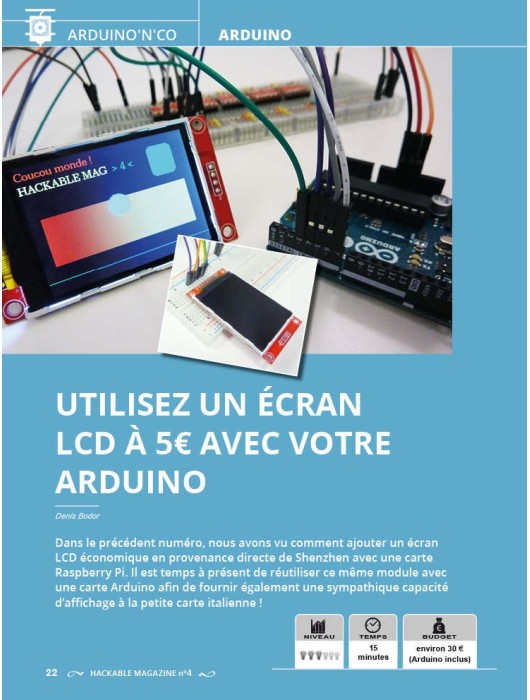

p. 22 Utilisez un écran LCD à 5€ avec votre Arduino

En couverture

p. 28 Raspberry Pi : ce que vous devez savoir avant de commencer

p. 40 Raspberry Pi « plus » : quoi de neuf docteur ?

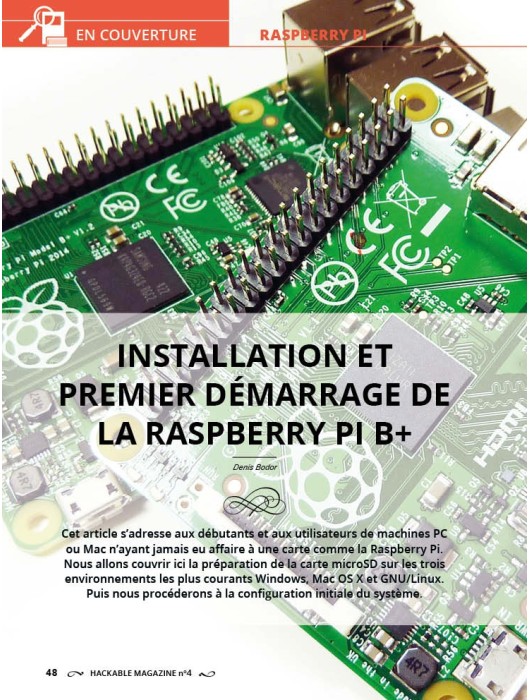

p. 48 Installation et premier démarrage de la Raspberry Pi B+

Tension & courants

p. 60 Testeur de piles rechargeables

Démontage, Hacks & récup

p. 78 Les bonnes leçons du passé ou la résurrection d'une NeXTstation Turbo

Embarqué & informatique

p. 90 SSH ou comment avoir une ligne de commandes via le réseau

EDITO :

Pas très envie...

Nous bouclons ce numéro en retard, et ce quelques jours après l’attaque ayant coûté la vie à nombre de nos confrères de Charlie Hebdo. Autre publication, autres sujets, autre domaine, autre approche, mais pourtant le même travail, la même (dés)organisation et surtout la même motivation de vouloir (in)former, partager et faire réfléchir (et tantôt le même humour parfois déplacé).

Après le choc viennent la réflexion, l’introspection et les questions... surtout les questions. Pourquoi ? Qui ? Comment ?

Que va-t-il se passer maintenant ? Quelles conséquences découleront de ce qui s’est passé ce 7 janvier 2015 ? Peut-on rire de tout ? Peut-on tout dire ? Où en sont vraiment nos libertés et notre liberté d’expression en tant que journalistes, mais aussi en tant qu’individus ?

Bien sûr, Hackable n’est pas un magazine politique ou satirique. Nous n’adressons pas les mêmes problèmes de société et pas avec la même irrévérence. Je ne me sens pas visé, mais je me sens vraiment concerné. Par ce qui se passe et ce qui va se passer, en particulier l’inéluctable réduction de nos libertés, sous couvert de la crainte d’un côté, mais aussi de la « nécessité » d’imposer plus de surveillance de l’autre...

Difficile donc de vous gratifier d’un édito guilleret, vindicatif ou édifié à propos de telle ou telle dérive ou technologie. Mais ma motivation, notre motivation, profonde elle ne faiblira pas.

Alors les gars, si vous nous voyez de là-haut (ou de là en bas), continuez à bien « foutre le bordel », on ne vous oubliera pas et surtout, on n’oubliera pas que la Liberté est notre bien le plus précieux. La Liberté d’agir, d’apprendre, de partager et d’exprimer nos idées sans retenue aucune !

Denis Bodor

Le bimestriel spécialisé dans l'électronique numérique et l'embarqué !

Né en 2014, Hackable est un bimestriel destiné aux professionnels et particuliers souhaitant découvrir et progresser dans les domaines de l’électronique numérique et de l’embarqué. Il fournit un contenu riche orienté vers une audience désireuse de bénéficier d'une veille technologique différente et résolument pratique. Le contenu du magazine est conçu de manière à permettre une mise en pratique directe des connaissances acquises et apprendre tout en faisant.

Le secteur de l’aéronautique a intégré depuis longtemps une démarche poussée dans les domaines de la maîtrise des risques liés aux opérations à travers les initiatives visant à renforcer la sécurité aérienne ou la sûreté. Ainsi, la plus-value de la création d’un centre dédié à la prise en compte du risque cyber a été très rapidement comprise par les décideurs de la filière, regroupés au sein du Conseil pour la Cybersécurité du Transport Aérien qui est coprésidé par le Directeur Général de l’Aviation Civile et le Directeur de l’Agence Nationale de la Sécurité des Systèmes d’Information. Le défi réside en la mise en place d’un organisme financièrement viable et dont les apports répondent aux attentes du secteur. Cet article aborde la stratégie de développement technique adoptée.

L’usage de modèles d’apprentissage de type réseau de neurones devient courant dans les outils de détection. Malgré la complexité calculatoire sous-jacente, des techniques d’attaques abordables existent pour les perturber. Nous appliquerons une de celles-ci, la génération d’exemple contraire par calcul de gradient, sur un modèle adapté à la détection de mail de phishing.

Une partie des téléphones professionnels sont enrôlés dans une flotte mobile. Cela permet à l’entreprise d’appliquer un durcissement sur le téléphone afin de réduire le risque de contamination par un malware. De plus, les applications destinées à un usage professionnel ont un besoin d’interactions plus important que celles destinées au grand public. Ce contexte métier complexe associé à un environnement durci peut amener l’équipe de développement à une baisse de vigilance lors de la conception de l’application, provoquant une exposition trop permissive d’un composant Android. Or, le durcissement n’est pas toujours sans faille. Paradoxalement, l’intrusion par un malware pourrait avoir un impact plus important pour l’entreprise que si les applications avaient été développées pour le grand public. Cet article détaille une exploitation possible quand un service est exposé à toutes les applications du téléphone.