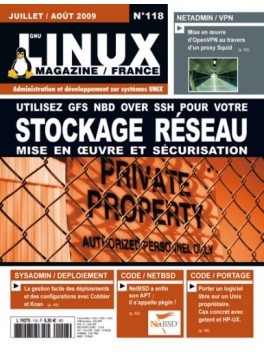

GNU/Linux Magazine 118

Utilisez GFS NBD over SSH pour votre Stockage réseau

En savoir plus6,50 € TTC

Anciens Numéros

Sommaire

- News

- p. 04 Nordic Perl Workshop 2009 / Go Open 2009

- p. 12 The Go Open Expert Café

- Kernel

- p. 18 Nouveautés du noyau 2.6.30

- Livre(s)

- p. 25 Critique : « Algorithmique Raisonner pour concevoir »

- SysAdmin

- p. 26 Confinement de processus sous FreeBSD (Jail) et Linux (OpenVZ)

- p. 35 I can haz IPMI ? Ou comment gérer l’aspect matériel de ses serveurs

- p. 38 Ubuntu : installation dual boot sur clef USB

- p. 42 Gestion de sources distribuée avec Mercurial

- p. 48 Gestion de déploiement centralisée

- NetAdmin

- p. 56 Stockage en ligne : NBD dans un tunnel SSH

- p. 62 OpenVPN à travers un proxy restrictif

- p. 70 À la découverte de LemonLDAP::NG

- Repères

- p. 76 Processus de publication chez Debian et Ubuntu

- p. 80 Parce qu’y’en a marre

- Code(s)

- p. 82 NetBSD a enfin son APT : Un pkgin sans glace pour la 6

- p. 94 Petite histoire du portage d’un logiciel libre sur HP-UX

Le magazine de référence technique pour les développeurs sur systèmes open source et les ingénieurs R&D !

GNU/Linux Magazine s'adresse aux professionnels et aux particuliers désireux de mieux maîtriser les techniques et problématiques liées à la programmation et à l’utilisation de solutions open source. Tous les deux mois avec ses articles techniques, la publication couvre les thématiques suivantes : programmation système, algo, bas niveau, sécurité du code, développement web...

La prise en compte de la sécurité au plus tôt lors de la construction d’un produit est essentielle, mais pas suffisante pour répondre aux exigences du CRA. Comment intégrer la sécurité dans l’usine logicielle puis en phase de run lorsque le produit est en production et/ou déployé chez les clients ?

Dans un premier article [1], nous avons rappelé les problèmes de privacy inhérents à l'exécution de fonctions ou de modèles de Machine Learning (ML) sur des serveurs distants, et avons introduit la nouvelle technologie appelée chiffrement homomorphe (Fully Homomorphic Encryption, FHE, en anglais) permettant de résoudre ces problèmes. Dans ce second article, nous allons une étape plus loin, et expliquons comment chacun d’entre nous, développeur ou data scientist, peut utiliser Python pour concevoir ses propres fonctions ou modèles en FHE et les déployer.

La révélation de l'Opération Triangulation par Kaspersky, une attaque dont ils ont été la cible en 2023, a mis en lumière une campagne d'espionnage particulièrement sophistiquée ciblant les appareils iOS. Fait exceptionnel pour ce type de menaces, les échantillons du logiciel espion ont été publiés, ouvrant la voie à une analyse détaillée des techniques de surveillance employées. Cet article se propose d’examiner les traces laissées par ces techniques, notamment l’enregistrement du microphone et la prise d’information de la configuration du téléphone, et les méthodes permettant de les détecter.