GNU/Linux Magazine HS 68

Prendre un "dédié" chez un hébergeur ou installer votre serveur chez vous ?

Débutant ou expérimenté ? Ce guide est fait pour vous ! Vous y trouverez toutes les informations indispensables pour installer, configurer et optimiser votre machine et les services courants (HTTP, VPN, IMAP, SMTP, etc).

N'hésitez pas à feuilleter ce magazine en cliquant ci-contre !

En savoir plus12,90 € TTC

Anciens Numéros

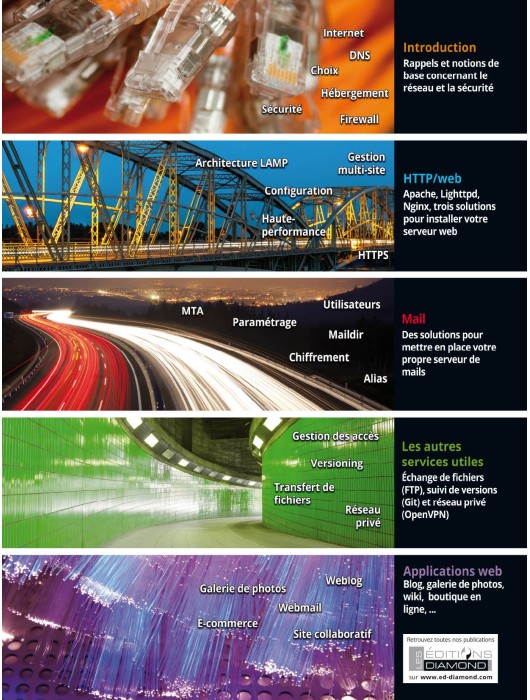

Introduction

p.08 Internet : qu'est-ce ?

p.12 Héberger ses services

p.18 Services et ports

p.22 Sécurité et pare-feu

p.26 Ufw, le pare-feu simplifié

HTTP/WEB

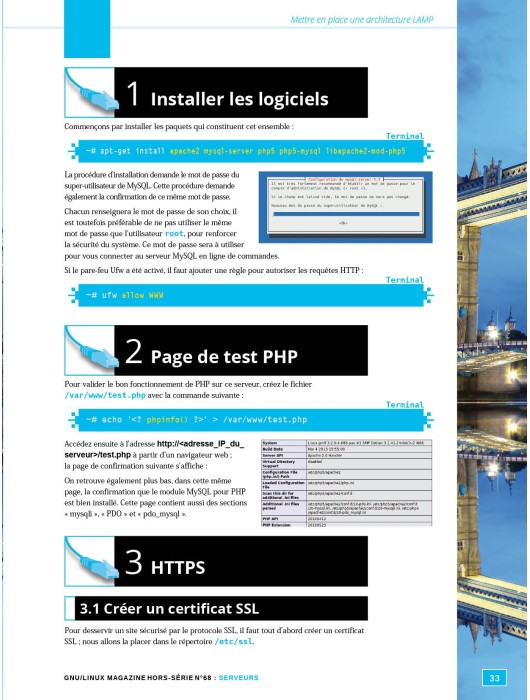

p.32 Mettre en place une architecture LAMP

p.36 Optez pour un serveur web plus léger : Lighttpd

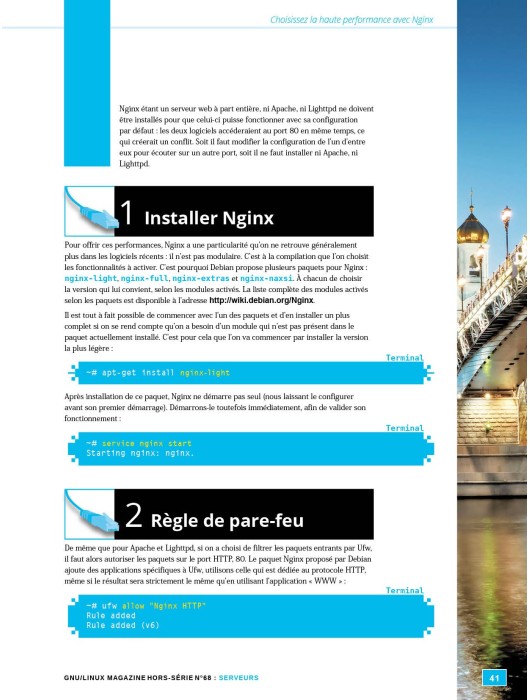

p.40 Choisissez la haute performance avec Nginx

Mail

p.48 Gérer sa messagerie avec Exim

p.58 Postfix, un serveur de messagerie facile à administrer

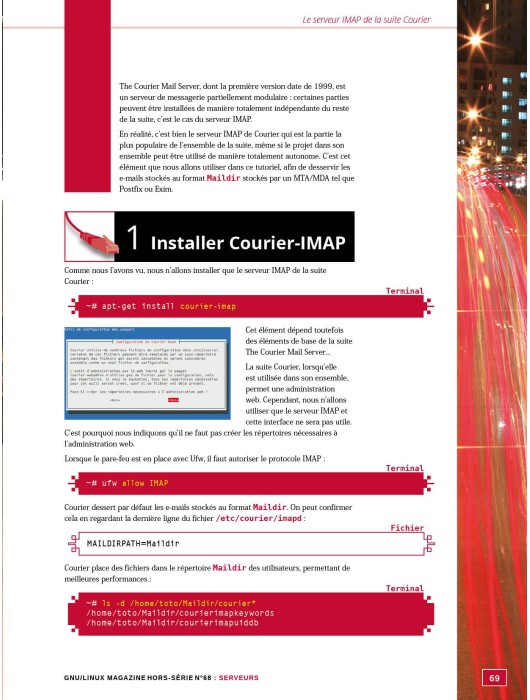

p.68 Le serveur IMAP de la suite Courier

Les autres services utiles

p.74 L'échange de fichiers sécurisé avec vsFPTd

p.80 Pure-FTPd, un serveur FTP plus simple à configurer

p.84 Votre réseau privé avec OpenVPN

p.94 La gestion de versions avec Git

Tutoriels

p.102 Webmail avec RoundCube

p.106 Faites-vous une place sur la Toile avec WordPress

p.112 Mettre en place un site collaboratif avec MediaWiki

p.116 Votre boutique en ligne avec PrestaShop

p.124 Votre galerie de photos avec Piwigo

Le magazine de référence technique pour les développeurs sur systèmes open source et les ingénieurs R&D !

GNU/Linux Magazine s'adresse aux professionnels et aux particuliers désireux de mieux maîtriser les techniques et problématiques liées à la programmation et à l’utilisation de solutions open source. Tous les deux mois avec ses articles techniques, la publication couvre les thématiques suivantes : programmation système, algo, bas niveau, sécurité du code, développement web...

Thématique privilégiée pour la réalisation de démonstrations techniques à des fins promotionnelles, le MouseJacking n’en demeure pas moins un vecteur crédible pour l’obtention d’un accès initial dans le cadre d’un exercice Red Team. Nous vous proposons un retour d’expérience d’une telle opération en espérant vous convaincre de l’intérêt à porter à ces techniques.

Le Bluetooth Low Energy (BLE) s'est imposé comme le protocole de référence pour les communications sans fil à faible consommation, équipant aujourd'hui des milliards de dispositifs IoT. Malgré ses mécanismes de sécurité intégrés, de nombreuses vulnérabilités persistent, exposant les utilisateurs à des risques significatifs. Ce document présente une analyse approfondie de l'architecture protocolaire BLE et de ses faiblesses sécuritaires documentées dans la littérature scientifique.

Encapuchonnés, marginaux, génies solitaires ou cybercriminels organisés, les hackers fascinent depuis toujours le cinéma et les séries. Tantôt caricaturés, tantôt brillamment mis en scène, leur représentation évolue au fil du temps, entre exagérations hollywoodiennes et tentatives de réalisme. Voici une plongée dans la culture cyber à l’écran, vue à travers l’œil d’un passionné.