GNU/Linux Magazine HS 74

Systèmes BSD

LE GUIDE POUR INSTALLER ET BIEN ADMINISTRER SES SYSTÈMES BSD

- Pour commencer

- Administration système

- Réseau

- Virtualisation

12,90 € TTC

Anciens Numéros

1 - Pour commencer

p. 08 Les différents BSD

p. 18 Jouer sous FreeBSD

2 - Administration système

p. 24 Architecture des pkg_tools d'OpenBSD et outils connexes

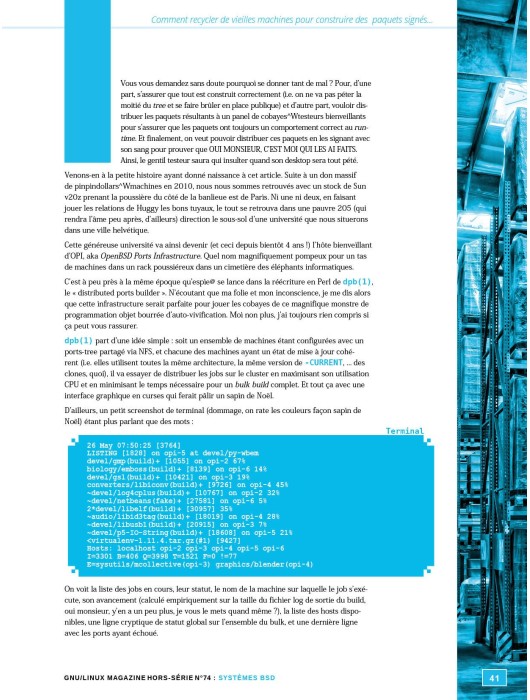

p. 40 Comment recycler de vieilles machines pour construire des paquets signés pour OpenBSD ?

3 - Réseau

p. 60 Le nouveau système de queueing de Packet Filter

p. 64 pfSense, le firewall convivial

p. 78 NetBSD, le système du futur du subjonctif

4 - Virtualisation

p. 106 La virtualisation sous BSD avec Bhyve

p. 118 Des services dans des cages sans systemd ni LXC

Huit ans. Huit ans se sont écoulés depuis les deux derniers numéros hors-séries BSD et le mook que vous tenez entre les mains. Il y a huit ans, il est probable qu’une bonne partie d’entre vous n’avait même jamais touché un système UNIX/Linux, et réalisait plutôt son grand oeuvre Lego(c)(tm).

Pendant ces huit années, le monde du Libre a proprement explosé, il est partout, omniprésent sur vos mobiles, vos tablettes, votre télé ou votre point d’accès Wi-Fi ; et si des sociétés telles que Google ne se cachent pas d’utiliser le système GNU/Linux comme socle entre l’espace utilisateur et le matériel, d’autres, sans totalement le masquer, ne font pas étalage des technologies libres constituant la pierre angulaire de leurs systèmes. En tête de liste notons particulièrement la société Apple, dont l’espace utilisateur du système d’exploitation Mac OS X est directement issu de FreeBSD.

Nous le verrons plus loin dans ce mook, les systèmes héritiers de BSD UNIX sont en réalité partout, et sont en outre des composants incontournables de l’Internet tel que vous le connaissez aujourd’hui.

NetBSD ? FreeBSD ? OpenBSD ? Lequel, pour quelle(s) utilisation(s) ? Chacune de ces émanations de 4.4BSD Lite 2 a suivi son propre chemin, mais échangeant allègrement des composants car issus d’une idée commune : le code doit être propre, portable, lisible et facilement adaptable. Aux antipodes du chemin emprunté récemment par le monde GNU/Linux et le tentaculaire systemd, l’univers BSD a gardé intacte la philosophie d’UNIX :

- « Écrivez des programmes qui effectuent une seule chose et qui le font bien.

- Écrivez des programmes qui collaborent.

- Écrivez des programmes pour gérer des flux de texte, car c’est une interface universelle. »

Ce qui est souvent résumé par : « Ne faire qu’une seule chose, et la faire bien. » (texte issu de la page Wikipédia « Philosophie d’Unix »).

Ainsi, huit ans plus tard, nous allons replonger dans les nouveautés mais aussi les bases de ce qui constitue un système BSD. Un peu d’histoire, beaucoup de découvertes, afin de vous donner goût à une alternative professionnelle, stable et fortement soutenue par l’industrie ; nous balayerons entre autres des approches de production, mais également plus ludiques, vous permettant ainsi de déployer le système BSD qui convient à chaque parcelle de votre réseau professionnel ou domestique.

Émile ‘iMil’ Heitor

Le magazine de référence technique pour les développeurs sur systèmes open source et les ingénieurs R&D !

GNU/Linux Magazine s'adresse aux professionnels et aux particuliers désireux de mieux maîtriser les techniques et problématiques liées à la programmation et à l’utilisation de solutions open source. Tous les deux mois avec ses articles techniques, la publication couvre les thématiques suivantes : programmation système, algo, bas niveau, sécurité du code, développement web...

Derrière ce titre modéré, il aurait été trop facile d’être provocateur, se cache une référence que nos lecteurs historiques auront relevée. Il y a plus de dix ans maintenant, au SSTIC 2008, Cédric Blancher donnait une conférence dont le titre était : « Dépérimétrisation : Futur de la sécurité ou pis aller passager ? ». Les constats de l’époque, qui ne doivent pas être loin pour de nombreuses entreprises encore aujourd’hui, sont que les paradigmes de sécurité des réseaux informatiques ont des limites importantes : difficulté à mettre en place du contrôle d’accès ainsi qu’une segmentation et un filtrage réseau efficace.

Avoir la capacité d’identifier des utilisateurs au-delà du système d’information et d’exposer des applications sans la nécessité de passer par un lien réseau de confiance sont deux éléments nécessaires d’une approche Zero-Trust, mais ce ne sont pas forcément des éléments suffisants. Ces applications reposent sur d’autres composants d’infrastructure (comme les serveurs et systèmes de stockage virtualisés) et il est possible d’appliquer une approche de confiance minimale dans ces éléments afin de renforcer la sécurité de ces applications.L’utilisation du Cloud Computing est un bon exemple, car son modèle de responsabilités partagées nécessite une forme de confiance mutuelle entre le fournisseur et l’utilisateur, nous allons donc voir dans cet article comment appliquer un principe de confiance minimale des couches logicielles aux couches matérielles.

L’intelligence artificielle occupe une place croissante dans les réseaux. Elle est ainsi utilisée par les SIEM pour détecter des attaques. Nous présentons dans cet article de quelle façon un SIEM comme Splunk, peut être utilisé pour détecter la survenue d’attaques.