Hackable Magazine 35

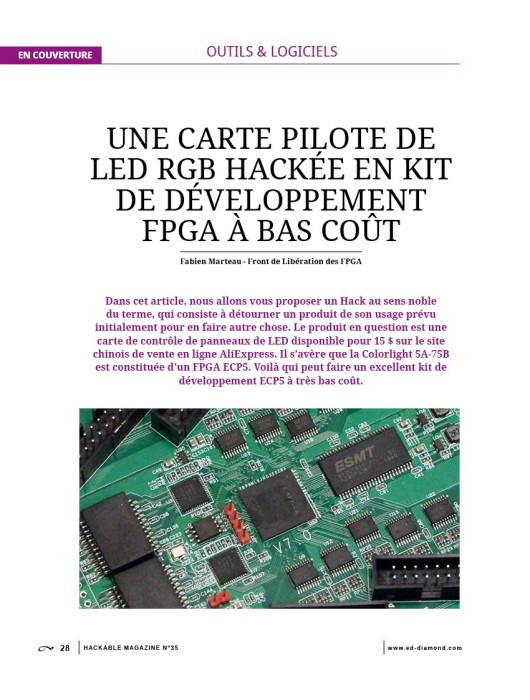

Open source / Lattice / Verilog :

Initiez-vous aux FPGA à moindre coût !

- Installer les outils open source

- Prendre en main la carte ECP5/Colorlight

- Apprendre avec des exemples pratiques

12,90 € TTC

Anciens Numéros

Actualités

p. 04 Le Module du moment : Décodeur DTMF

Arduino & Microcontrôleurs

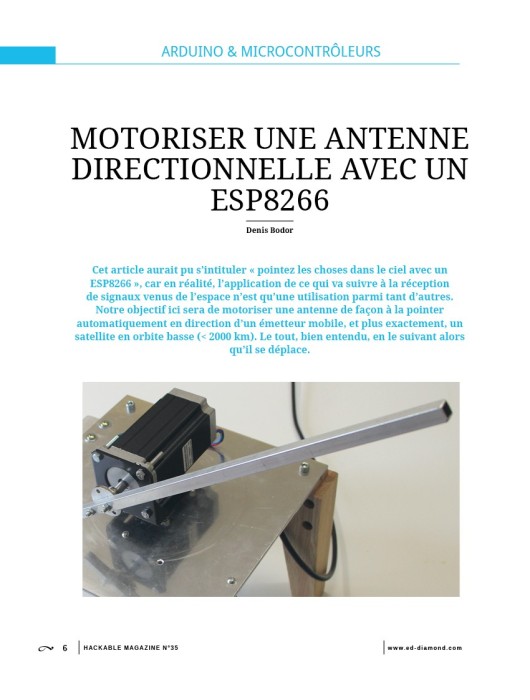

p. 06 Motoriser une antenne directionnelle avec un ESP8266

Outils & logiciels

p. 28 Une carte pilote de LED RGB hackée en kit de développement FPGA à bas coût

RPI & SBC

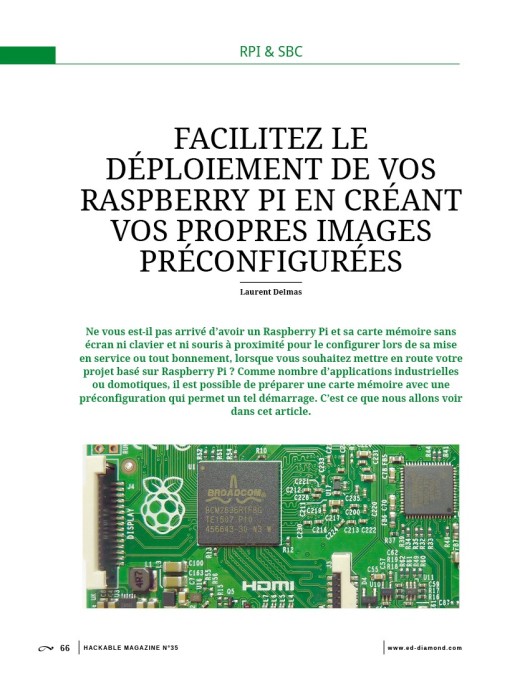

p. 66 Facilitez le déploiement de vos Raspberry Pi en créant vos propres images préconfigurées

Radio & Fréquences

p. 84 Fonctionnement d’un téléphone mobile sous l’eau

Rétro Tech

p. 92 MiSTer : La solution rétro ultime ?

Repère & Techniques

p. 112 Simulation d’un ordinateur mécanique en scriptant sous FreeCAD

« Alerte de sécurité critique »

Voilà qui a de quoi effrayer et c’est clairement l’objectif. Je dis bien « effrayer » et non « sensibiliser », car, « Quelqu’un vient d’utiliser votre mot de passe pour essayer de se connecter à votre compte à partir d’une application n’appartenant pas à Google » (notez avec quelle condescendance il est précisé qu’il s’agit de « quelqu’un » et non de vous. On n’accuse pas un client).

Malheureux ! Rendez-vous compte de ce que vous venez de tenter de faire : utiliser une application ne provenant pas de Mountain View, « ce qui rend votre compte plus vulnérable »... Mais, heureusement pour votre propre sécurité, car soyons honnêtes, vous et moi sommes bien trop stupides pour savoir ce que nous faisons, Google dans sa grande mansuétude « a bloqué l’application que vous essayiez d’utiliser » et vous aura sauvé, in extremis, de votre dangereuse inconscience.

À l’origine du problème ? Une tentative d’accès aux services Gmail/Gsuite, via SSL/TLS, en SMTP avec Mutt par exemple, ou même simplement un accès IMAP (également par SSL/TLS) depuis un client mail sur mobile, différent de celui validé par les hautes instances de la firme. Bien sûr, il est possible d’activer une option pour permettre ces accès « malgré les risques encourus », mais ce n’est pas tant le mécanisme qui est « douteux » que le message sous-entendu : ne vous écartez pas du droit chemin, nous c’est la sécurité, ailleurs c’est le risque, le tout teinté du paternaliste « c’est pour votre bien ».

Mais voyez-vous, à mon sens, c’est précisément à force d’infantiliser les utilisateurs qu’ils finissent par se comporter comme des enfants insouciants, car persuadés d’être protégés de tout. Ce qui n’est guère rassurant pour l’avenir...

Note : vous remarquez l’absence d’article sur la programmation 6502/NES ici. Pas d’inquiétude cependant, David marque une petite pause, mais reviendra dès le prochain numéro.

Denis Bodor

Le bimestriel spécialisé dans l'électronique numérique et l'embarqué !

Né en 2014, Hackable est un bimestriel destiné aux professionnels et particuliers souhaitant découvrir et progresser dans les domaines de l’électronique numérique et de l’embarqué. Il fournit un contenu riche orienté vers une audience désireuse de bénéficier d'une veille technologique différente et résolument pratique. Le contenu du magazine est conçu de manière à permettre une mise en pratique directe des connaissances acquises et apprendre tout en faisant.

Le Machine Learning est partout, même dans des domaines en apparence anodins. Bien sûr, en termes de jeux, les défis représentés par les échecs ou le jeu de Go ont été relevés, mais il existe un autre jeu de stratégie très complexe : StarCraft II (la version I était très bien aussi !), l'un des jeux vidéo les plus complexes jamais créés.

La librairie Keras rend possible en quelques lignes la création de réseaux convolutifs, dont les possibilités en matière de reconnaissance d’objets sont spectaculaires.

Vous ne pouvez pas ne pas avoir entendu parler de TensorFlow. Mais peut-être ne savez-vous pas exactement de quoi il s'agit, ni comment l'utiliser. Dans cet article, nous faisons le point sur le framework phare de Google pour le Machine Learning.