Hackable Magazine 36

ESP32 / Sipeed / K210 :

RISC-V + IA : découvrez Maixduino, la carte “Arduino” ultime !

- Prise en main du kit Maixduino

- Configuration de l'IDE Arduino

- Deep learning avec MicroPython

12,90 € TTC

Anciens Numéros

Outils & logiciels

p. 04 Introduction à l’analyseur de réseau : le NanoVNA pour la caractérisation spectrale de dispositifs radiofréquences

Arduino & Microcontrôleurs

p. 28 Maixduino : faites de l’IA sur un processeur RISC-V

Repère & Techniques

p. 42 Une brève histoire des ASIC libres

p. 68 Libérez votre CPU, utilisez l’accès direct mémoire : le DMA

Domotique & Capteurs

p. 90 Contrôle de ventilation PC par Arduino

Rétro Tech

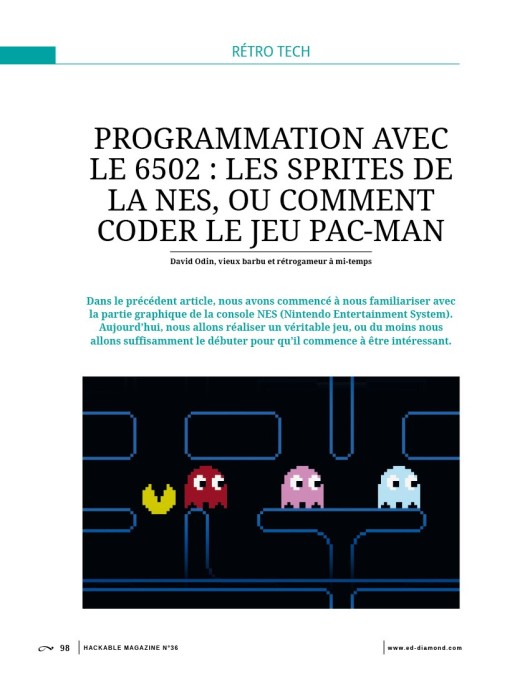

p. 98 Programmation avec le 6502 : les sprites de la NES, ou comment coder le jeu Pac-Man

Radio & Fréquences

p. 116 Décodage par radio logicielle du VOR pour le positionnement sans GPS

2020 !

Le moins qu’on puisse dire est que l’année qui s’achève (ou qui vient de s’achever) était pour le moins étrange, mouvementée et tourmentée.

Ceci peut paraître être une très malheureuse constatation mais, en vérité, l’histoire nous montre que c’est bel et bien en période de crise que les humains, sous la pression des événements, innovent et inventent bien plus qu’à leur habitude. Ces innovations importantes ont généralement des conséquences non seulement à court et moyen terme, mais également à long terme.

Le premier exemple qui vient immédiatement à l’esprit est, bien entendu, la conséquence des travaux du pauvre Alan Turing, pendant et après la Seconde Guerre mondiale, où il « rationalise » la notion d’ordinateur, réinvente la cryptanalyse et jette les bases informelles de l’intelligence artificielle. L’histoire, racontée comme toujours par les vainqueurs, minimisera d’autres créations apparues dans le même temps, comme le calculateur Z3 de Konrad Zuse. Mais la cause est claire et les conséquences évidentes... L’autre exemple, plus proche de nous de bien des façons, est celui de la guerre froide qui donne naissance à l’ARPANET à la fin des années 60 et qui est devenu, depuis, l’Internet dont beaucoup ne sauraient se passer aujourd’hui.

Cette crise mondiale secouant l’année écoulée ne sera pas sans conséquences et changements de paradigmes. En lieu et place de « bonnes résolutions » pour 2021, présumons donc plutôt de l’avènement de grandes innovations dont les graines ont d’ores et déjà germées : généralisation de l’IA, domination d’ARM, déclin des architectures x86, hyperconnectivité, maturation de RISC-V...

Certains diraient que nous nous dirigeons à grands pas vers un avenir « High tech, low life » qui n’est pas sans rappeler ceux décrits par William Gibson, Bruce Sterling, Philip K. Dick, John Brunner ou, plus récemment, Charlie Brooker (Black Mirror). L’humain est une créature qui crée sous pression, ceci est une certitude, mais l’usage de ces créations reste cependant incertain...

En attendant, je vous souhaite donc bonne lecture et une excellente année 2021. Nous verrons inévitablement ce qu’elle nous réserve...

Denis Bodor

Le bimestriel spécialisé dans l'électronique numérique et l'embarqué !

Né en 2014, Hackable est un bimestriel destiné aux professionnels et particuliers souhaitant découvrir et progresser dans les domaines de l’électronique numérique et de l’embarqué. Il fournit un contenu riche orienté vers une audience désireuse de bénéficier d'une veille technologique différente et résolument pratique. Le contenu du magazine est conçu de manière à permettre une mise en pratique directe des connaissances acquises et apprendre tout en faisant.

Thématique privilégiée pour la réalisation de démonstrations techniques à des fins promotionnelles, le MouseJacking n’en demeure pas moins un vecteur crédible pour l’obtention d’un accès initial dans le cadre d’un exercice Red Team. Nous vous proposons un retour d’expérience d’une telle opération en espérant vous convaincre de l’intérêt à porter à ces techniques.

La sécurisation des utilisateurs racines (root user account) des comptes AWS est cruciale, mais peut rapidement devenir un vrai casse-tête. Dans cet article, découvrez comment renforcer la sécurité de ces utilisateurs à l’échelle d’une organisation en tirant parti de la fonctionnalité nommée « centralized root access ».

Le Bluetooth Low Energy (BLE) s'est imposé comme le protocole de référence pour les communications sans fil à faible consommation, équipant aujourd'hui des milliards de dispositifs IoT. Malgré ses mécanismes de sécurité intégrés, de nombreuses vulnérabilités persistent, exposant les utilisateurs à des risques significatifs. Ce document présente une analyse approfondie de l'architecture protocolaire BLE et de ses faiblesses sécuritaires documentées dans la littérature scientifique.