GNU/Linux Magazine 258

9,90 € TTC

Anciens Numéros

Actus & People

p. 06 Pourquoi utilise-t-on GNU/Linux ? Vraiment ?

IA & Data Science

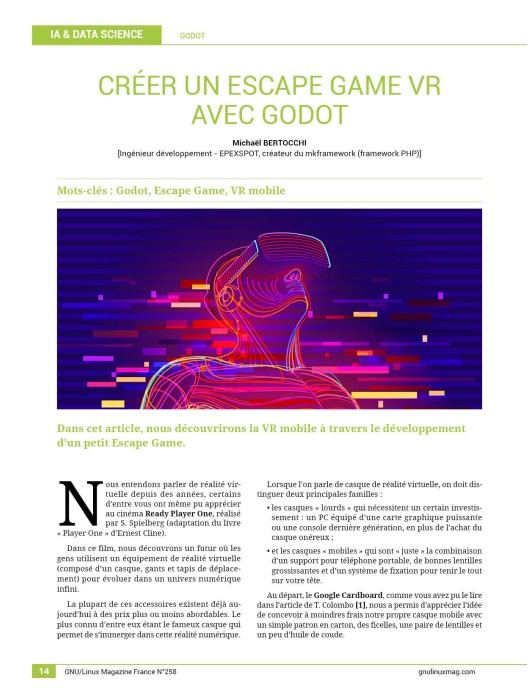

p. 14 Créer un Escape Game VR avec Godot

Autour du Code

p. 26 DaC ou pas DaC : comment vont vos diagrammes ?

WebDev

p. 40 Tests unitaires avec Jest

Système & Bas Niveau

p. 56 Découverte et prise en main de Kivy

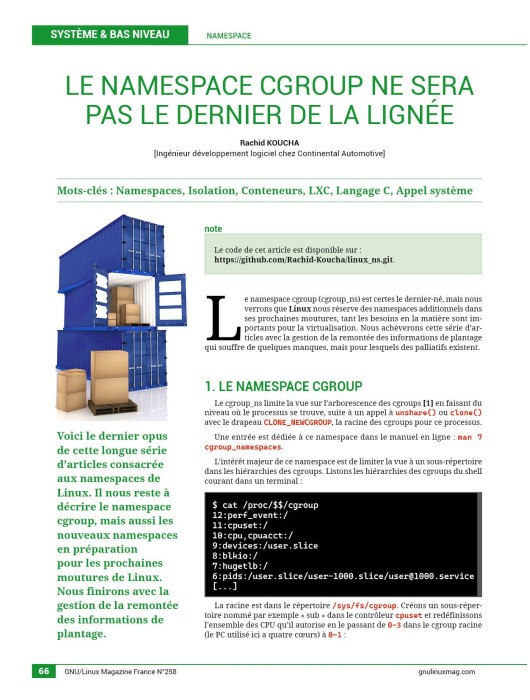

p. 66 Le namespace cgroup ne sera pas le dernier de la lignée

Cache-caméra ou cache-misère ?

Les « goodies » sont généralement l’une des bonnes raisons de se rendre à des salons et autres événements. Au FIC 2022 à Lille le mois dernier, le cache-caméra était partout, comme c’est le cas depuis plusieurs années. L’objectif de ce petit dispositif est de simplement obstruer l’objectif de la webcam intégrée à votre laptop, si d’aventure un vilain pirate (ou un agent d’un pays tout aussi vilain) venait à en prendre le contrôle.

L’idée n’est pas mauvaise, l’intention est louable, mais reposer sur une « sécurité » sans en connaître les limites est généralement un traitement pire que le mal. Il n’y a pas plus fragile que la personne qui se croit à l’abri de tout alors qu’elle ne l’est pas. Or, quiconque aura pris le temps un jour de retirer le cadre en plastique autour de son écran de portable saura que se trouvent là une webcam USB et... un ou plusieurs micros. Et sachant cela, la question pertinente est alors : quel média a le plus de chance de transporter des informations potentiellement sensibles, une image de vous en sous-vêtement ou ce que vous êtes susceptible de dire ou d’entendre à proximité du laptop ?

Donc, oui les cache-caméras peuvent être utiles et peut-être rassurants, mais si vous cherchez la sécurité, la bonne solution consiste à transporter une webcam USB et à faire un brin de bricolage, pour tout simplement débrancher le périphérique intégré :

Problème réglé !

Denis Bodor

Le magazine de référence technique pour les développeurs sur systèmes open source et les ingénieurs R&D !

GNU/Linux Magazine s'adresse aux professionnels et aux particuliers désireux de mieux maîtriser les techniques et problématiques liées à la programmation et à l’utilisation de solutions open source. Tous les deux mois avec ses articles techniques, la publication couvre les thématiques suivantes : programmation système, algo, bas niveau, sécurité du code, développement web...